本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

0x01前言

临近攻防演习,传统的web打点在没有0day的条件下变得非常困难,钓鱼成为一种相对容易的打点方式。本篇文章将介绍个人总结的钓鱼全流程,包括发送阶段注意事项、钓鱼话术、上线后注意事项。

本文不讨论免杀技术,均在当前已有一个能过国内主流杀软的exe,想让目标上线至我们C2服务器的情境下展开。

个人偏向于通过邮件来实施钓鱼,文章将重点讲解钓鱼邮件的全流程。当然电话、wx钓鱼的方式成功率更高,也需要更强的社牛属性。

0x02发送阶段注意事项

1、邮箱收集

网页泄露:官网联系邮箱、招标文件、招聘信息、投诉邮箱等等。

2、少用群发

群发的邮件内容定制化程度低、可信度低,一旦被发现认定为钓鱼邮件,防守方会对木马文件进行分析,进而导致辛辛苦苦做好的免杀马被上传到云平台,最终失去免杀效果。

我个人偏向于通过常规163邮箱来发送邮件,gophis等钓鱼工具用的不是很熟练。

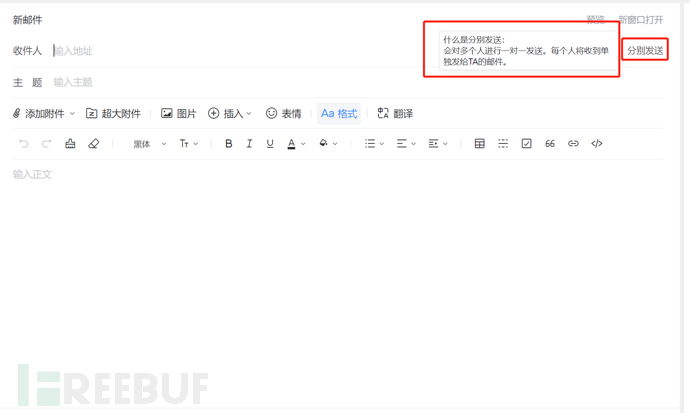

当然,如果想要尝试群发,需要开启选项:“分别发送”,不然收件人会知道你同时发了很多邮件给别人,很容易被识别出来这是一封钓鱼邮件。

3、修改邮箱前缀和昵称

邮箱的昵称是可以多次更改的,每次发送邮件前修改昵称,使昵称更符合情景。收件人先看到的是你的昵称,而不是邮箱号。

4、使用代理

收件人可以看到发件人发件时的IP,请选择一个合适区域的代理,不要远到国外,也不要暴露自己真实的IP。

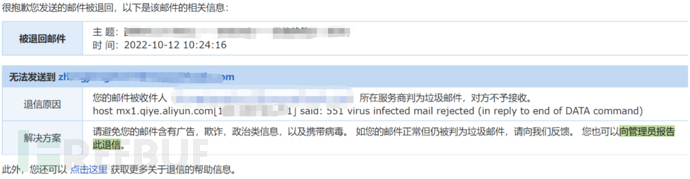

5、绕过邮件网关

遇到邮件网关,可以尝试压缩包加密、或将恶意链接修改为二维码图片。

0x03钓鱼话术

在不同场景要有不同的钓鱼话术,接下来将从HR、企业、xx局三个目标来定制不同话术。

HR->简历

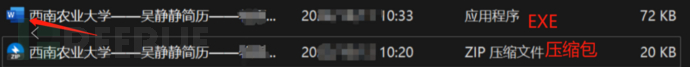

针对HR通常将木马伪造成简历,我通常将exe的名称加长,可以达到让受害者看不到后缀名的效果,同时使用resourcehacker修改exe图标为word、wps之类的图标,再将exe压缩后发送,实现以假乱真的效果

木马名称:“xxxxx大学——xxx简历——xxxx求职咨询.exe”

受害者看到的木马:word图标、名称为“xxxx大学——xxx简历——...”

话