知道创宇404实验室

知道创宇404实验室- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

一.摘要

防弹主机(Bulletproof hosting)托管服务为网络犯罪活动提供基础设施,允许犯罪分子规避法律约束,经常被用于恶意软件、黑客攻击、欺诈网站、垃圾邮件等。防弹主机网络,堪称暗黑系网络服务运营商,是专为网络犯罪活动提供恶意基础设施的栖息地。

防弹主机作为现代网络犯罪活动的重要“隐形助力”,对全球网络安全构成了巨大挑战。对于网络安全研究人员、执法机构和相关企业而言,识别和理解防弹主机可以更好应对日益严峻的网络安全威胁。网络安全研究人员掌握如何识别防弹主机托管网络,可以更有效地发现潜在的恶意活动源头;执法机构加强对恶意网络服务提供商的打击,可以更加从源头去打击网络犯罪;相关企业了解防弹主机的运作模式和潜在威胁,可以制定更为精细的安全防护策略。总之,防弹主机托管服务是全球网络犯罪生态系统中不可忽视的一环,识别并有效应对这一威胁,可更好保护国家和企业的网络安全。

本文,我们首先介绍防弹主机托管服务,然后重点描述防弹主机托管服务提供商ELITETEAM及其拥有网段“185.215.113.0/24”的网络犯罪活动,最后基于ZoomEye网络空间搜索引擎[1],结合“行为测绘”理念,观察和分析该网段的资产测绘数据,通过开放端口、SSL证书Subject值、SSL证书指纹、JARM值、具备独特性的HTTP内容,尝试关联拓展去发现更多的疑似防弹主机网络。

二.概述

基于网络安全研究员“Fox_threatintel”推文中[2]公布的Redline C2 IP地址,我们发现其中有三个IP地址(185.215.113.25、185.215.113.9、185.215.113.67)均开放端口7766,并且都是位于同一个网段。在分析该网段的过程中,发现该网段服务提供商ELITETEAM是防弹主机(Bulletproof hosting)托管服务提供商[3],与网络恶意活动密切相关。

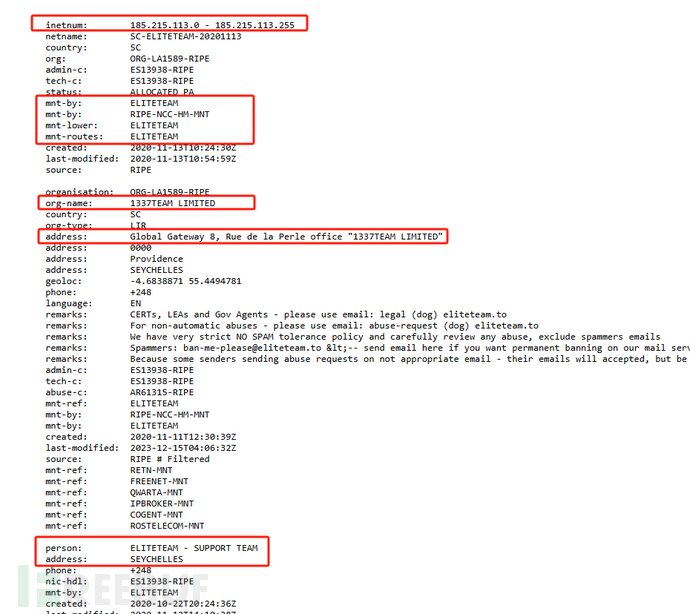

根据S2研究团队于2022年9月发布的《ELITETEAM防弹托管服务提供商概述》[3],该网段为防弹托管网络,其服务提供商为ELITETEAM公司,网段WHOIS信息中的机构名称又为“1337TEAM LIMITED”,位于塞舌尔,背后实际控制者仍为ELITETEAM公司。

三.防弹主机托管服务介绍

3.1 防弹主机托管服务简介

防弹主机(Bulletproof Hosting, BPH)是网络安全领域中的一种特殊托管服务,它提供高度隐蔽的互联网基础设施,通常被犯罪分子用来规避法律监管。防弹主机托管服务允许用户上传和托管几乎所有类型的内容,包括但不限于恶意软件、僵尸网络命令与控制(C&C)服务器、垃圾邮件发送平台、非法内容(如色情、赌博)以及仇恨言论和虚假信息等[4]。这种服务主要提供给试图隐藏自己身份和行为的恶意攻击者。

防弹主机托管服务的关键特征是其位置选择:通常这些服务提供商会选择在法律监管较为宽松的国家或地区设立数据中心,如俄罗斯、乌克兰、摩尔多瓦、保加利亚、塞舌尔等地,这使得他们能够规避多国法律的制约[4]。

简单来说:防弹主机托管服务为网络犯罪分子提供了“庇护所”,使他们能够在不受监管的环境下,开展非法活动而不被追踪或打压。即使是受到常规托管提供商限制的内容(成人内容,恶意软件,垃圾邮件等),防弹主机托管服务提供商也不会删除。

3.2 防弹主机托管服务特点

与传统的主机托管服务提供商不同,防弹主机托管公司具有一系列独特的特点,主要体现在以下几个方面:

- 内容政策宽松:大多数常规主机托管服务会对内容类型进行严格审查,防止托管非法或不道德的内容。而防弹主机托管则没有这些限制,甚至容忍上传恶意软件、非法赌博、色情内容等。

- 规避法律监管:防弹主机托管服务的提供商通常会选择位于监管较为宽松或法律漏洞较多的国家或地区,这些国家的法律执行力度较弱,执法部门很难对这些服务采取有效的法律行动。这样,防弹主机托管服务为恶意行为提供了一个相对安全的空间[5]。

- 不删除内容:防弹主机托管服务商通常不响应内容删除请求,甚至会与用户合作抗拒法院或执法机构的删除命令,使其能够长期托管非法内容。

防弹主机托管服务的受欢迎,源于其能有效帮助用户绕过网络检查,特别是在高压监管环境下。例如,一些位于俄罗斯的防弹主机托管公司,提供了一个相对“自由”的空间,帮助跨国犯罪团伙进行大规模的网络钓鱼、恶意软件传播、勒索软件攻击等活动。

防弹托管的服务商通常收费较高,因为它们提供了极为专业化的隐蔽和抗压能力,这使得其价格远高于常规托管服务。然而,尽管其费用较高,防弹托管依然吸引了大量恶意活动分子,其应用范围远远超出了网络安全领域 [5] 。

在以下对比中,我们详细列出了防弹主机托管服务与常规主机托管服务的区别:

| 特征 | 防弹主机托管服务 | 常规主机托管服务 |

|---|---|---|

| 内容政策 | 宽松,允许各种非法或不道德内容 | 严格,禁止非法或不道德内容 |

| 法律合规性 | 不严格遵守删除请求或法律要求 | 遵守相关法律,响应删除请求 |

| 位置 | 位于互联网法律宽松的国家,以避免删除请求 | 位于任何国家 |

| 价格 | 由于服务的额外风险和专业性质而更昂贵 | 价格差异很大,但比防弹主机更实惠 |

| 客户支持 | 较少 | 提供全面的客户支持 |

这种对比突出了防弹主机托管服务与常规主机托管服务之间的显著差异,特别是在内容政策和法律合规性上的区别。

3.3 防弹主机托管服务危害

防弹主机托管服务,助长了全球范围内网络犯罪的蔓延。例如APT28组织,自2015年起利用防弹主机托管服务发起了超过80次攻击,包括大规模的网络钓鱼、数据窃取以及政府机构的间谍活动,其利用位于俄罗斯和荷兰的防弹主机托管服务成功规避了执法部门的干预,持续实施攻击[6]。

这种行为展示了防弹主机托管服务如何成为犯罪分子长期运作的温床,使得网络安全公司和执法机构面临极大的挑战。防弹主机托管服务为网络钓鱼、勒索软件、间谍活动等恶意活动提供了强有力的后勤支持,使得这些活动能够跨国界的开展。

3.4 小结

本章节讲述了防弹主机托管服务的特点、危害以及在网络犯罪活动中的关键作用。通过了解这些服务的运作方式,我们能够更清晰地看到它们如何为网络犯罪提供庇护,并通过规避法律监管使得恶意活动得以持续。

四.ELITETEAM网络犯罪活动

4.1 介绍

ELITETEAM是一家知名的防弹主机托管服务提供商,其托管主机经常参与到全球网络犯罪活动中。该公司以支持恶意操作、逃避执法干预的能力而闻名。ELITETEAM为其客户提供高度隐蔽和抗审查的托管服务,帮助网络犯罪分子规避法律和监管机构的追踪,从而支持一系列非法活动,包括网络钓鱼、恶意软件分发、勒索软件攻击、命令与控制(C&C)服务器托管以及跨境的加密货币诈骗等。

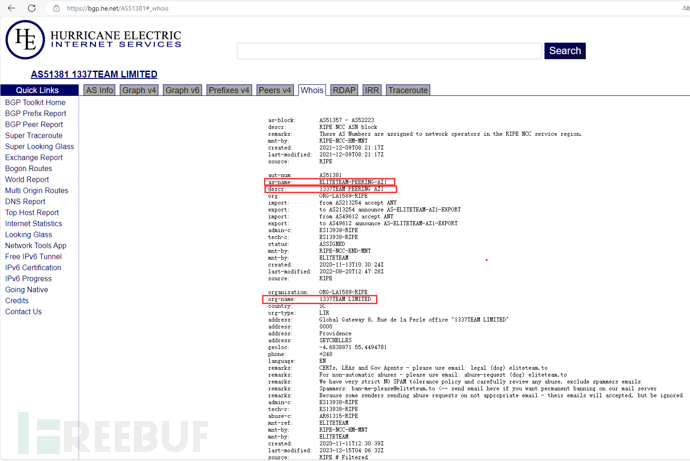

ELITETEAM于2020年11月13日在塞舌尔注册成立,但实际是被俄罗斯组织控制,主要拥有一个AS自治域:AS51381。如下图所示,通过查询该自治域WHOIS信息发现:1337TEAM LIMITED与ELITEEAM实际上可能由同一控制人运营,且在全球范围内深入参与网络犯罪活动。特别是在防弹主机托管服务、网络钓鱼、恶意软件传播和暗网市场相关的加密货币诈骗等方面。

4.2 网络犯罪活动及影响

(1)恶意 IP 地址和钓鱼活动

案例:1337team Limited 管理的 IP 地址(如 185.215.113.0/24)在VirusTotal和ThreatFox中被多次报告为恶意,用于大规模网络钓鱼攻击,专注于冒充投资和加密货币平台。

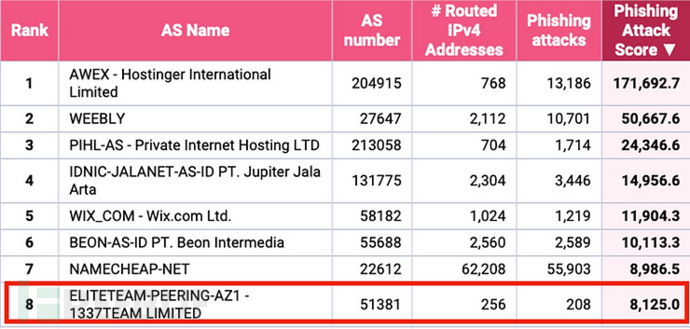

影响:根据Interisle在2021年钓鱼网络调查中发现,该子网仅拥有256个IP,但其恶意活动排名全球第8位,凸显其在钓鱼攻击中的主导作用。[3]

(2)Web 应用攻击

案例:在全球范围内,根据Cloudflare 安全研究团队审查和评估其托管服务的IP 地址频繁被用于针对 WordPress 和其他网站的暴力破解尝试。 攻击多集中在 /wp-login.php和 '/xmlrpc.php/xmlrpc.php 页面,试图利用已知漏洞获取访问权限滥用IPDB。

影响:这类攻击扰乱了多个国家的中小企业和个人网站运作,导致数据泄露和停机。[7]

(3)勒索软件传播和僵尸网络支持

案例:通过 Trend 的全球威胁情报发现:其基础设施与 Quakbot和Emotet等恶意软件密切相关。这些恶意软件主要是勒索软件,用于入侵企业网络和加密数据以勒索赎金。

影响:2023年第一季度,相关的恶意流量检测次数高达20万次,其中由塞舌尔提供检测到的流量就高达140,000 次。[8]

(4)与暗网市场的关联

案例:其服务被用于支持暗网Hydra市场的加密货币诈骗,助长非法交易和洗钱活动。相关基础设施还与臭名昭著的恶意软件家族 Redline Stealer、Agent Tesla等直接相关。

影响:这些活动加剧了全球金融系统的威胁,国际刑警组织多次要求针对其运营网络进行调查。[8]

五.网络资产数据分析关联

5.1 网段概况

该网段"185.215.113.0/24",位于俄罗斯,属于AS51381。查询该网段的WHOIS信息,网段归属方为"ELITETEAM"(1337TEAM LIMITED)

使用Virustotal平台查询该网段IP的恶意情况,发现网段中256个IP地址均为恶意。如果我们将Virustotal查询网段恶意IP占比,作为识别防弹主机网络的标准,这个结果应该非常具有指示性。 通过ThreatFox平台可以观察到2024年该网段多个IP被标记为"Amadey"、"RedLine"等IOC,如下图所示。

使用如下搜索语句,在ZoomEye平台查询该网段的资产测绘数据,获取1737条测绘数据,涉及229个IP地址。下文针对这些测绘数据进行详细分析。

cidr=="185.215.113.0/24"5.2 开放端口

观察该网段测绘数据的端口分布,主要是远程登录类端口(22/3389)、Web类端口(80/443)、FTP端口(21)、邮件服务类端口(25/465/587/143/993/110/995)、C2类端口(7766)等。

观察该网段2024年测绘数据,发现其中有10个IP地址开放了邮件服务类端口(25/465/587/143/993/110/995),推测这10个IP地址被用于垃圾邮件服务。

其余IP地址的开放端口,均没有发现独特性较强的端口。

5.3 SSL证书Subject值

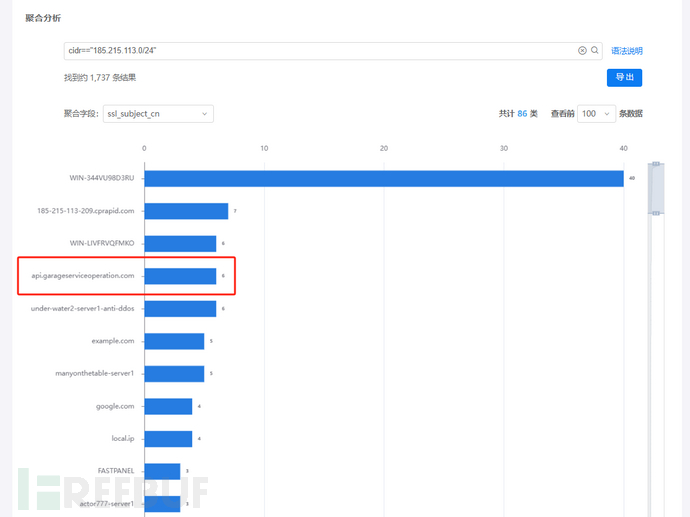

通过ZoomEye的聚合分析功能,统计该网段测绘数据中的SSL证书Subject值,如图所示:

逐个搜索这些Subject值对应的资产数据,发现存在三种情况:

- 通用的Subject值,互联网上很多IP资产SSL证书使用了该值

- 独特的Subject值,仅仅该网段IP资产SSL证书使用了该值

- 独特的Subject值,除了该网段IP资产,还有少数IP资产SSL证书使用了该值

绝大多数Subject值属于前两种情况,只有一个Subject值属于第三种情况:"api.garageserviceoperation.com"。SSL证书Subject值为"api.garageserviceoperation.com"的其他网段IP资产,较大概率和该网段对应IP资产,为同一黑客团伙在控制使用。(注:使用Virustotal平台查询garageserviceoperation.com,结果为恶意域名)

我们通过以下查询语句,搜索SSL证书Subject值为"api.garageserviceoperation.com"的其他网段IP资产,共计2条,对应IP地址为"185.208.158.114"和"185.208.158.115"。我们在后续章节针对这2个IP地址进行分析。

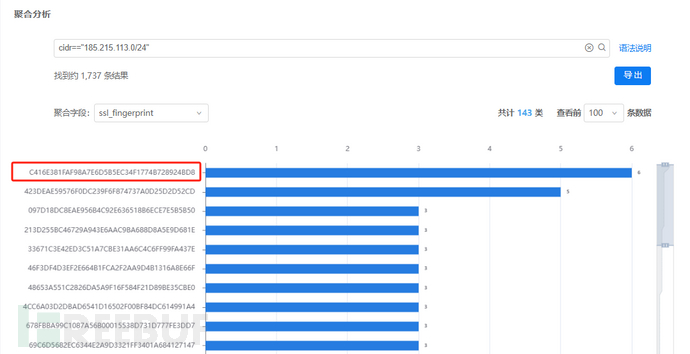

ssl.cert.subject.cn="api.garageserviceoperation.com" && cidr!="185.215.113.0/24"5.4 SSL证书指纹

通过ZoomEye的聚合分析功能,统计该网段测绘数据中的SSL证书指纹,如图所示:

逐个搜索这些SSL证书指纹对应的资产数据,仅有图中第一个指纹值"C416E381FAF98A7E6D5B5EC34F1774B728924BD8"具备独特性并且存在其他网段IP使用了该SSL证书指纹。

我们通过以下查询语句,搜索SSL证书指纹为"C416E381FAF98A7E6D5B5EC34F1774B728924BD8"的其他网段IP资产,共计2条,对应IP地址为"185.208.158.114"和"185.208.158.115",与前一章节关联拓展得到的2个IP地址一致。我们在后续章节针对这2个IP地址进行分析。

ssl.cert.fingerprint=="C416E381FAF98A7E6D5B5EC34F1774B728924BD8" && cidr!="185.215.113.0/24"5.5 JARM值

通过ZoomEye的聚合分析功能,统计该网段测绘数据中的JARM值,并逐个搜索这些JARM值对应的资产数据,发现均是通用的JARM值。

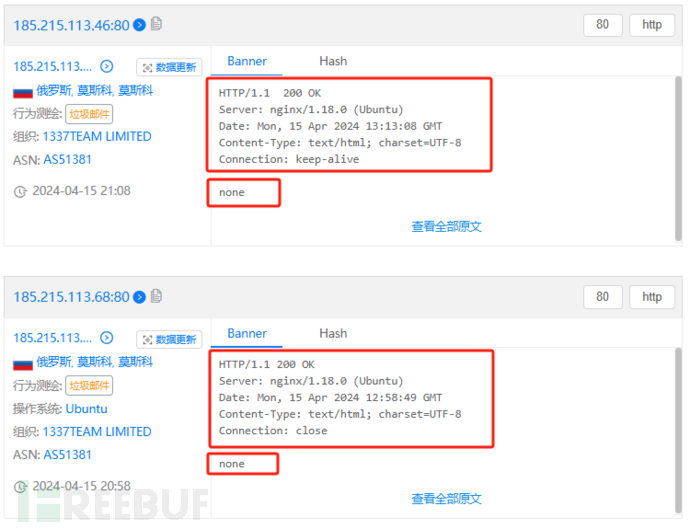

5.6 独特HTTP内容

通过ZoomEye的聚合分析功能,观察到该网段测绘数据中存在一个独特性较强的HTTP内容,HTTP Header中有且仅有Server/Date/Content-Type/Connection字段,Server字段为" nginx/1.18.0 (Ubuntu)",Connection字段为"keep-alive "或者"close";HTTP Body内容仅有"none"字符串。

我们通过以下查询语句,搜索具备同样特征的网络资产,并逐一查看确认,获取三个具备同样特征的IP地址:"77.91.68.21"、"147.45.47.102"、"109.107.182.45"。

http.header.status_code==200 && http.header="HTTP/1.1 200 OK Server: nginx/1.18.0 (Ubuntu) Date: " && (http.header="GMT Content-Type: text/html; charset=UTF-8 Connection: close" || http.header="GMT Content-Type: text/html; charset=UTF-8 Connection: keep-alive") && "none" && cidr!="185.215.113.0/24"5.7 网段关联拓展

上述章节,我们基于SSL证书指纹和Subject值的特征,关联拓展得到2个IP地址"185.208.158.114"和"185.208.158.115";基于独特性较强的HTTP内容特征,关联拓展得到3个IP地址"77.91.68.21"、"147.45.47.102"和"109.107.182.45";这5个IP地址疑似和ELITETEAM防弹托管网络"185.215.113.0/24"有关联。

接下来,我们观察这5个关联拓展IP地址所在网段和原网段的AS信息,并在Virustotal平台上查询这些网段IP地址的恶意标记情况,如下表所示。

| 类别 | IP | AS编号 | AS机构 | AS机构所属国家 | AS Import Export | VT查询C段恶意IP数量 |

|---|---|---|---|---|---|---|

| 原网段 | 185.215.113.0/24 | AS51381 | 1337TEAM LIMITED | 塞舌尔 | AS213254 AS49612 | 256 |

| 关联IP | 185.208.158.114 185.208.158.115 | AS42624 | Global-Data System IT Corporation | 塞舌尔 | AS49612 AS6939 | 95 |

| 关联IP | 77.91.68.21 | AS198178 | 365.partners INC | 美国 | AS52000 AS174 AS41441 AS44477 | 86 |

| 关联IP | 147.45.47.102 | AS215789 | Karina Rashkovska | 乌克兰 | AS30823 | 123 |

| 关联IP | 109.107.182.45 | AS216024 | ALEKSEI FEDOROV PR KRUSEVAC | 塞尔维亚 | AS41441 AS174 AS205007 | 66 |

由于AS198178、AS215789、AS216024这三个AS与原网段AS并无关联关系,我们认为这三个网络是防弹主机托管网络的概率较低。

综上所述,基于以下原因,我们认为网段"185.208.158.0/24"为疑似防弹主机托管网络:

- 该网段AS所属机构所在国家为塞舌尔,与原网段一样

- 基于网段AS的路由导入导出关系,该网段与原网段有关联关系

- 该网段中的2个IP地址,与原网段中的6个IP地址,使用了相同指纹的SSL证书;这8条IP资产测绘时间位于2024年9月10日至2024年11月7日,表示在2024年9月10日至2024年11月7日之间,这8个IP地址大概率为同一个黑客团伙所控制使用

- 使用Virustotal平台查询该网段IP的恶意情况,发现网段中256个IP地址有95个被标记为恶意

六.结语

基于网络安全研究员“Fox_threatintel”推文中公布的Redline C2 IP地址,我们发现其中三个IP地址位于一个防弹主机托管网络中。

基于此线索,我们首先简单介绍防弹主机托管服务,描述防弹主机托管服务提供商ELITETEAM及网段“185.215.113.0/24”的网络犯罪活动。

然后,基于ZoomEye网络空间搜索引擎,观察和分析 “185.215.113.0/24”网段的资产测绘数据,结合“行为测绘”理念,通过开放端口、SSL证书Subject值、SSL证书指纹、JARM值、具备独特性的HTTP内容,关联拓展得到网段“185.208.158.0/24”为疑似防弹主机托管网络:

- 该网段AS所属机构所在国家为塞舌尔,与原网段一样

- 基于网段AS的路由导入导出关系,该网段与原网段有关联关系

- 该网段中的2个IP地址,与原网段中的6个IP地址,使用了相同指纹的SSL证书;这8条IP资产测绘时间位于2024年9月10日至2024年11月7日,表示在2024年9月10日至2024年11月7日之间,这8个IP地址大概率为同一个黑客团伙所控制使用

- 使用Virustotal平台查询该网段IP的恶意情况,发现网段中256个IP地址有95个被标记为恶意

七.参考链接

[1] ZoomEye 网络空间搜索引擎

https://www.zoomeye.org/v2/

[2] 参考推文

https://x.com/banthisguy9349/status/1850953224150192479

[3] ELITETEAM 防弹托管服务提供商概述

https://www.team-cymru.com/post/seychelles-seychelles-on-the-c-2-shore

[4] wiki for Bulletproof_hosting

https://en.wikipedia.org/wiki/Bulletproof_hosting

[5] 防弹主机介绍

https://www.sentinelone.com/cybersecurity-101/threat-intelligence/bulletproof-hosting/

[6] 防弹主持人的重生

https://krebsonsecurity.com/2016/08/the-reincarnation-of-a-bulletproof-hoster/

[7] 在 Magecart 的迷宫中导航

https://blog.cloudflare.com/navigating-the-maze-of-magecart/

[8] 国际刑警组织+打击非洲网络犯罪网络的趋势

https://www.trendmicro.com/en_us/research/23/h/african-cybercrime-networks.html

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

IT的阿土

IT的阿土