火绒安全

火绒安全- 关注

本文由

火绒安全 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

火绒安全 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

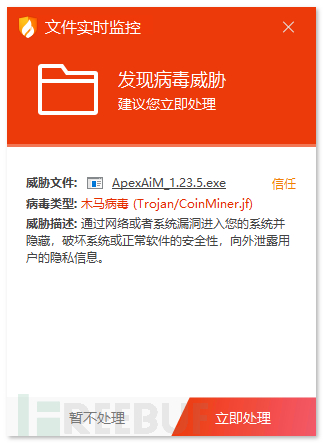

近期,火绒威胁情报系统监测到Rozena挖矿病毒正通过伪装成APEX游戏辅助进行传播。该病毒被激活后,会通过各种手段常驻用户计算机中,并在后台利用受害者终端进行挖矿,对用户构成较大的威胁。目前,火绒安全产品可对上述病毒进行拦截查杀,请用户及时更新病毒库以进行防御。

查杀图

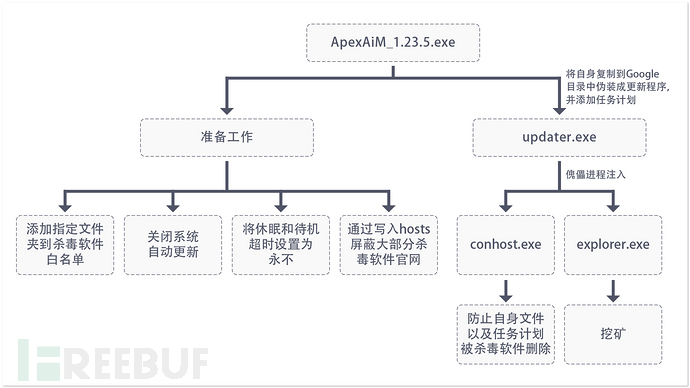

该病毒的执行流程,如下图所示:

执行流程图

一、 样本分析

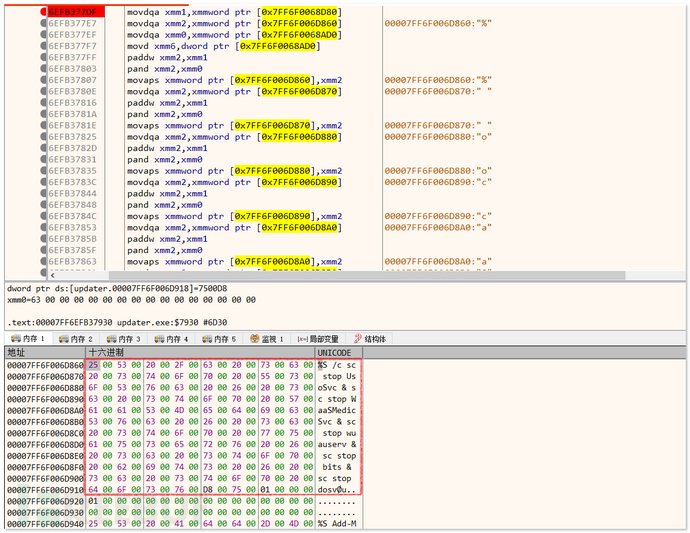

Rozena挖矿病毒使用多种混淆手段来对抗如:字符串混淆,将所有字符串都进行加密来防止被杀毒软件特征识别,相关代码,如下图所示:

字符串混淆

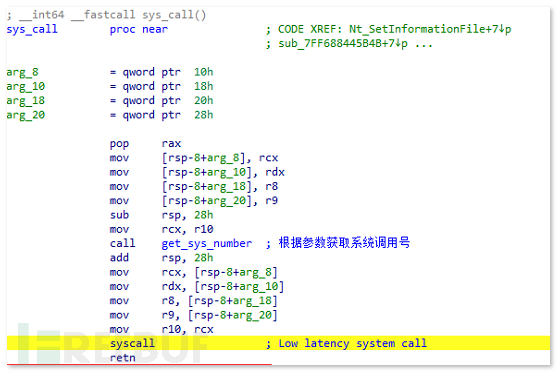

为了避免用户层被 hook 的敏感函数检测到敏感行为,Rozena使用syscall直接系统调用,绕过应用层的一些检测,相关代码,如下图所示:

使用syscall进行系统调用

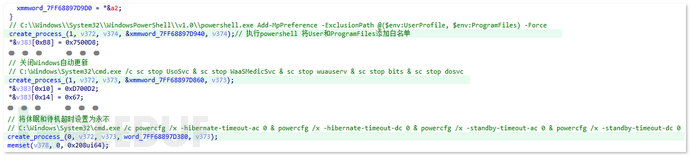

Rozena挖矿病毒启动后,会对操作系统进行一些设置(添加相关路径到杀毒软件白名单、关闭自动更新、将休眠和待机超时设置为永不),方便后续操作,相关代码,如下图所示:

对操作系统进行设置

还会向系统hosts文件中写入数据,屏蔽大部分杀毒软件的官方网站,如下图所示:

hosts屏蔽杀毒软件官方

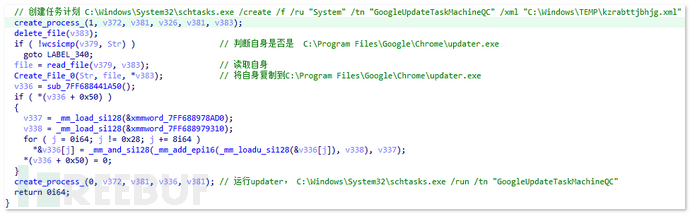

对系统设置完成之后,会判断当前进程是否为updater.exe,如果不是就会将自身复制到“C:\Program Files\Google\Chrome\updater.exe”伪装成Google更新程序,添加任务计划中并运行,相关代码如下图所示:

复制自身并添加任务计划

被添加后的任务计划信息,如下图所示:

任务计划信息

Rozena挖矿病毒还可以通过注册表来进行持久化操作(调试过程中并未调用), 如下图所示:

![]()

注册表持久化

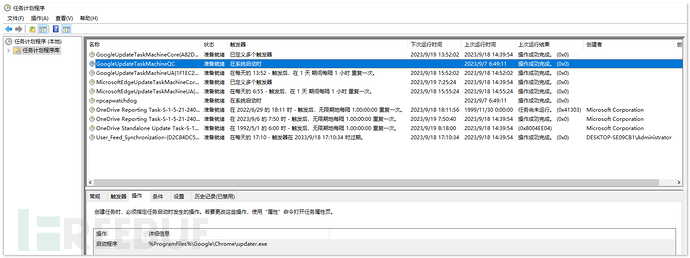

如果当前进程为updater.exe会通过傀儡进程(Process Hollowing)的方式,将看门狗(WatchDog)注入到conhost.exe用来监控任务计划和updater.exe是否被删除等持久化操作,相关代码,如下图所示:

傀儡进程注入

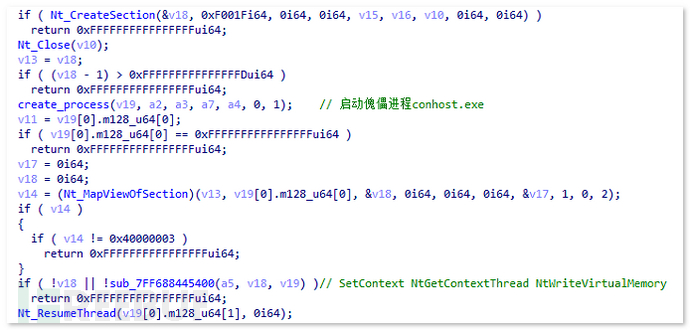

在看门狗(WatchDog)中每隔5秒进行检测一次,任务计划和updater.exe是否被删除,如果被删除就会创建一个新的,查看,相关代码,如下图所示:

持久化代码

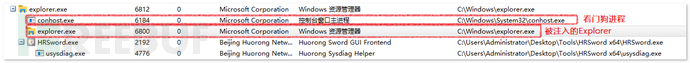

使用相同的注入手段将挖矿程序(XMRig)注入进Explorer中,火绒剑查看进程的信息,如下图所示:

火绒剑进程信息

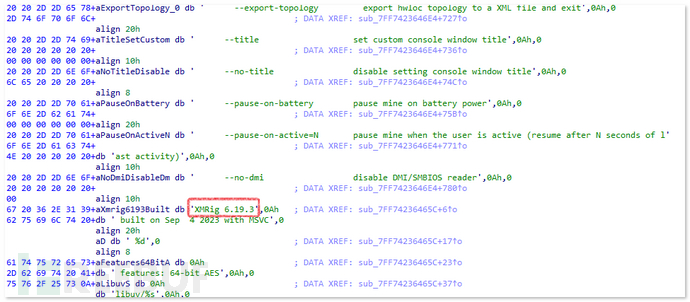

通过查看该进程的字符串信息可知,该挖矿程序为XMRig 6.19.3,如下图所示:

XMRig版本信息

二、附录

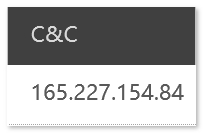

C&C:

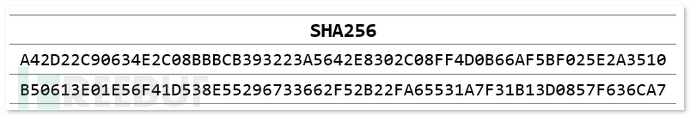

HASH:

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)