本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

供本人学习使用,如有错误欢迎指正

task1

考察SQL的含义

Structured Query Language

Answer

task2/3

考察SQL注入攻击和PII的定义

- PII(Personally Identifiable Information) 指个人身份信息,要求企业保护好用户信息

- 可以输入构造的SQL语句实现攻击,获取用户信息

- 使用输入验证,防火墙配置预防SQL注入

Answer

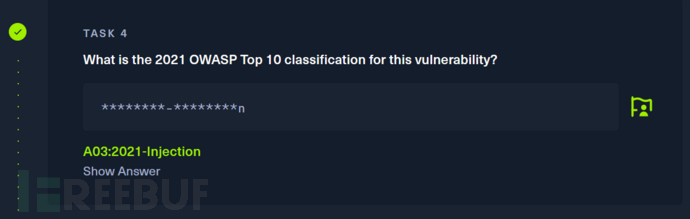

task4

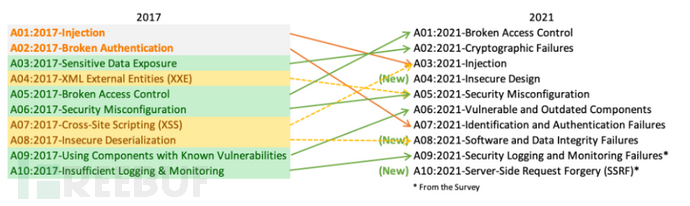

考察OWASP Top 10

根据OWASP Top 10:2021

可以发现SQL注入攻击从2017年的A01变为了2021年的A03

而访问控制从2017年的A05变为2021年的A01

Answer

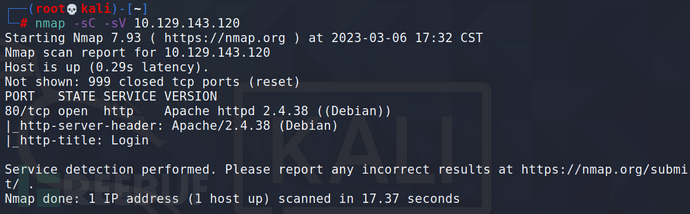

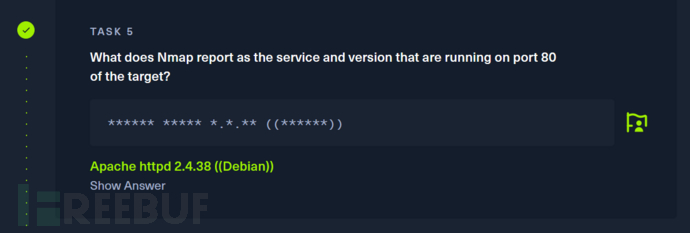

task5

考察获取目标主机信息

首先还是常规扫描

-sC 设置默认脚本扫描,是一种更具入侵性的扫描方法

-sV 设置启用版本检测

nmap -sC -sV {target_IP}

可以看到80端口运行的版本为 Apache httpd 2.4.38 ((Debian))

Answer

task6

考察HTTPS协议

HTTPS

支持数据加密,建立一个信息安全通道,来保证数据传输的安全

支持身份认证,可以确认网站的真实性

支持数据完整性校验,防止内容被第三方冒充或者篡改

HTTP/HTTPS对比

- https协议需要申请证书

- http明文传输,https 使用安全的ssl加密传输协议

- http的连接很简单,无状态,https由SSL/TLS+http组成,比http协议安全。

- http默认使用80端口,https默认使用443端口

Answer

task7

考察web相关知识

- web文件夹可以用目录(directory)表示,里面包含CSS,JS,PHP等文件

- 我们可以枚举所有目录,看是否有对我们有利的文件

Answer

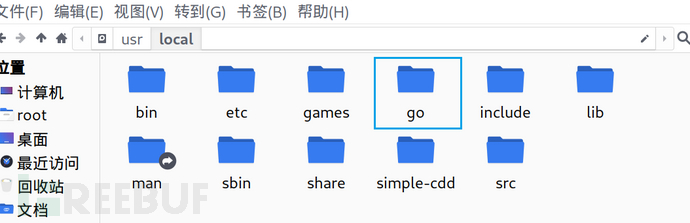

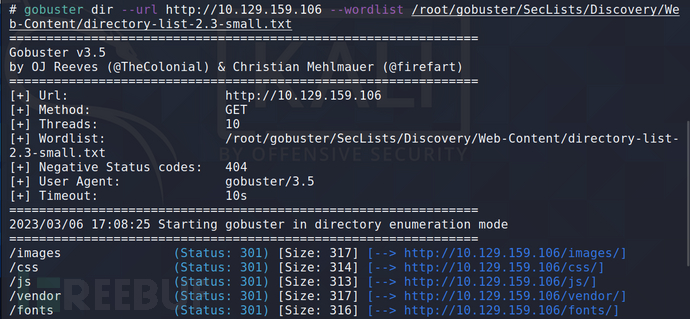

task8/9

考察gobuster的使用

- 配置 go 环境

进到go官网,因为我是kali系统,所以我下载的linux版本(需要VPN上网)

下载好后解压,将解压后的文件拖到 /usr/local 目录下

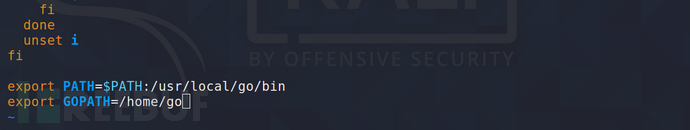

打开终端配置路径

vim /etc/profile

文件末尾加上

export PATH=$PATH:/usr/local/go/bin

export GOPATH=/home/go

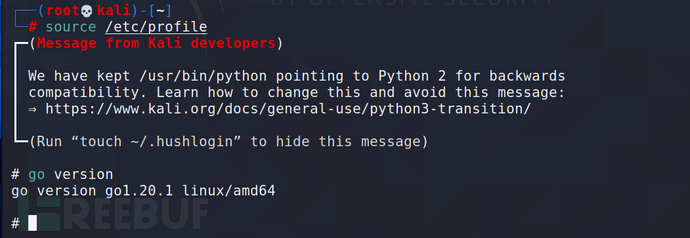

启动配置,查看go的版本,说明go环境配置好了

source /etc/profile

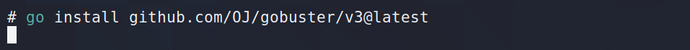

- 配置gobuster

安装gobuster

go install github.com/OJ/gobuster/v3@latest

克隆源码构建并编译

git clone https://github.com/OJ/gobuster.git

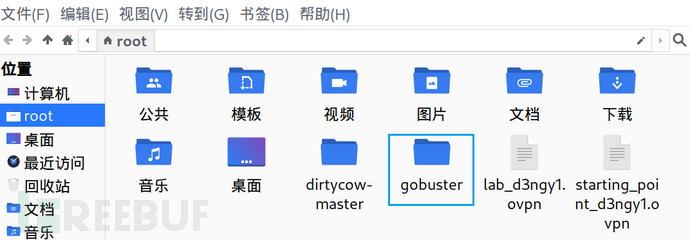

可以看到 root 目录已经有了

进到gobuster目录

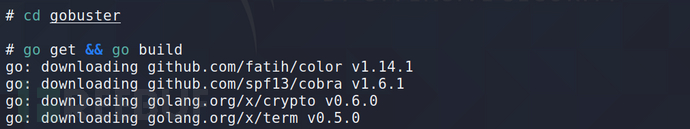

cd gobuster

go get && go build

安装

go install

查看可用命令

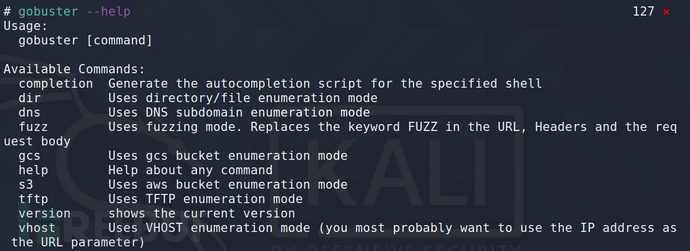

gobuster --help

- 使用gobuster

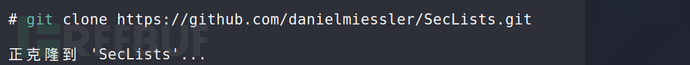

克隆词汇表,这也是最著名的词汇表,暴力破解必备

Ps: parrotOS自带词汇表,在usr/share/wordlists下

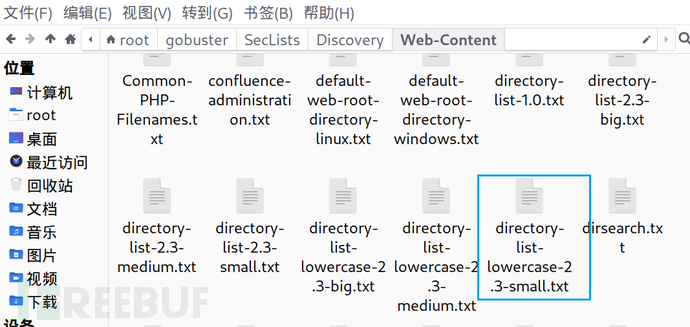

git clone https://github.com/danielmiessler/SecLists.git

这个词汇表差不多有1个G,耐心等待

使用gobuster暴力破解网页目录信息

这里我使用small词汇表

gobuster dir --url http://{target_IP}/--wordlist {wordlist_path}/directory-list-2.3-small.txt

这个过程会很漫长,最后查看输出结果没有发现任何有用信息,输出结果是大部分网站的默认目录,一般很难利用

查看返回信息,返回了404 Not Found错误

Answer

task10

考察SQL注入语句构造

gobuster没有找到任何有用的信息,我们可以以某种方式绕过登录界面,考虑SQL注入

构造用户名 admin'#

原理

SQL中#后面的内容都会被注释掉,单引号 ‘ 结束该查询语句

数据库会匹配是否有admin这个用户,而后面的password匹配则被绕过

Answer

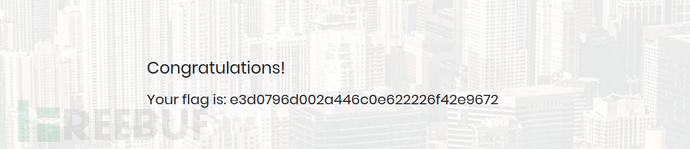

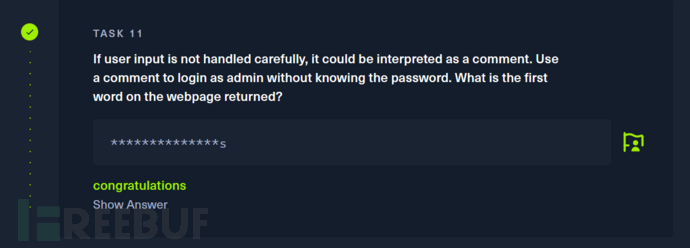

task11

考察SQL注入语句构造

在浏览器输入目标主机地址,输入构造的用户名,密码可以随便输

登录成功,拿到flag

Answer

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)