漏洞情报 | CVE-2022-0847 Linux 本地内核提权漏洞(剑幕支持检测)

默安科技

默安科技- 关注

漏洞情报 | CVE-2022-0847 Linux 本地内核提权漏洞(剑幕支持检测)

漏洞详情

研究人员披露 Linux 内核 5.8 及以上版本中存在本地提权漏洞(CVE-2022-0847,Dirty Pipe)。新管道缓冲区结构的“flag”成员在Linux 内核中的 copy_page_to_iter_pipe 和 push_pipe 函数中缺乏正确初始化的方式存在缺陷,因此可能包含陈旧值。非特权本地用户可以使用此漏洞写入由只读文件支持的页面缓存中的页面,从而提升他们在系统上的权限。

漏洞影响范围

- Linux Kernel版本 >= 5.8

- Linux Kernel版本 < 5.16.11 / 5.15.25 / 5.10.102

修复方案

- 升级 Linux 内核

01 ubuntu

选择对应架构平台不受影响的内核版本文件,下载并安装,重启,例如:

1 sudo wget http://ftp.sjtu.edu.cn/sites/elrepo.org/linux/kernel/el7/x86_64/RPMS/kernelml-devel-5.16.11-1.el7.elrepo.x86_64.rpm 2 sudo wget http://ftp.sjtu.edu.cn/sites/elrepo.org/linux/kernel/el7/x86_64/RPMS/kernelml-5.16.11-1.el7.elrepo.x86_64.rpm 3 yum -y install kernel-ml-devel-5.16.11-1.el7.elrepo.x86_64.rpm el7/x86_64/RPMS/kernelml-5.16.11-1.el7.elrepo.x86_64.rpm 4 sudo vim /etc/default/grub # 将GRUB_DEFAULT=saved 改为 GRUB_DEFAULT=0 5 sudo grub2-mkconfig #重建内核 6 sudo reboot #重启 7 uname -r #查看当前内核版本

02 centos

选择对应架构平台不受影响的内核版本文件,下载并安装,重启,例如:

centos7

sudo wget http://ftp.sjtu.edu.cn/sites/elrepo.org/linux/kernel/el7/x86_64/RPMS/kernelml-devel-5.16.11-1.el7.elrepo.x86_64.rpm sudo wget http://ftp.sjtu.edu.cn/sites/elrepo.org/linux/kernel/el7/x86_64/RPMS/kernelml-5.16.11-1.el7.elrepo.x86_64.rpm yum -y install kernel-ml-devel-5.16.11-1.el7.elrepo.x86_64.rpm el7/x86_64/RPMS/kernelml-5.16.11-1.el7.elrepo.x86_64.rpm sudo vim /etc/default/grub # 将GRUB_DEFAULT=saved 改为 GRUB_DEFAULT=0 sudo grub2-mkconfig #重建内核 sudo reboot #重启 uname -r #查看当前内核版本

03 其它版本

到 https://kernel.org/ 下载对应版本的内核文件,进行编译。

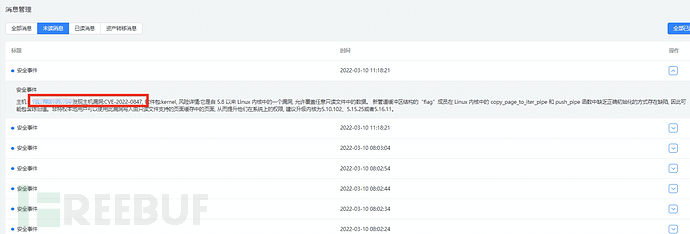

默安科技剑幕目前已支持该漏洞的检测,截图如下:

本文为 默安科技 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

相关推荐

默安科技软件供应链安全治理荣获“金智奖”年度AI创新应用

2024-11-28

雳鉴SSCRA·软件供应链风险评估平台升级版正式发布

2024-11-28

实力上榜|默安科技入选2024年度电力行业开源典型实践案例集

2024-11-28