腾讯科恩安全实验室发现雷克萨斯(Lexus)和丰田(Toyota)车辆中存在安全漏洞,可被黑客利用对受影响的车辆发动远程攻击。

科恩安全实验室对2017款雷克萨斯NX300车型中的AVN(音频,视频和导航)系统进行了研究,发现车上的蓝牙和车辆诊断功能存在安全问题。该系统也用于其他车型,包括LS和ES系列。

根据科恩安全实验室发布的信息,这些漏洞可被滥用,危及AVN和车内CAN网络和相关的电子控制单元(ECU)的安全性。

科恩实验室表示,他们能够在无需任何用户交互的情况下,通过无线方式破解并控制汽车的AVN系统,将恶意CAN指令发送到车内CAN网络,从而实现对存在漏洞的车辆执行一些非预期的物理操作。

不过,科恩实验室同时表示,关于这些漏洞详细的技术详情只会在明年发布。

雷克萨斯AVN设备由两部分组成:DCU显示控制单元和MEU地图多媒体扩展单元。DCU是AVN单元的关键部件,DCU的主电路板模块暴露了一些常见的攻击面,如Wi-Fi,蓝牙和USB接口。DCU系统还通过CAN消息与汽车内部ECU进行间接通信。

研究人员利用车载蓝牙服务中的两个漏洞实现在DCU的Linux系统中以root权限远程执行代码。这两个漏洞都是堆内存缓冲区错误漏洞,其中一个漏洞编号为CVE-2020-5551。

这两个漏洞都存在于建立蓝牙连接的过程中,并且是在蓝牙配对之前,这使得针对蓝牙漏洞的利用是完全无需用户接触和交互的。而为了获得受影响车辆的蓝牙MAC地址,如果DCU系统曾经与移动电话配对过,就可以用“Ubertooth One”设备进行无线嗅探到DCU系统的MAC地址。

此外,DCU系统并不支持安全启动,这意味着整个系统可以被篡改,例如按照惯例替换掉系统启动动画。在完全控制DCU系统之后,研究人员发现想要任意发送CAN消息并不容易,因为在DCU uCOM模块中已经实现了CAN消息的过滤机制。但幸运的是,DCU的Linux系统是负责uCOM的固件升级。

通过逆向uCOM固件及其固件更新逻辑,研究人员将一个恶意固件重新刷写到uCOM电路板模块中,以此来绕过CAN消息验证,从而可以实现向车辆娱乐CAN总线发送任意CAN消息。

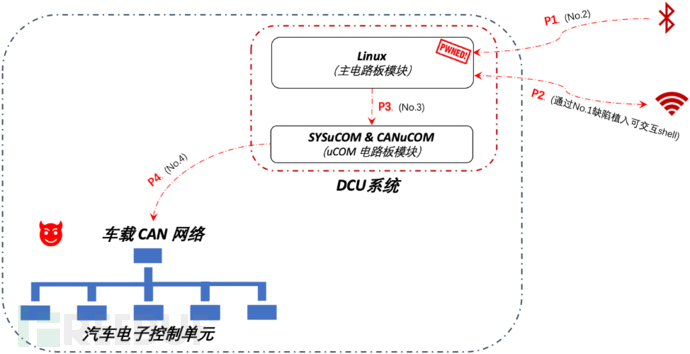

通过结合蓝牙和车载诊断功能中的安全发现,科恩实验室实现了从蓝牙无线到车内CAN网络的远程无接触式的攻击链,如下图所示。

从蓝牙到CAN网络的无线攻击链

步骤-1. 因为车载蓝牙服务是以root权限运行在DCU系统中,一旦DCU系统被蓝牙漏洞攻击破解,恶意代码将会通过无线方式部署并永久驻留在系统中。

步骤-2. 恶意代码可以设计成让被破解后的DCU系统自动连接到研究人员创建的Wi-Fi热点,并反弹一个远程可交互的系统rootshell。

步骤-3. 接着可以利用Wi-Fi网络下的rootshell,通过SYSuCOM和CANuCOM将任意的CAN消息传输到车内CAN总线。

步骤-4. 此外通过利用CAN诊断消息,位于车内CAN网络的一些ECU会被欺骗执行诊断功能,从而使得汽车触发非预期的物理动作。

丰田已经承认这些漏洞的存在,并表示由于使用了“特定的多媒体单元”,一些丰田车辆也受到漏洞影响。

丰田表示,科恩实验室所描述的漏洞发现和利用过程并不能控制转向,刹车或节气阀。利用这些漏洞,攻击者不仅需要对多媒体系统软件拥有专门的知识,还需要特殊的工具并且在攻击过程中处于车辆的近距离范围内。

丰田认为以科恩实验室开发的方式利用这些漏洞非常复杂,在现实世界中发生的可能性有限。

丰田已经着手在生产线上修复这些漏洞,同时表示市场上受影响的车辆已有可用的软件更新。

参考来源:

https://www.securityweek.com/vulnerabilities-expose-lexus-toyota-cars-hacker-attacks

https://jvn.jp/en/vu/JVNVU99396686/index.html