0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

—————— 昨日回顾 ——————

红日安全出品|转载请注明来源

文中所涉及的技术、思路和工具仅供以安全为目的的学习交流使用,任何人不得将其用于非法用途以及盈利等目的,否则后果自行承担!(来源:红日安全)

—————— —————— —————

1.7.1 前 言

Vulnhub简介

Vulnhub是一个提供各种漏洞环境的靶场平台,供安全爱好者学习渗透使用,大部分环境是做好的虚拟机镜像文件,镜像预先设计了多种漏洞,需要使用VMware或者VirtualBoxBoot2root,从启动虚机到获取操作系统的root权限和查看flag。网址:https://www.vulnhub.com

第一节 Breach1.0

靶机信息

下载链接

https://download.vulnhub.com/breach/Breach-1.0.zip

靶机说明

目标Boot to root:获得root权限,查看flag。

运行环境

信息收集

漏洞挖掘

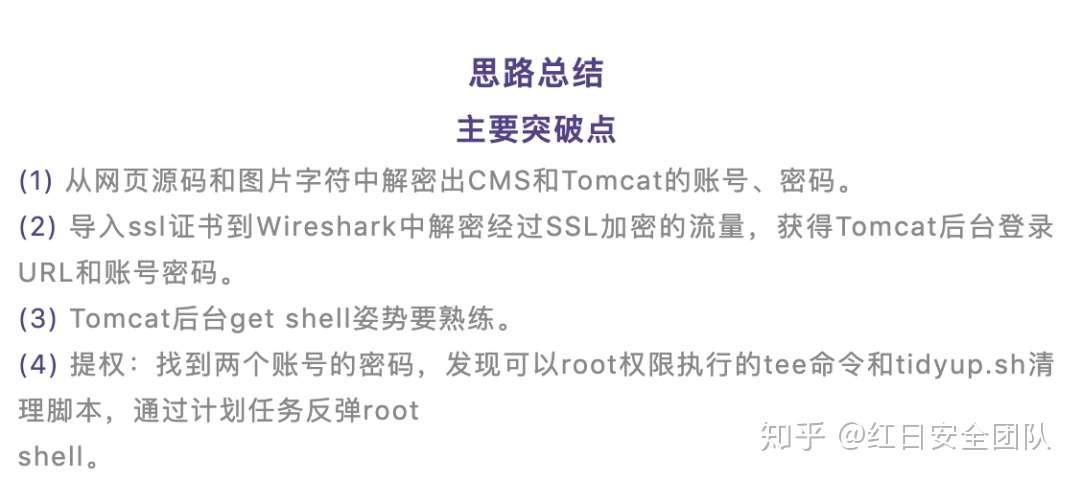

0x01:查看首页源码,解码得到密码

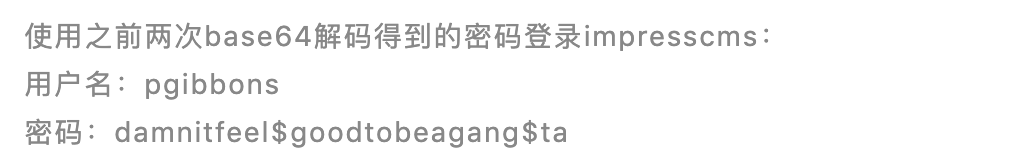

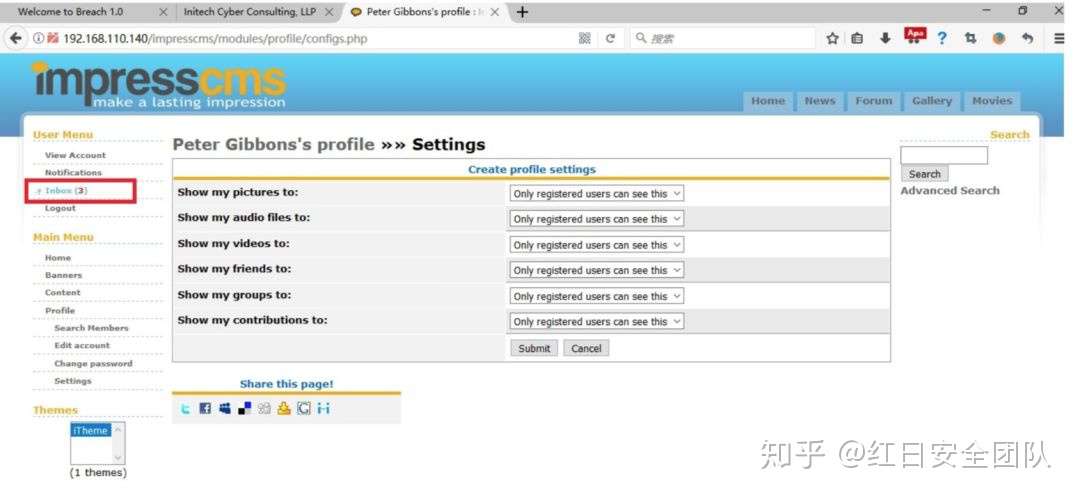

第2封邮件,主要内容:Michael采购了IDS/IPS。

第3封邮件,主要内容:有一个peter的SSL证书被保存在192.168.110.140/.keystore。

点击profile会进入目录浏览:

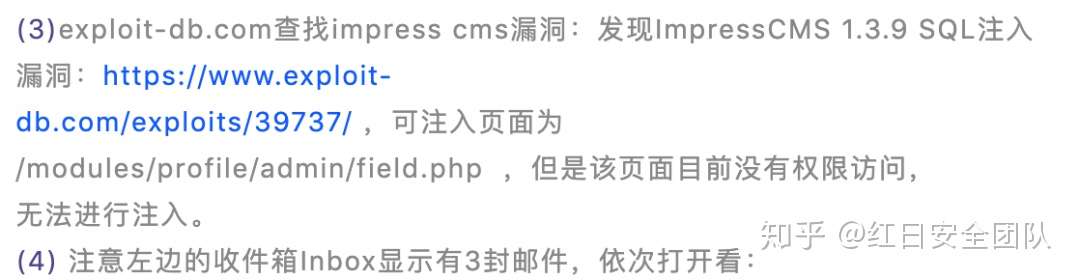

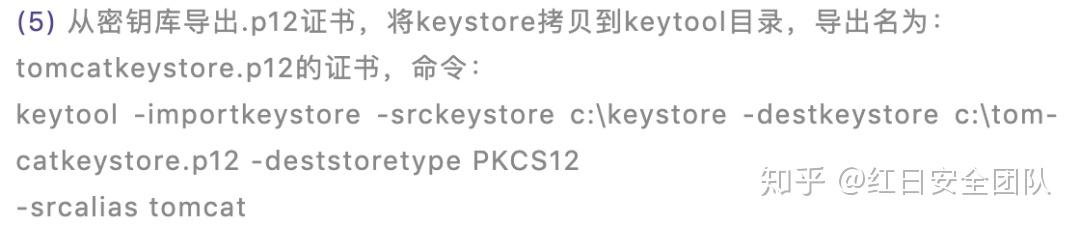

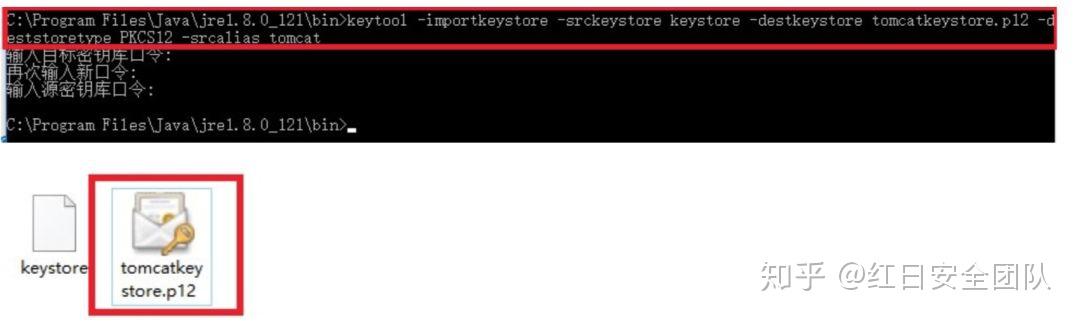

(4) Windows攻击机安装有JDK,到JDK目录下找到keytool.exe工具:路径 C:\Program

Files\Java\jre1.8.0_121\bin\keytool.exe

输入:192.168.110.140 8443 http 点击选择证书文件 输入密码tomcat

发现包含登录用户名密码的数据包, 采用http basic认证,认证数据包为:Basic

dG9tY2F0OlR0XDVEOEYoIyEqdT1HKTRtN3pC

这是base64编码的用户名密码,将 dG9tY2F0OlR0XDVEOEYoIyEqdT1HKTRtN3pC 复制到Burpsuit Decoder进行解码,

得到Tomcat登录用户名密码

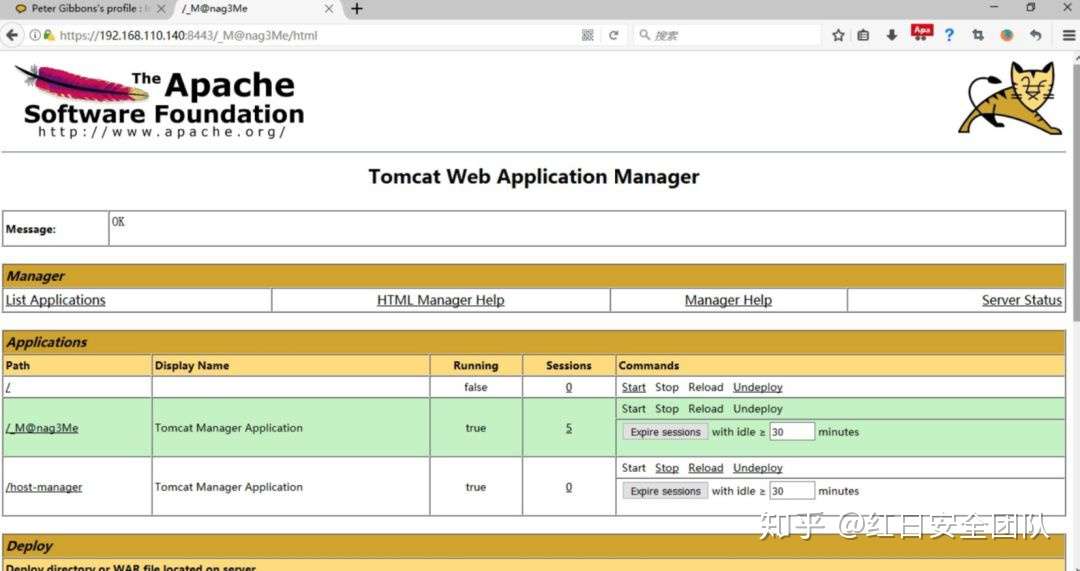

Tomcat后台登录用户名:tomcat,密码:Tt\5D8F(#!*u=G)4m7zB

获取shell

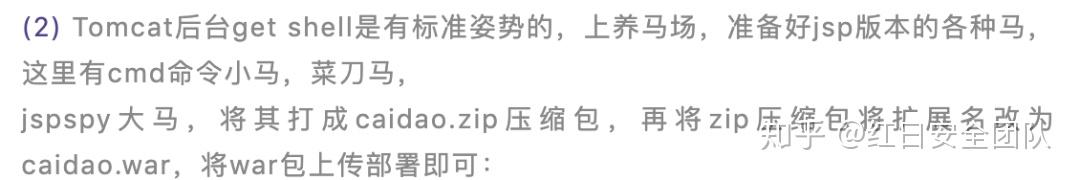

0x05:登录Tomcat后台get shell

(1) 登录tomcat后台:

(2) 在WAR file to deploy中将war包上传:

上传后在目录中找到上传的目录/caidao,已上传jsp木马文件就在这个目录下。

(3) 使用中国菜刀连接

https://192.168.110.140:8443/caidao/caidao.jsp

(4) 使用菜刀命令行连接,执行id;pwd命令成功:

(3) 该目录下发现两个奇怪的php文件,命名非常长且无规律fe4db1f7bc038d60776dcb66ab3404d5.php和

0d93f85c5061c44cdffeb8381b2772fd.php,使用菜刀下载下来打开查看:

nc接收反弹sehll成功:

(5) 连接mysql数据库,查看mysql用户,这里输入mysql命令后一直没有回显,直到输入exit退出mysql登录后,查

询回显才出来,命令:

mysql -u root -puse mysql;

select user,password from user;

exit

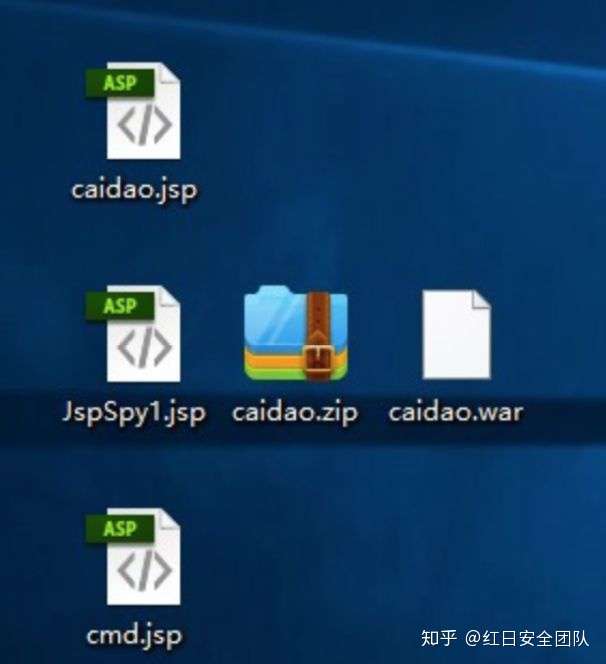

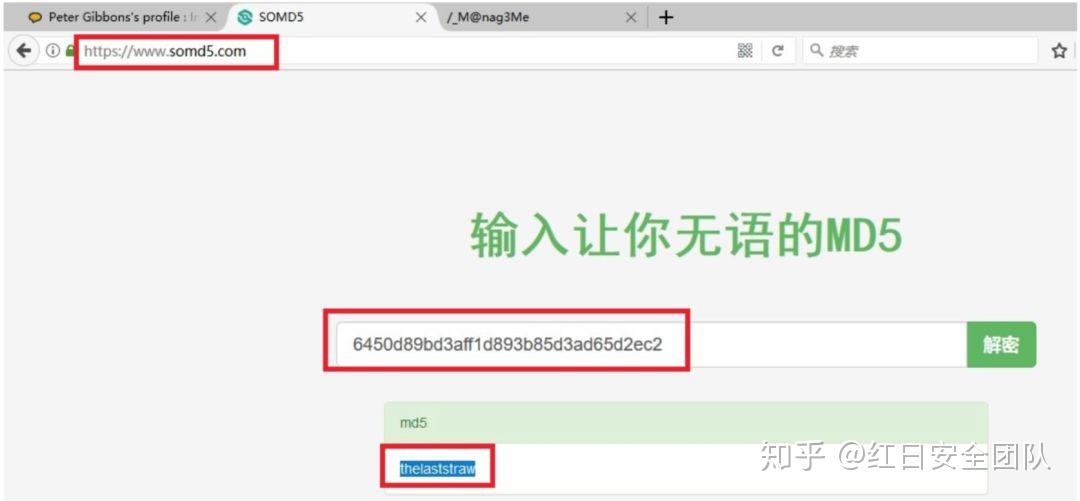

得到milton用户的密码哈希:

6450d89bd3aff1d893b85d3ad65d2ec2

到 https://www.somd5.com/ 解密,得到用户milton的明文密码:thelaststraw

0x07:提权到用户milton和blumbergh

(1) 无法执行su命令,显示需要一个终端,之前都遇到这个问题,通过Python解决:

python -c 'import pty;pty.spawn("/bin/bash")'

(2) 提权到用户milton

su - milton 密码:thelaststraw

查看milton用户home目录下的some_script.sh文件,没有可利用的信息。

(3) 查看系统内核版本,命令 uanme -a 和 cat /etc/issue

(4) 查看历史命令,无有价值的线索,看到历史命令su提权到了blumbergh用户。需要找到blumbergh用户的密码。

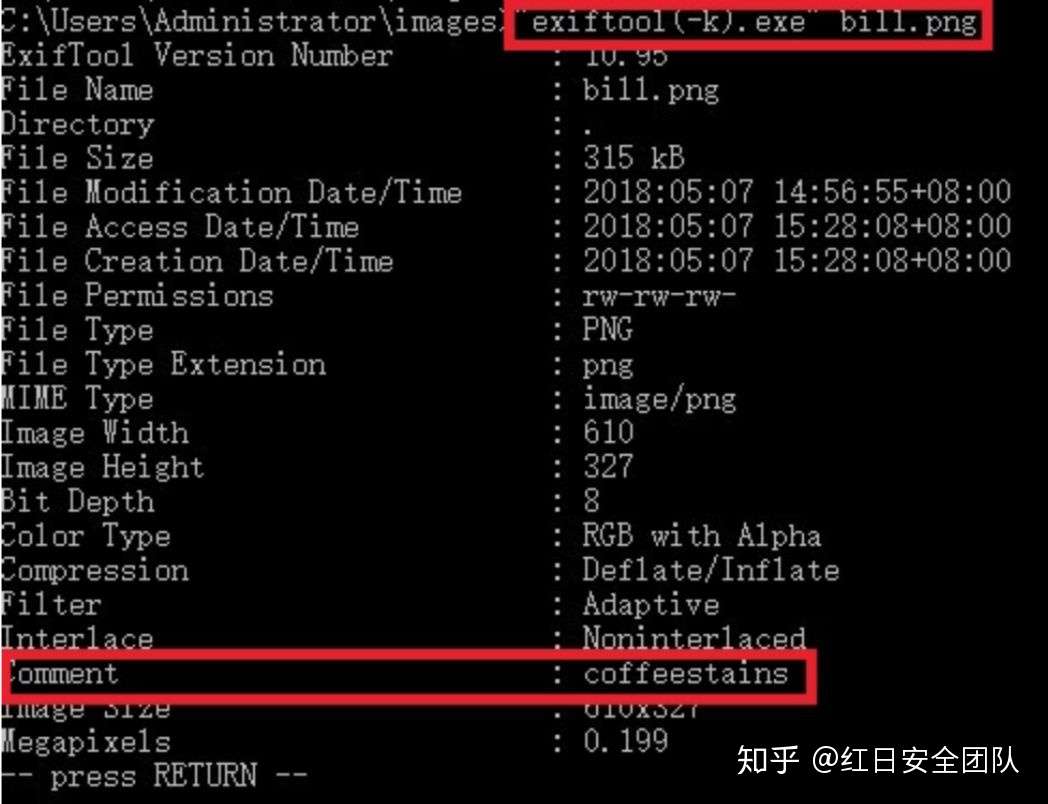

(5) 到现在发现了7张图片,6张在图片目录:

找到可能的密码或提示:

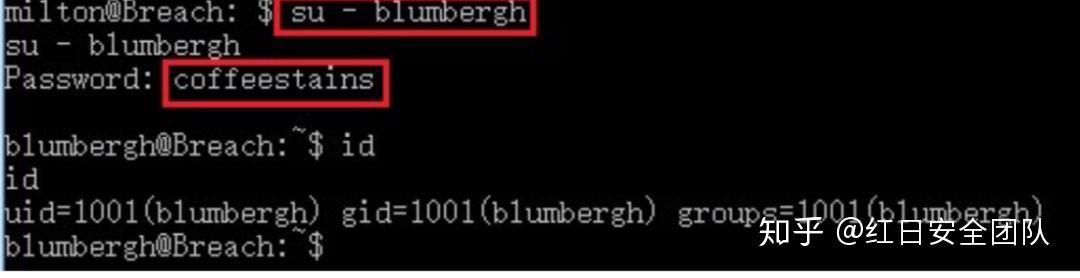

(6)提权到blumbergh用户

用户名:blumbergh

密码:coffeestains

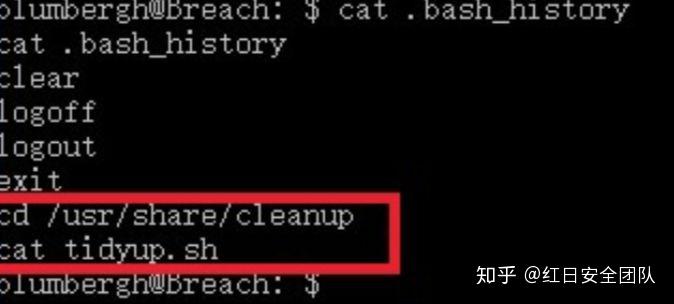

(7)查看历史命令,发现/usr/share/cleanup和tidyup.sh脚本文件:

读取tidyup.sh脚本分析:

查看sudo权限,执行sudo -l:

(2)nc监听等待反弹shell,查看权限是root,flag是一张图片,将图片拷贝到home目录:

(3)查看一下crontab计划任务,发现果然有每3分钟执行tidyup.sh清理脚本的任务:

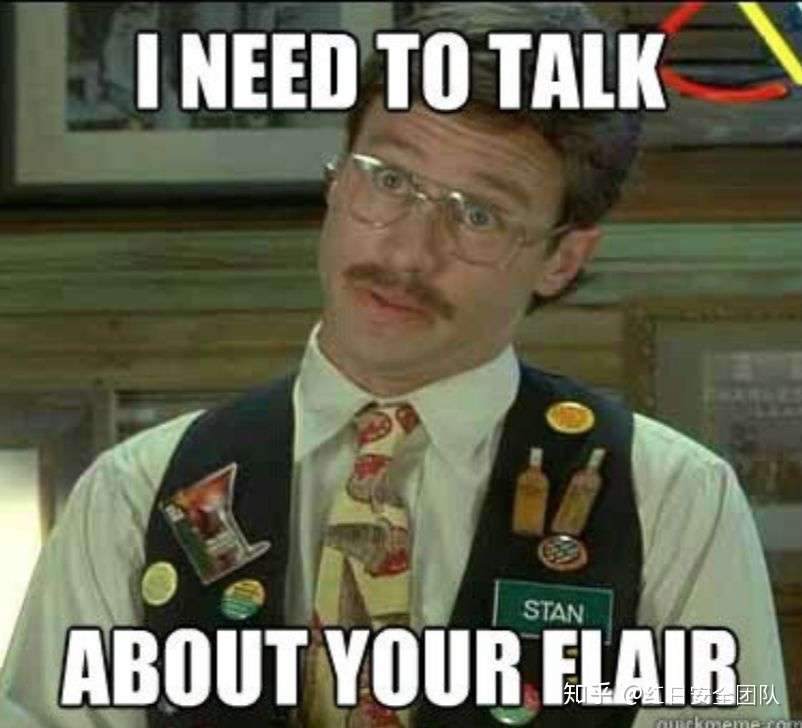

(4)使用之前上传的jsp大马JspSpy将flair.jpg下载到Windows:

(5) 查看flag:I NEED TO TALK ABOUT YOUR FLAIR 游戏通关。

—————— 今日福利 ——————

# 你坚持学习安全的好习惯是什么? #

快留言给小编〜

—————— —————— —————

海量安全课程 点击以下链接 即可观看

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

漏洞靶场实践

漏洞靶场实践