—————— 昨日回顾 ——————

红日安全出品|转载请注明来源

文中所涉及的技术、思路和工具仅供以安全为目的的学习交流使用,任何人不得将其用于非法用途以及盈利等目的,否则后果自行承担!(来源:红日安全)

—————— —————— —————

1.7.1 前 言

首先对于挖洞,各位应该有很多话要说,可能最多的就是web安全,其实也应该包括android端【个人比较喜欢这种】,甚至现在还发展到了多方向,类似于pc端,工控,甚至硬件设备等等,我个人目前挖洞仅局限于web和安卓端,以下就是我经常挖到的漏洞实例

1.7.2 Web端实例

1.7.2.1常规漏洞

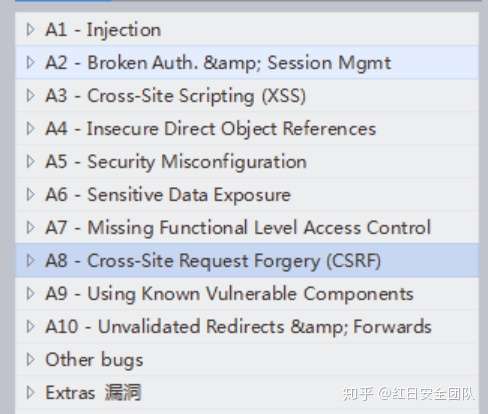

常规漏洞所说的就是owasp这些,这边我自己老早之前做了一个bwapp的漏洞答案,就直接附件帖出来,答案80%,剩下一些还没有解决期待各位能一起把答案完善

1.7.2.2逻辑漏洞

这个是我个人比较擅长挖的一个方面,这种问题是开发者最容易忽视的一个问题,且这种漏洞以现在的waf技术,是很难防御的,核心思想就是靠自己的想象能力,这个可能挖多了就能慢慢体会了

第一个例子:短信炸弹【邮件炸弹原理类似】

短信验证码发送出无任何验证码机制和token机制,直接对单一手机号码进行轰炸

在这边直接利用重放就能达到效果~~【仅举一个例子,其中还有各种骚思路进行绕过的,后续我再一一讲解】

第二个实例:任意密码重置相信这个漏洞大家都知道,功能就是在忘记密码的地方,其实这个漏洞的核心思想就在于密码重置的每一个逻辑步骤都要进行分析思考,这边我直接放几个实例~~

http://wooyun.jozxing.cc/static/bugs/wooyun-2016-0211505.html

第三个实例:越权

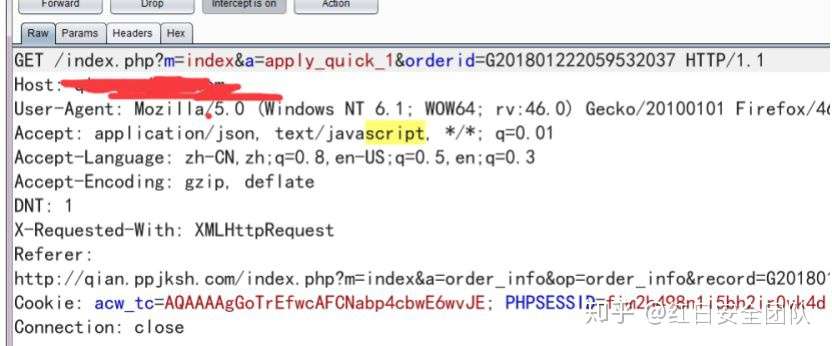

1、首先漏洞点在

2、我用A账号登录

点击催单抓包

将orderid修改成B账号的单号

此时登录B账号去点击催单

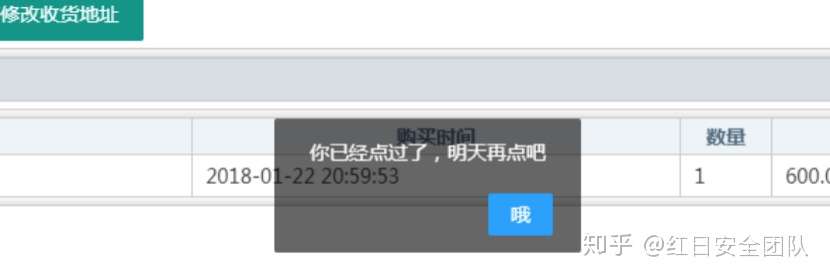

利用这个orderld可以越权催单所有人的单,只要你知道这个orderld这边我也仅仅举这个实例,具体的思维靠你们自己去发散。。。

1.7.3 移动端实例1.7.3.1客户端漏洞

这个问题其实就是一些安卓客户端apk的一些问题,主要有以下

第一个实例:apk未加壳且代码未混淆

之前这个问题提交给各大src的时候不通过,现在提交也会给与通过了,评级具体看厂商的大小和厂商重视程度,一般为中危危,除非你能破解他自身的一些功能~~~

我使用的反编译工具一般是两款,androidkiller和apktool,

Androidkiller使用太简单了,直接将apk文件拖入即可

Apktool使用命令为 apktool d test.apk,他会自动在当前目录生成一个逆向出来的smail文件,如果使用-d生成的是.java后缀文件

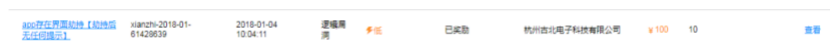

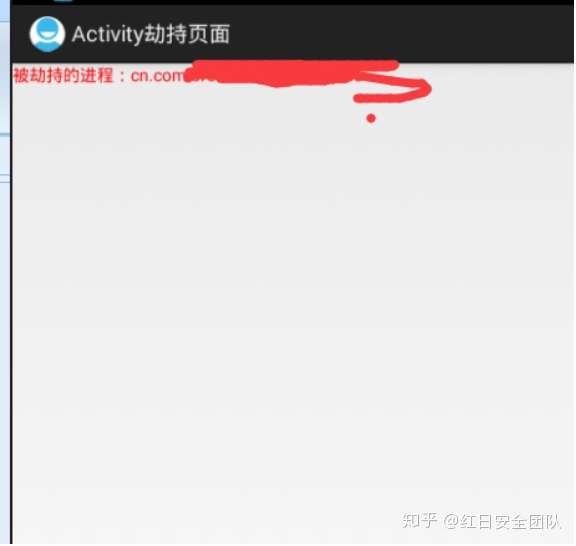

第二个实例:界面劫持

这个漏洞评级为低危,且大多数厂家会忽略【除非大厂,金融通过率90%以上】

1、首先先用反编译工具查看包名

2、使用特定劫持工具进行劫持

3、打开app无任何提示弹出后台,可成功劫持以后难以被察觉

这边我找了一个乌云的例子

http://wooyun.jozxing.cc/static/bugs/wooyun-2012-05478.html

1.7.3.2逻辑漏洞

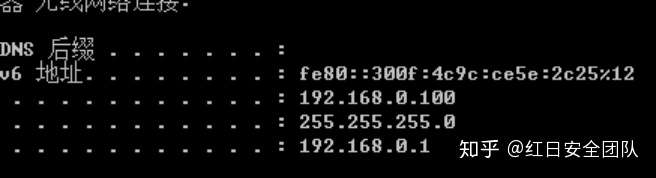

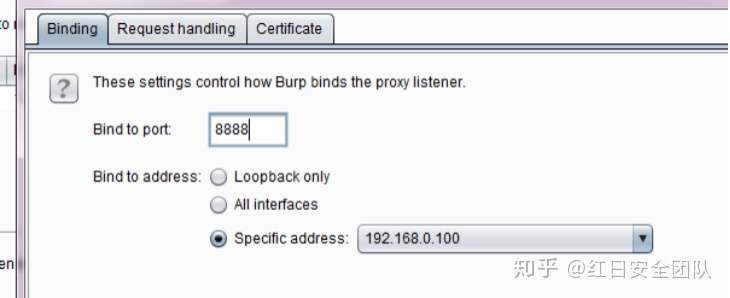

测试安卓的逻辑漏洞其实跟web端类似,只是你在burp上要设置自己电脑ip为代理,手机也设置自己电脑ip为代理,这样就可以正常抓到手机的数据包~~

这边例如我电脑IP

打开burp,类似这样设置,然后手机也设置成这个ip和端口为代理,就可正常抓包

1.7.4 移动端破解实例

1.7.4.1工具准备

首先我们需要安装reflector【这个工具是用来反编译dll】,其次还需要安装一个插件工具-reflexil v1.91.7.4.2apk下载

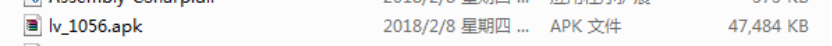

首先下载好百度上找到的旅行青蛙的apk【百度旅行青蛙,找到最新版的,大小为40多M】

1.7.4.3开始破解

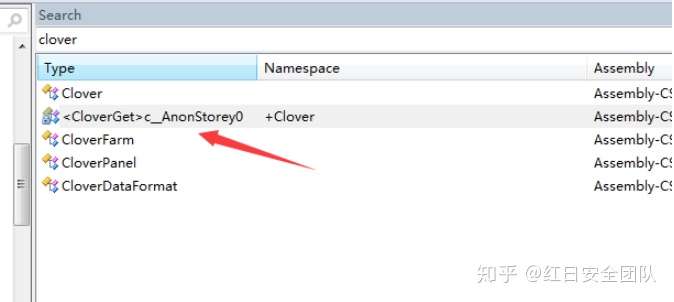

三叶草的英文是clover,且目标apk文件里面包含很多的dll调用,猜测三叶草的数量逻辑在资源文件的dll里面可能有调用逻辑和数值判断,找到Assembly-CSharp.dll这个文件

然后只需要通过Reflector对\assets\bin\Data\Managed\Assembly-CSharp.dll进行IL指令的修改即可。

单独解压出Assembly-CSharp.dll,拖入Reflector.exe中,,所以F3进行成员搜索,最终锁定了+clover【添加三叶草的意思吗?】

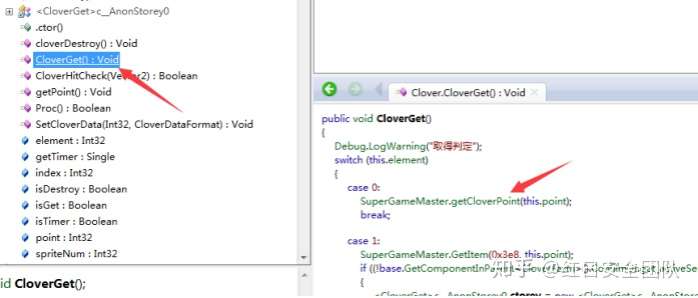

找到关键点

点击进去

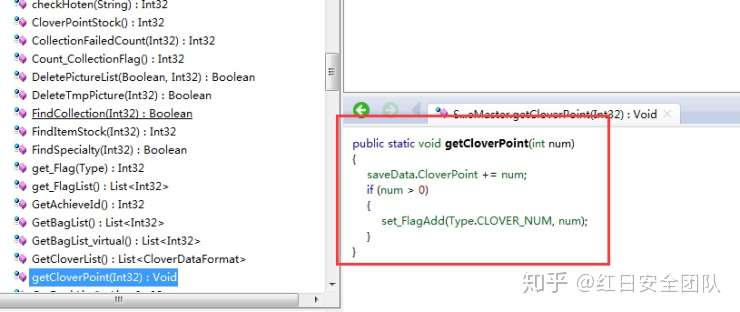

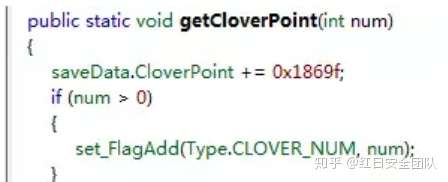

对其进行解析发现其在getCloverPoint中被调用,而观察getCloverPoint代码发现getCloverPoint只是获取三叶草的一种方法。(如图)

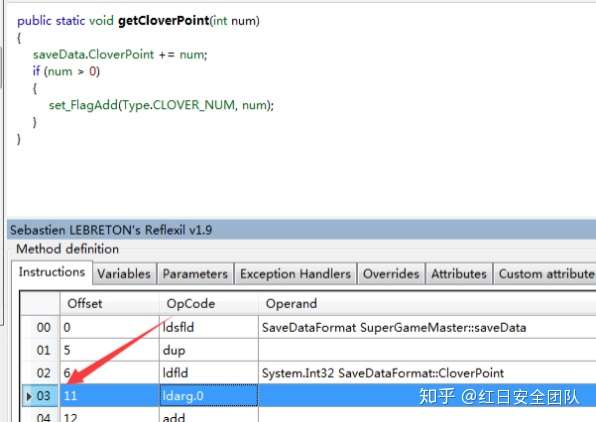

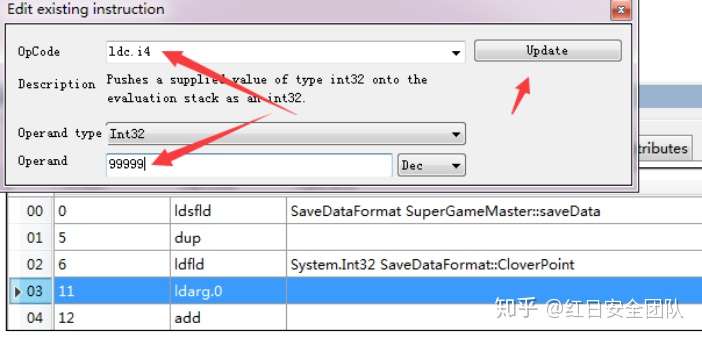

这边直接修改03

这里我们可以把num赋值99999,也可以直接把等号后面的num改成99999,直接对03行进行修改(如图)

修改数值,点击更新

保存后的代码(如图)

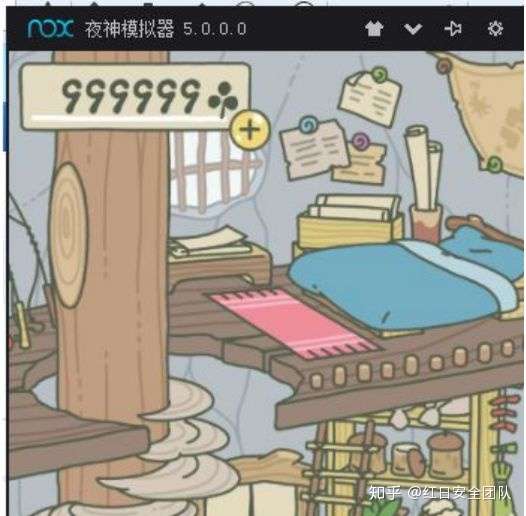

改了数值后以为登录进去就有99999,结果测试的时候是每次采集三叶草加99999

—————— 今日福利 ——————

# 关注公众号在后台回复 PDF #

即可获得ATT&CK实战 | 红队评估

PDF下载地址 哟〜

—————— —————— —————

海量安全课程 点击以下链接 即可观看