引言

ABB(ABBN: SIX Swiss Ex)是全球技术领导企业,致力于推动行业数字化转型升级。基于超过130年的创新历史,ABB以客户为中心,拥有全球领先的四大业务——电气、工业自动化、运动控制、机器人及离散自动化,以及ABB Ability™数字化平台。ABB电网业务将于2020年转让给日立集团。ABB集团业务遍布全球100多个国家和地区,雇员达14.7万。

ABB在中国拥有研发、制造、销售和工程服务等全方位的业务活动,44家本地企业,近2万名员工遍布于130余个城市,线上和线下渠道覆盖全国约700个城市。

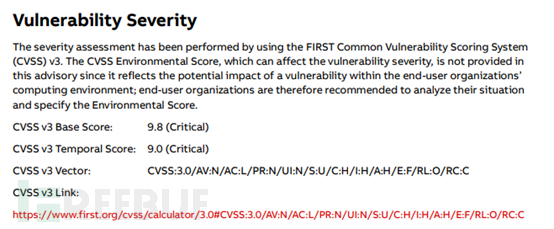

而就是这么一家全球500强,扎根在全球100多个国家和地区基础设施,工控系统的大型企业,近日旗下Power Generation Information Manager(PGIM)和Plant Connect监视平台被曝出现了一个漏洞威胁评分高达CVSS v3 9.8评分的**级别漏洞,并且影响所有版本。

而实际上,本文的目的不仅仅是传递漏洞信息,更主要的是让各位走进电厂,只有了解当前电厂的发展,才能切实落地安全防护。

受影响系统分析

无论是国内外,数字化电厂都在大力推广建设,希望能够达到提高生产效率、减少能源损耗、优化人力资源配置、降低维修费用、增强安全性和可靠性等目的。

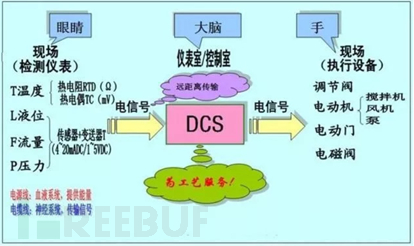

这里我们讨论的是其中一种较为通用的模式,即DCS、SIS、MIS。

DCS,分散型控制系统 (Distributed Control System) 是以微处理机为基础,以危险分散控制、操作和管理集中为特性、行业内业称4C技术,即Control控制技术、Computer 计算机技术、Comunication 通信技术、Cathode Ray Tube CRT显示技术。

因此,DCS的构成方式异常多样化,可对接SIS(全厂监控信息系统),集过程实时监测、优化控制及生产过程管理为一体的厂级自动化信息系统,以及最后作为统筹项的MIS管理信息系统,是一个由人、计算机等组成的能进行信息的收集、传送、储存、维护和使用的系统,能够实测企业的各种运行情况,并利用过去的历史数据预测未来,从企业全局的角度出发辅助企业进行决策,利用信息控制企业的行为,帮助企业实现其规划目标。

那么这里提到的存在漏洞的Power Generation Information Manager(PGIM)属于哪个部分的,不妨来看看它的作用。

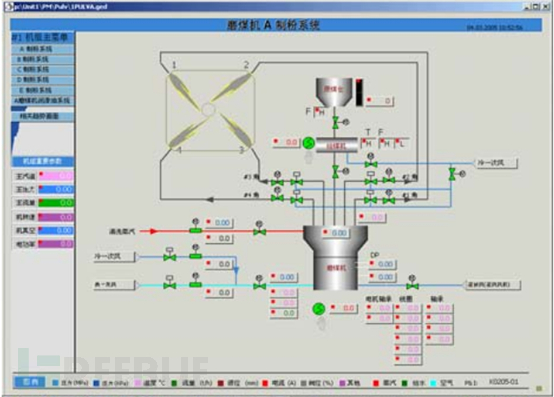

PGIM(发电信息管理系统),是一个实时信息管理系统,可以运行在Windows NT/2000/XP/2003等版本的操作系统中,模块化结构设计,便于安装、维护和管理。PCIM通过采集网络连接DCS或其他控制系统,利用UDP、OPC等协议将过程数据传送到服务器端进行管理与保存,客户端通过网页形式查看过程画面、趋势曲线、报表等等。

而ABB公司开发的PGIM实时数据库系统,灵活的体系结构使其具有全面的信息管理、信息存储和归档、显示管理和控制系统联网功能,使电厂性能计算、建模工具、寿命监视、设备诊断、能源管理、维护管理和控制系统的集成变得更为简便、易行。PGIM管理多个接口,数万电的数据,范围覆盖整个电厂的生产过程,可以从各种形式的工厂信息系统中提取正确的信息,使用正确的工具,在适合的时候送到恰当的人手中。

可见,若该系统存被人通过漏洞绕过,从而获取到系统访问权限,那么攻击者将控制整个电厂的设备和人员调动等等,那若被境外势力利用,其将会造成极其恶劣的后果。

漏洞描述

美国国土安全部通过网络安全和基础设施安全局(CISA)披露了已发现存在五年的身份验证绕过漏洞,该漏洞影响了ABB的发电信息管理器(PGIM)工厂历史记录和数据分析工具,及其前身Plant Connect。

受影响的产品在全球范围内广泛使用,包括水坝、关键制造业、能源、水和废水、粮食和农业以及化工。该漏洞允许攻击者获取PGIM凭据,甚至可能获取Windows凭据,从而使它们导致历史数据和事件的丢失,并可能获得将数据写入控制平台所需的特权。

根据官方的漏洞描述中称,受影响的产品容易受到身份验证绕过的攻击,这可能使攻击者可以远程绕过身份验证并从受影响的设备中提取凭据。

该漏洞使具有网络访问目标PGIM服务器的攻击者可以通过嗅探流量(凭据未经加密即进行传输)获取用户凭证,因为系统使用明文形式进行凭据传输。

或通过向服务器发送特制消息来获取PGIM用户凭据。漏洞发现者通过创建一个客户端来演示该行为,结果显示该客户端将要求服务器移交所有用户名和密码。

对于Windows凭据与PGIM相同的组织,此漏洞可能带来甚至更大的风险。

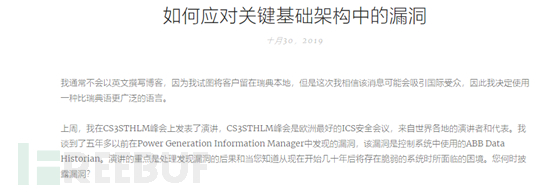

实际上,漏洞发现者在发现漏洞后不久于2014年向ABB报告了他的发现,但据称该供应商当时对此问题毫不在意。但是,供应商向他保证,它将在打补丁并谨慎地与受影响的客户联系,以告知他们存在该漏洞。

漏洞发现者的博客

并且在文末称,其认为攻击者100%知道该漏洞的存在:

实际上,ABB忘记了该漏洞的存在,直到最近Bodforss在瑞典的CS3STHLM ICS / SCADA网络安全会议上讨论该漏洞时,才通知该漏洞的存在。除了描述PGIM漏洞外,专家还发布了概念验证(PoC)漏洞,可用于获取受影响产品的凭据。

POC的代码在美国国土安全局公开前一个月就在Github公开了:https://github.com/rbodforss/pgpwner/,但由于我们并不具备测试环境,因此建议国内拥有该系统的用户抓紧时间,联系ABB升级到不受此漏洞影响的Symphony Plus Historian。Symphony Plus Historian是PGIM和Plant Connect产品的后继产品,并具有改进的网络安全性。

从SMALLTALK | uman | uman := PersistentObjects getOrCreate:\'USERMAN\'class: PlantConnectUserManager. uman listAllUsers' 语句词义来看,其功能为列出所有的用户名,其中PlantConnect还依旧是PGIM前身的命名习惯,充分说明了代码并未更新。

我们通过搜索POC的关键函数名PlantConnectUserManager,试图查询该函数与密码相关的调用后,发现网上存在一个付费的文档,其中还提到了默认密码字段。

POC作者在描述中称,该脚本是ABB发电信息管理器(PGIM)中一个漏洞的PoC,PGIM是主要在ABB 800xA系统版本5.x中使用的数据历史记录器。

总结

由于国内也存在使用该系统的情况,因此为了确保不受大幅影响,奇安信威胁情报中心基于收集到的威胁信息发出此威胁提示,同时期望国内在对基础设施这块投入加大投入,像本文提及的数字化电厂系统,该领域未来必将普及全国,一旦系统中的一个节点出现网络入侵,带来的将是不可逆转的损失。

同时,在网络战方面,若于交战时期,再拿乌克兰断电事件举例,当境外势力的目的仅仅是在电厂系统中进行驻留,于战时采取像乌克兰一样发动断电事件,可想而知结果会如何。

而本文中提及的漏洞,从对ABB的PGIM系统进行分析发现,其的确具备断电的能力,再三强调,对于电力系统来说,境外势力的兴趣点很大概率并不在系统本身的技术能力,而往往目的处于战备需要,这点在目前处于我国网络备战阶段尤需重视。

有关其他说明和支持,请通过以下网址联系ABB服务:

https://new.abb.com/contact-centers

有关ABB网络安全计划和功能的信息,请访问:http://www.abb.com/cybersecurity

有关更多信息,请参阅ABB的安全建议8VZZ002158,即参考链接【1】

参考链接

[2] https://www.us-cert.gov/ics/advisories/icsa-19-318-05

[3]《SIS系统在某火电厂的应用》