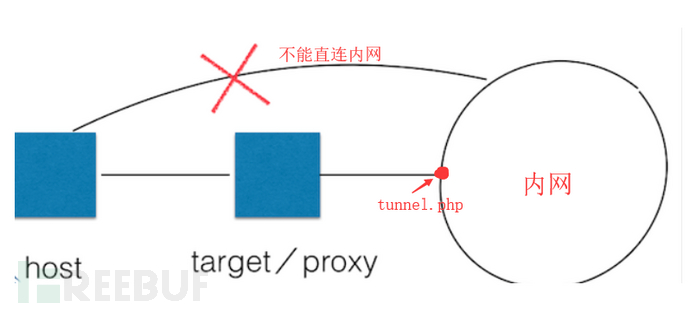

0x01:reGeorgSocksProxy工作原理

reGeorgSocksProxy由服务端和客户端两部分组成。服务端有php、aspx、asph、jsp、node.js等多个版本,客户端则由python编写。其工作原理可简单描述为python客户端在本地监听一个端口,提供socks服务,并将数据通过http/https协议发送到服务端上,并从服务端上用socket实现转发。

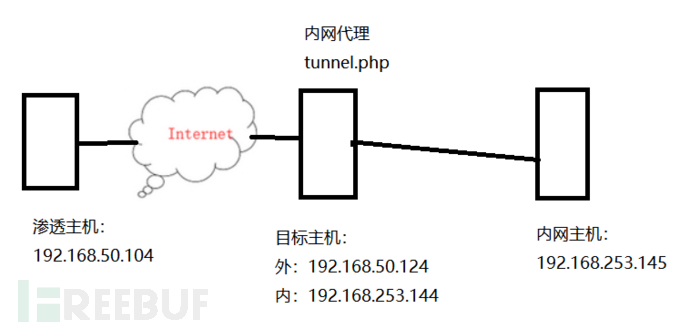

0x02:实验模拟拓扑

实验拓扑如下图所示:

外网渗透主机:192.168.50.104

目标主机:外网vmnet0网卡模拟,IP地址为192.168.50.124,内网vmnet8模拟,内网地址为192.168.253.144

内网主机:网卡为vmnet8模式,IP地址为192.168.253.145,可与192.168.253.144互通,但不对外网暴露。通过以上方式模拟内网结构。

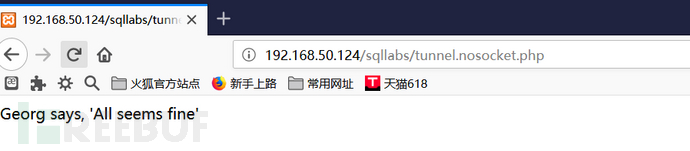

0x03:内网代理主机配置

上传tunnel.php文件:

实际利用上,需要找到getshell漏洞,上传tunnel.nosocket.php到服务器,这里直接丢到服务器模拟,并访问,访问显示如下图所示:

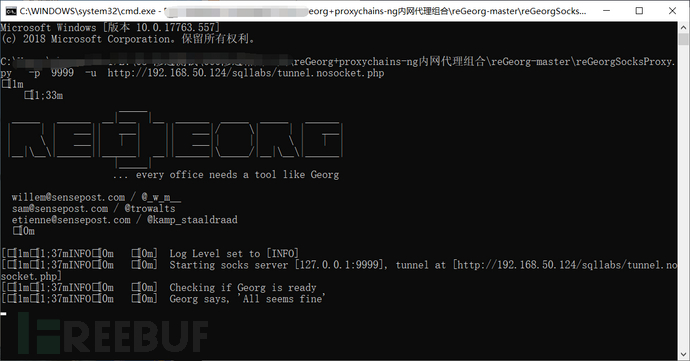

0x04:渗透主机配置

1、本地执行cmd

reGeorg-master\reGeorgSocksProxy.py -p 9999 -u http://192.168.50.124/sqllabs/tunnel.nosocket.php

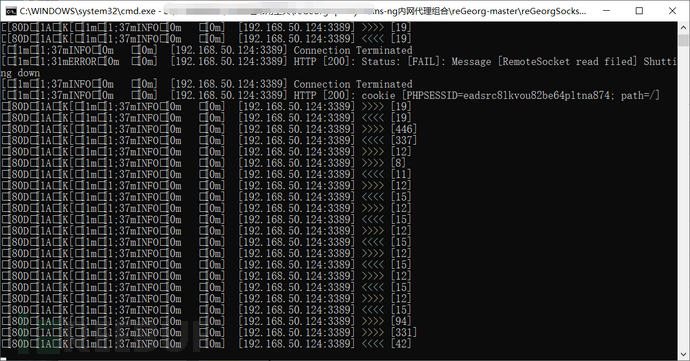

图为reGeorg脚本执行:

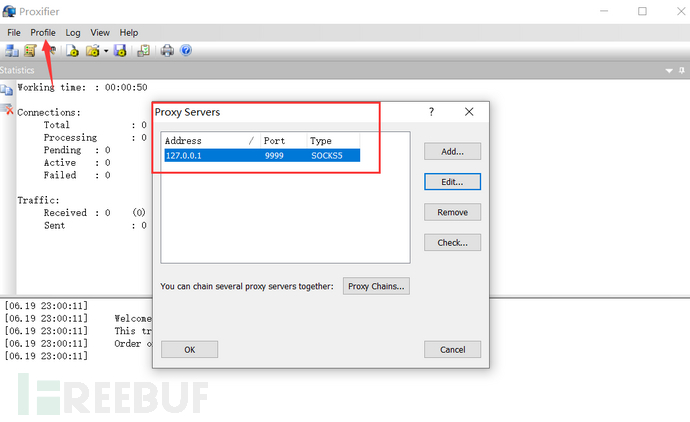

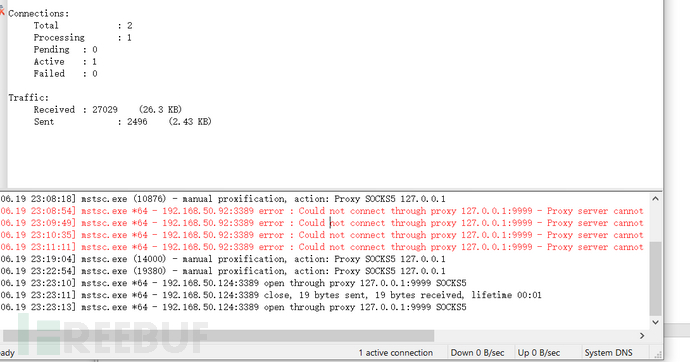

2、打开Proxifier代理工具设置代理:Profile-proxy servers:设置:127.0.0.1:9999 socks5代理

2、打开Proxifier代理工具设置代理:Profile-proxy servers:设置:127.0.0.1:9999 socks5代理

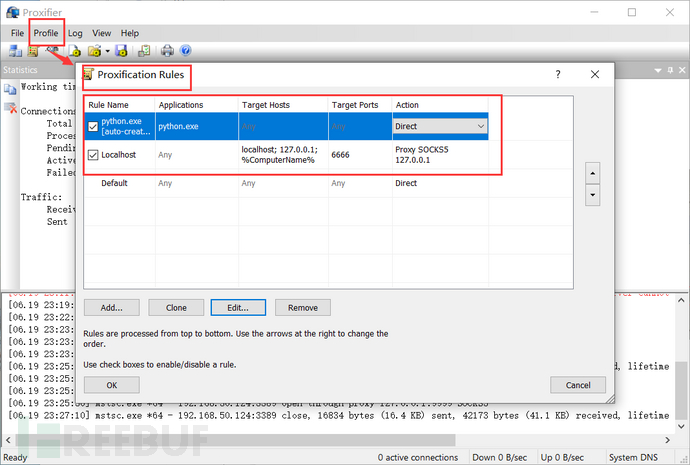

3、配置代理规则:Profile-proxification Rules

代理规则其实就相当于指定那个软件的流量经过代理,哪些不经过代理,一般情况下我们需要使用浏览器访问内网的网页,所以就需要给浏览器配置经过代理,其他不需要代理的软件就这设为direct模式(不经过代理)

127.0.0.1 为socks5 ,python脚本为direct

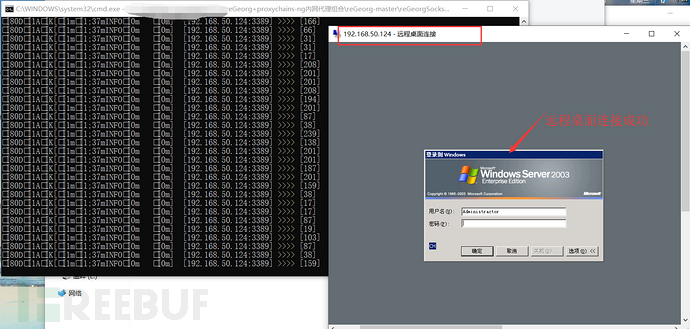

0x05:通过代理,连接目标主机3389端口

1、远程桌面登录。

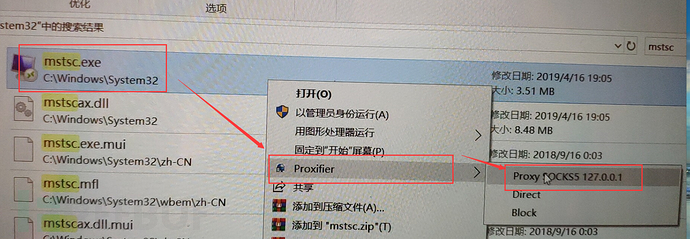

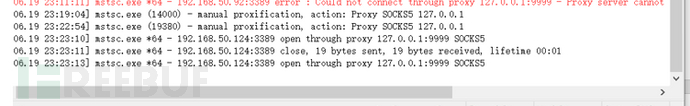

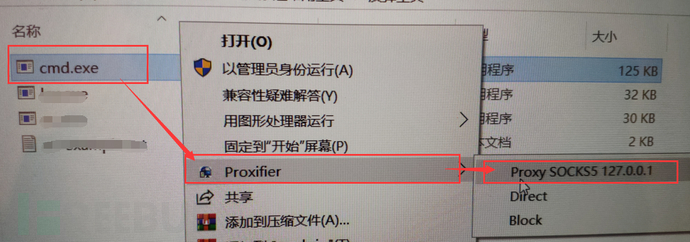

打开本地远程桌面,右击mstsc.exe用Proxifier中的Proxy SOCKS 5 127.0.0.1打开。

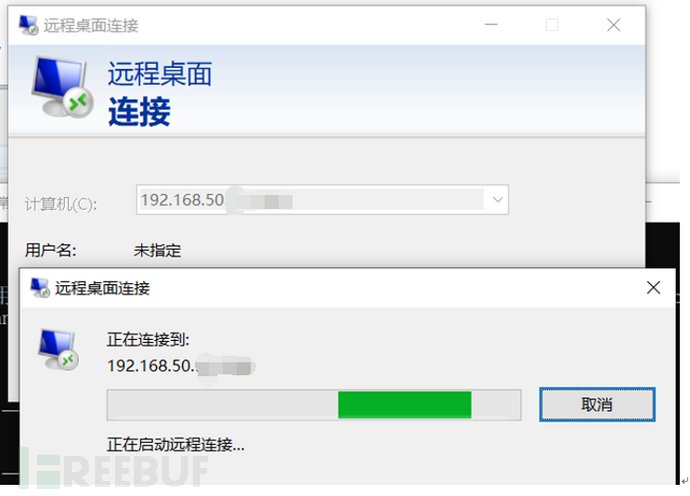

2、输入被攻击主机 ip地址:端口即可完成连接:

(账号密码可以通过爆破或者上传木马程序创建新用户,赋予管理员权限等操作实现。)

连接成功后显示为该图:

cmd界面 reGeorg脚本显示为端口之间大量数据交互:

Proxifier则会显示:

0x06:通过代理,对内网进行渗透

0x06:通过代理,对内网进行渗透

1、通过如下操作打开cmd程序:

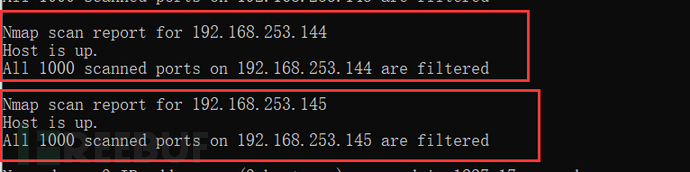

2、使用nmap扫描工具对内网网段进行扫描,发现新存活主机,进一步渗透攻击。

通过扫描,成功发下内网253.145主机。

这里只是模拟了内湾渗透组合工具的使用,希望大家能够通过此实验,明白内网代理的过程。进一步的渗透可以结合Metasploit对内网进行。