*未授权连接资源犯法,请在测试或授权环境中尝试。

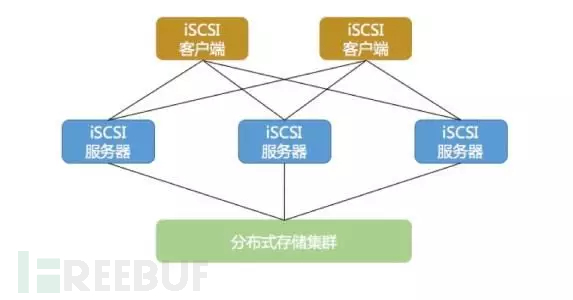

iSCSI 的全称是: Internet 小型计算机系统接口,是一个基于 TCP/IP 的协议,主要用于通过 IP 网络仿真 SCSI,从而为远程块存储设备提供数据传输和管理。

说白了,就是通过网络由专门的服务器提供存储管理,以实现数据的远程储存,便于数据的集中管理,从而简化了数据复制、迁移和容灾。

iSCSI利用了TCP/IP的860 和 3260端口作为沟通的渠道。透过两部计算机之间利用iSCSI的协议来交换SCSI命令,让计算机可以透过高速的局域网集线来把SAN模拟成为本地的储存装置。

但是出于性能的考虑,通过 iSCSI 进行的网络流量通常是未加密的,这就需要在应用服务器和存储服务器之前的布线和网络设备都是单独布线和单独使用,或者使用 VPN 进行网络数据传输。不要与其他网络进行混杂,以免造安全问题和成网络传输性能的损耗。

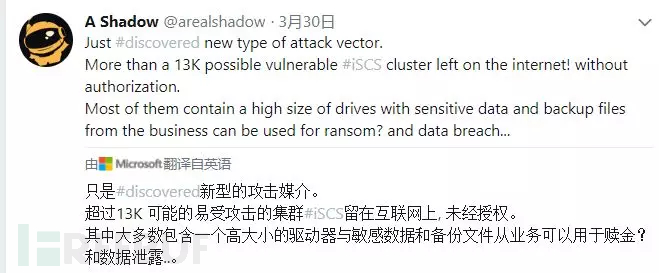

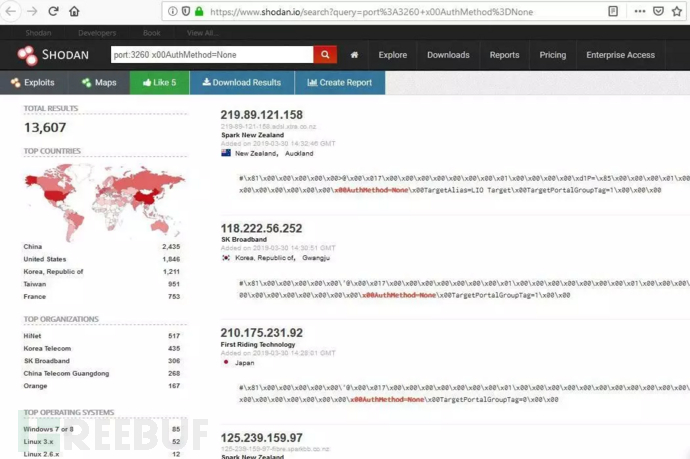

而近日,研究人员发表了一条twitter,声称利用下列语句即可搜索到超过1万3千台未经授权的iSCSI集群

port:3260 为避免举报人工马赛克thod=None

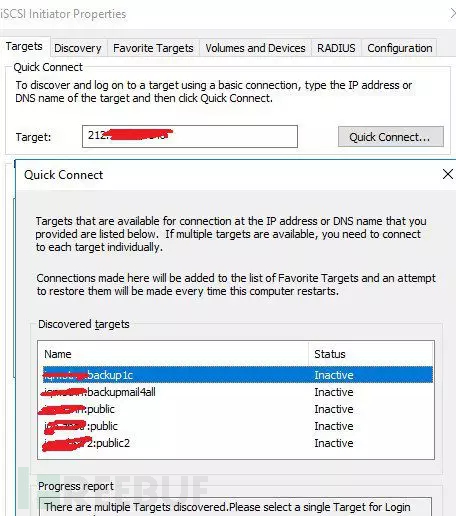

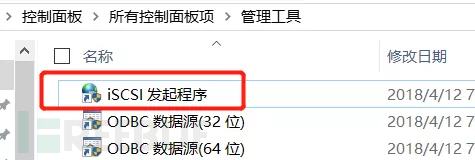

可见该研究人员通过iSCSI连接工具对集群进行了连接

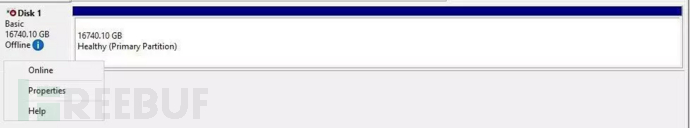

下图为点击磁盘管理后成功连接磁盘的截图

在经历了数天的分析后,A Shadow 指出,其中不少 iSCSI 集群属于私营企业,他们是网络犯罪集团的理想攻击目标。如果遭遇不测,勒索软件团伙可能向大型网站索取天价赎金。

解决方案

自查自己搭建的iSCSI对应的IP是否可以连接

若查询到自己的设备未开启身份验证,可执行下列最简单的操作,指定可以访问的ip和指定访问的用户名。

修改/etc/tgt/target.conf

backing-store /dev/disk/by-partuuid/ed0929b4-3ab8-4b6c-b1ac-233eda19f152

initiator-address 192.168.60.x

incominguser scott tiger

增加 一行 initiator-address 并指定 授权访问的IP地址。

也可限定用户名访问。

重启使之生效

service tgtd restart

感谢大佬们的转发点赞,您的支持就是我更新的动力

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)