ATL实验室团队

ATL实验室团队- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

内网渗透步骤

在windows下涉及所用命令:

1:ipconfig

2:route

3:traceroute

4:nbtstat

5:arp

等等…

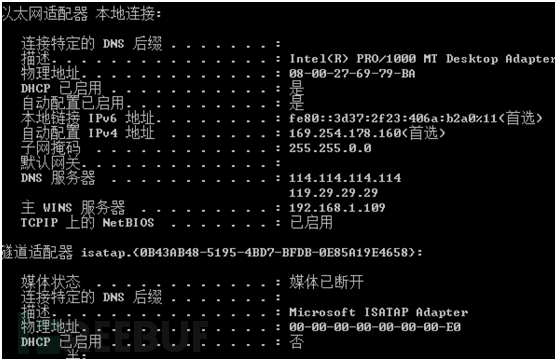

step1:ipconfig/all (查询所有网络信息)

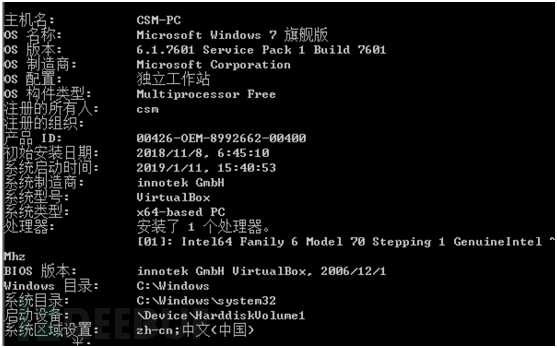

step2:systeminfo(系统信息)

step2:systeminfo(系统信息)

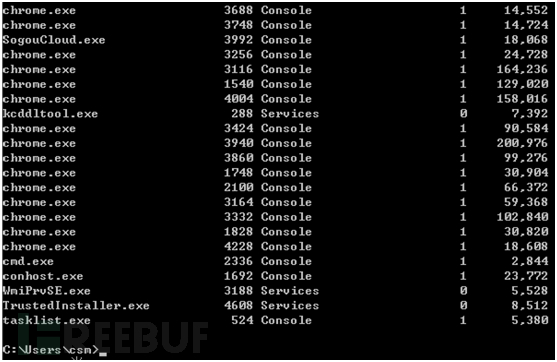

step3:tasklist –svc(查询正在运行进程服务列表)

step3:tasklist –svc(查询正在运行进程服务列表)

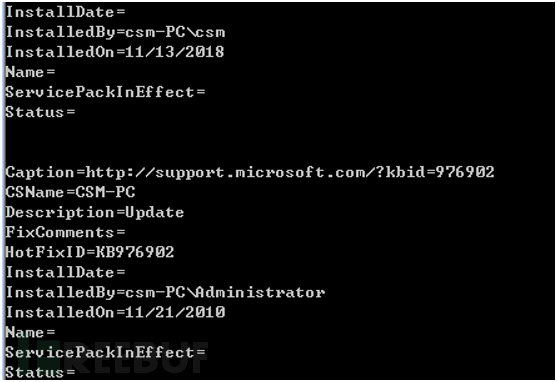

step4:wmic qfe list full(获取系统已打的补丁)

step4:wmic qfe list full(获取系统已打的补丁)

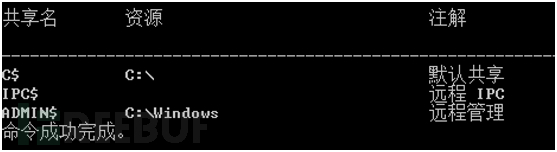

step5:net share(获取默认共享的资源)

step5:net share(获取默认共享的资源)

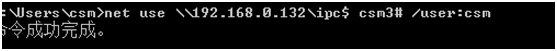

step6:net use \\IP\ipc$passwd /user:username(建立IPC默认空连接)

step6:net use \\IP\ipc$passwd /user:username(建立IPC默认空连接)

step7:net use z:: \\<ip>(将目标主机的信息映射到本地)

step7:net use z:: \\<ip>(将目标主机的信息映射到本地)

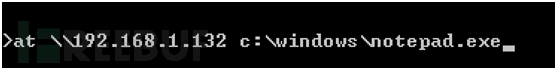

step8:at \\<ip> c:\windows\notepad.exe(计划任务打开NOTEPAD)

step9:nbtstat –A <ip>(查询网络所有网段存活主机)

step9:nbtstat –A <ip>(查询网络所有网段存活主机)

step10:net view(查看同网段主机名称)

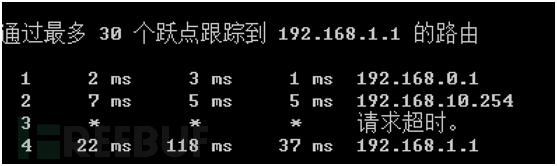

step11:tracert <ip>(跟踪目标主机)

step11:tracert <ip>(跟踪目标主机)

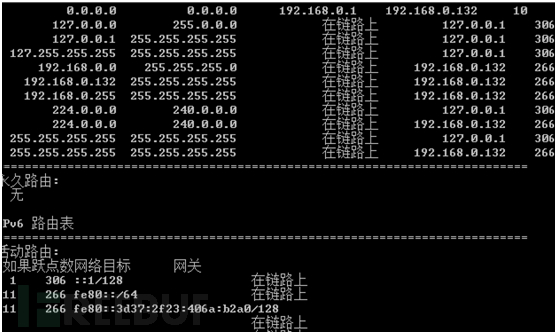

step12:routeprint(打印出路由)

step12:routeprint(打印出路由)

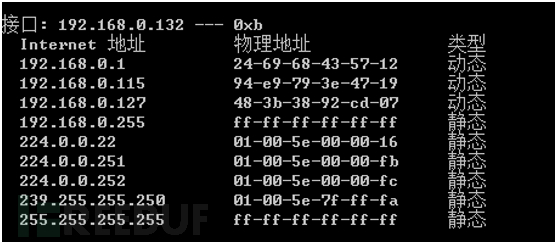

step13:arp –a(获取同一网段物理地址和活跃主机)

step13:arp –a(获取同一网段物理地址和活跃主机)

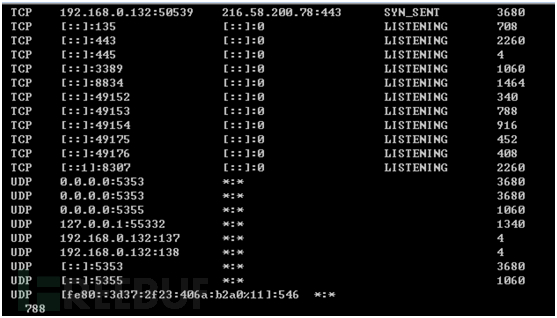

step14:netstat –ano(查看端口开启状态)

step14:netstat –ano(查看端口开启状态)

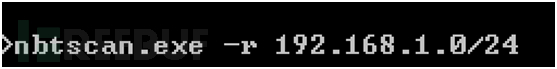

step15:nbtscan –r <ip>(查看内网所有主机)

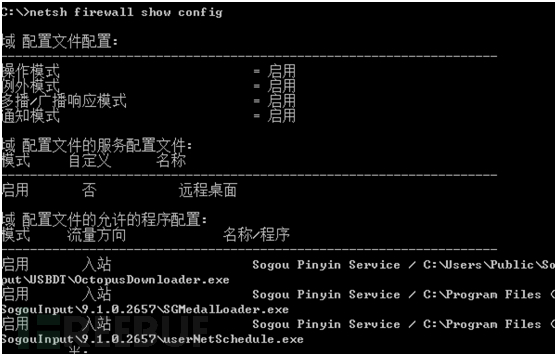

step16:netsh firewall show config(查看防火墙默认配置策略)

step16:netsh firewall show config(查看防火墙默认配置策略)

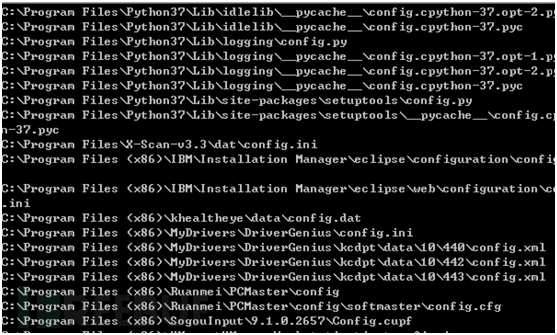

step17:dir/b/s config.* (列表查看所有config配置文件)

step17:dir/b/s config.* (列表查看所有config配置文件)

step18:netsess //192.168.1.0/24 扫描整个网段主机详细信息

step18:netsess //192.168.1.0/24 扫描整个网段主机详细信息

![]()

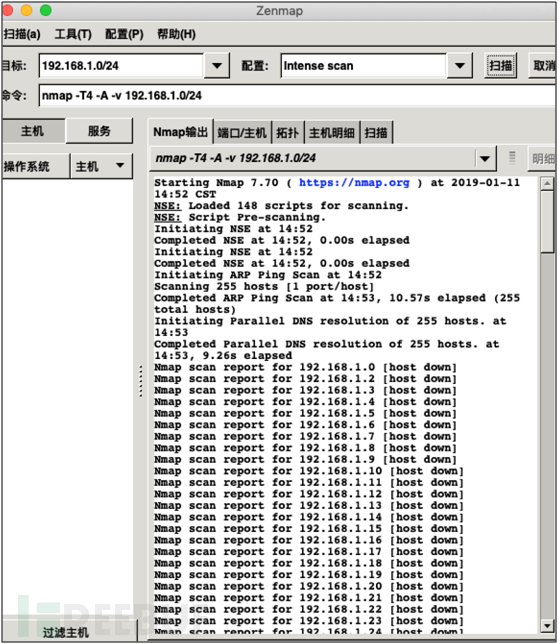

在Linux下,涉及所用命令nmap&netdiscover&masscan&nc&fping&zmap等等…

nmap –sV –script vulners <ip>

nmap –script vulscan –sV <ip>

-script vulscan:指定用vulscan脚本

-sV:探测打开端口以确定服务/版本信息

nmap –sP <ip>

-sP:不仅仅是确定主机是否在线

nmap –r <ip>

-r/-R:总是做DNS反向解析

Step2:netdiscover –r <ip>

Step2:netdiscover –r <ip>

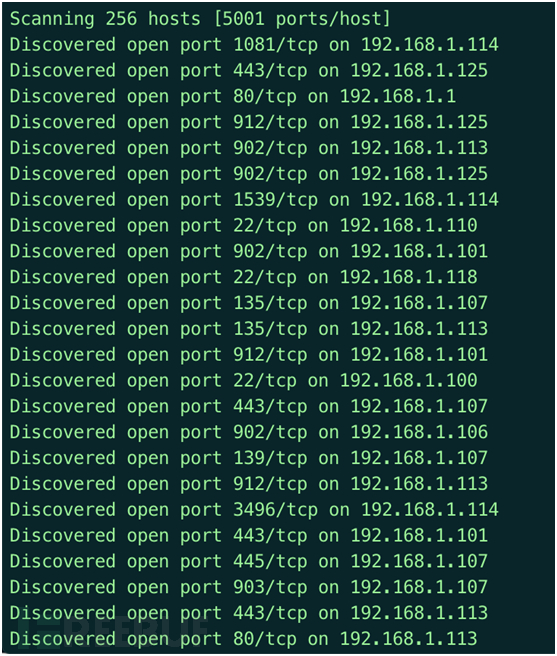

Step3:masscan <ip> -p0 -5000

Step3:masscan <ip> -p0 -5000

-p:指定端口进行扫描(从0开始-5000端口)

masscan 10.0.0.0/8 –p80 –banners –source -port6000

-banners:获取banner信息,支持少量的协议

-source -port:从源地址到端口

masscan 0.0.0.0/0 –p0 -65535 –excludefile exclude.txt

-excludefile:指定IP地址范围黑名单文件

masscan 0.0.0.0/0 –p0 -65535 –oX scan.xml

-oX:指定导出xml文件

masscan 0.0.0.0/0 –p0 -65535 –max -rate100000

指定最大发包的速率为100000

Step4:nc –vv <ip> 80

Step4:nc –vv <ip> 80

-vv:详细输出,得到更详细的输出内容

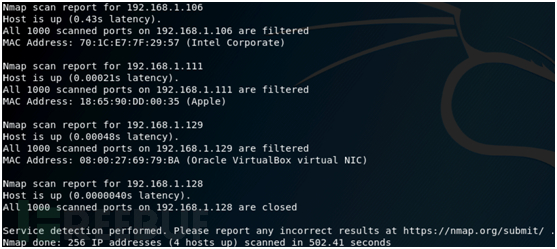

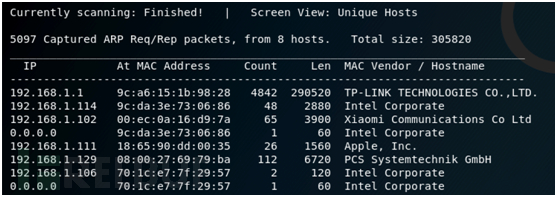

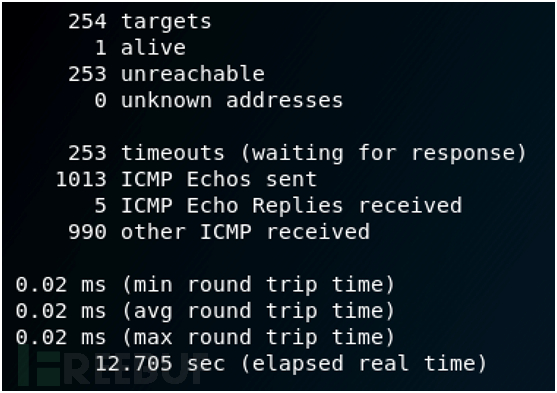

![]() Step5:fping –asg <ip>

Step5:fping –asg <ip>

-a:显示可ping通的目标

-s:打印最后的统计数据

-g:生成目标列表

Step6:zmap –p 135 –o results.csv <ip>

Step6:zmap –p 135 –o results.csv <ip>

-p:指定端口

-o:输出成.csv文件

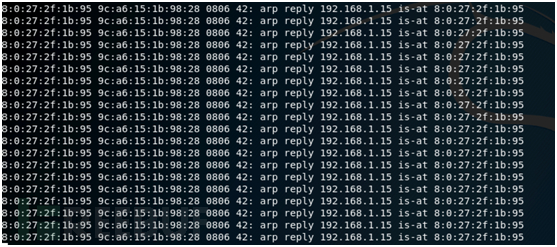

Step7:arpspoof –I eth0 –t <ip>

Step7:arpspoof –I eth0 –t <ip>

-i:interface接口输入

eth0:物理网卡

-t:target目标地址

Step8:ettercap –I eth0 –Tq –M arp:remote <ip>

-i:使用此网络接口

eth0:指定物理网卡

-Tq:不显示数据包内容

-M:执行mitm攻击

总结

内网渗透需要不断收集网络信息&系统信息&应用信息&硬件信息,在用系统自带的命令加参数列表构成多功能查询或者第三方应用软件多维度查询,得到想要的目标结果,上一个命令为下一个命令做铺垫,环环相扣,最终集合全部有效的结果集,在进行内网渗透下一阶段实行动作做准备。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

凯信特安全团队

凯信特安全团队