Alpha_h4ck

Alpha_h4ck- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

近期的一项安全研究表明,攻击者可以将智能灯泡的灯光作为通信信道,然后利用这条通信信道来窃取被入侵设备中的敏感数据。

现在很多家庭或者办公室都安装有智能灯泡,它们可以联网,并允许用户远程开关灯或更改灯光颜色。

就在几个月之前,研究人员就已经发现智能灯泡的灯光可以作为一种隐蔽的数据传输信道了,而近期研究人员又对业内市场份额占有比重较大的MagicBlue智能灯泡进行了安全分析。该品牌的灯泡是由一家名叫Zengge的中国公司生产制造的,它可以允许用户通过智能手机客户端来远程控制智能灯泡。

在研究过程中,研究人员使用了各种不同类型的测试硬件,主要目的就是为了嗅探智能灯泡与配对手机App之间的通信数据。

利用智能灯泡嗅探&提取敏感数据

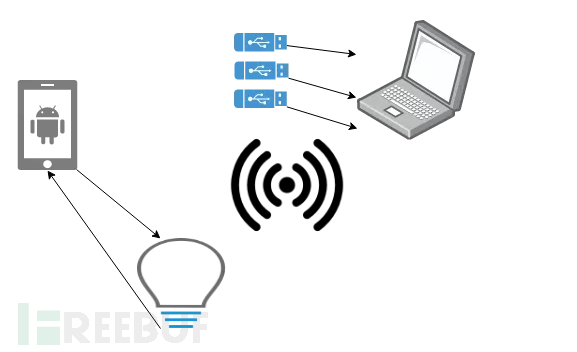

一开始,研究人员使用了官方的App与灯泡进行配对,然后在嗅探操作中使用了4款不同的硬件设备,其中包括3个Ubertooth(uberteeh)、智能灯泡、智能手机和笔记本电脑。

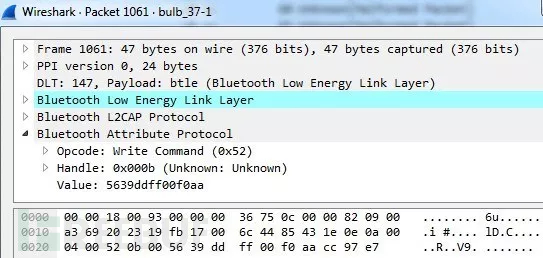

接下来,他们尝试更改灯泡的灯光颜色,与此同时他们还在自己的Linux设备上接了3个ubertooth,因为他们需要在Linux设备上使用Wireshark获取和分析目标流量。

在对移动端应用进行逆向分析的过程中,研究人员使用了adb工具来下载Android端应用,并使用jadx来对其进行分析。

根据checkmarxm的研究报告,在实现数据提取时,主要使用的是灯光来作为数据传输信道,灯光可以实现远距离传输,这就是攻击者的目标。想象一下这个场景:一台BLE设备(智能手机)被恶意软件感染了,恶意软件可以窃取用户的凭证信息,而窃取来的数据可以通过附近的一个BLE智能灯泡来传输到攻击者手上,这得有多酷!

在这种攻击技术中,攻击者提取数据主要使用的是智能手机。为此,研究人员也专门开发了两款App,其中一个用于发送提取到的数据,而另一个负责接收数据。

前者拥有两种模式,即正常模式和隐蔽模式。正常模式下攻击者可以直接查看到信息窃取App的界面,并扫描周围可利用的智能灯泡;隐蔽模式可以发送Payload并开始数据提取攻击。

攻击演示视频PoC

研究人员还表示:“当攻击者获取到了目标智能灯泡的控制权之后,就可以利用这种方法来实施攻击,而且适用于绝大多数的智能灯泡。之后,我们还会设计更多的PoC来测试更多的智能灯泡,我们甚至还会引入机器学习来自动检测新款的智能灯泡。”

*参考来源:gbhackers,FB小编Alpha_h4ck编译,转载请注明来自FreeBuf.COM

低功耗蓝牙漏洞揭秘

低功耗蓝牙漏洞揭秘