不止Security

不止Security- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

本文由

不止Security 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

不止Security 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

概述

今天讲讲如何全局流量转发、特定软件流量转发、虚拟机流量转发、物理机使用vps网络,至于用途视情况而定

全局流量转发

全局代理模式

打开某科学上网的全局代理模式

此时使用chrome浏览器查询IP,还是本地IP

使用curl查询IP,还是本地IP

配置proxifier

首先查看某科学上网的端口,SOCKS5为127.0.0.1:10808,HTTP为127.0.0.1:10809,下面配置流量转发时会用

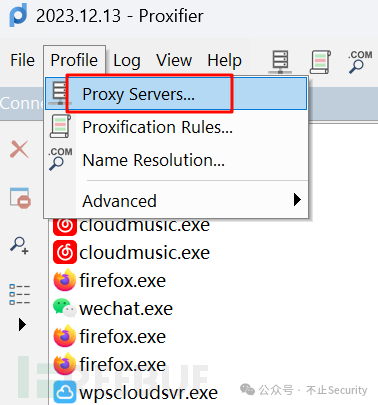

添加Servers(我这里只配置了SOCKS5的)

设置代理规则

进行流量转发

打开科学上网的的全局代理模式,然后使用proxifier进行代理转发,让所有流量都走科学上网

检测流量转发效果

再使用chrome浏览器查询IP,已经改变

再使用curl查询IP,已经改变

注意:

如果IP没有改变,可能是因为进程的问题,关闭该软件,重新启动即可

虚拟机流量转发

概述

直接将虚拟机所有的流量都进行转发,不用每次使用特定软件时输入命令行进行流量转发,太麻烦了

虚拟机配置

虚拟机设置为NAT模式,除此之外不需要任何配置

对proxifier进行规则配置

vmware本地联动

vmware.exe; vmnetcfg.exe; vmnat.exe; vmrun.exe; vmware-vmx.exe; mkssandbox.exe; vmware-hostd.exe; vmnat.exe; vmnetdhcp.exe

127.0.0.1;::1

vmware

vmware.exe; vmnetcfg.exe; vmnat.exe; vmrun.exe; vmware-vmx.exe; mkssandbox.exe; vmware-hostd.exe; vmnat.exe; vmnetdhcp.exe

使用proxifier进行代理转发,将虚拟机的所有流量都进行流量转发(只设置vmware,vmware本地联动不用管)

成功进行流量转发(如果没有成功,重启一下虚拟机)

特定软件流量转发

概述

刚才那种方式会将所有流量都进行转发,如果我只想对某一款软件进行流量转发,这时候还是可以使用proxifier进行特定软件流量转发,这里我换一种方式,不使用proxifier,用SocksCap64

进行相关配置

配置代理

鼠标右键,添加要进行流量转发的软件,我这里以chrome浏览器为例

使用chrome浏览器查询IP,已经成功代理

以相同的方法,成功将cmd进行流量转发

物理机使用vps网络

概述

如果你有一台vps,物理机想要使用vps的网络,这里以ubuntu为例

注:如果你使用的国内的vps没有备案,使用vps进行长时间渗透,会提醒让你备案

安装工具

安装Dante工具

apt install dante-server

对工具进行配置

首先对/etc/danted.conf进行备份

cp /etc/danted.conf /etc/danted.conf.bak

进行配置

vi /etc/danted.conf

使用以下命令删除原来所有的配置

:1,%d

根据自己的vps进行相应配置

logoutput: /var/log/socks.log

internal: vps的上网的网卡 port = 连接时的端口

external: vps的上网的网卡

clientmethod: none

socksmethod: username

user.privileged: root

user.notprivileged: 连接时的使用的用户名

client pass {

from: 0.0.0.0/0 to: 0.0.0.0/0

log: error connect disconnect

}

client block {

from: 0.0.0.0/0 to: 0.0.0.0/0

log: connect error

}

socks pass {

from: 0.0.0.0/0 to: 0.0.0.0/0

command: bind connect udpassociate

log: error connect disconnect

socksmethod: username

}

socks block {

from: 0.0.0.0/0 to: 0.0.0.0/0

log: connect error

}案例

logoutput: /var/log/socks.log

internal: 0.0.0.0 port = 8080

external: eth0

clientmethod: none

socksmethod: username

user.privileged: root

user.notprivileged: test227

client pass {

from: 0.0.0.0/0 to: 0.0.0.0/0

log: error connect disconnect

}

client block {

from: 0.0.0.0/0 to: 0.0.0.0/0

log: connect error

}

socks pass {

from: 0.0.0.0/0 to: 0.0.0.0/0

command: bind connect udpassociate

log: error connect disconnect

socksmethod: username

}

socks block {

from: 0.0.0.0/0 to: 0.0.0.0/0

log: connect error

}为增强安全性,自己重新创建一个账号,并且禁止这个账号登录

useradd 用户名 passwd 用户 假设我这里创建一个test227用户 useradd test227 passwd 227

禁止用户登录

vim /etc/passwd

将末尾的bash修改为false

修改后

Dante常用命令

systemctl start danted.service 启动dante systemctl status danted.service 查看dante状态 systemctl stop danted.service 关闭dante systemctl restart danted.service 重启dante

proxifier配置

添加自己的vps到Servers中

设置代理规则

将所有的流量都走vps,选择我们刚才添加的Servers

如果不想所有的流量都走vps,想指定软件走vps的话也可以,假如我只想chrome浏览器走vps的流量

或者你不用proxifier,使用SocksCap64也可以的,操作和上面的也差不多,不赘述了

相关工具

https://pan.quark.cn/s/4c0d1b4cb8af

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)