一文带你迅速了解代码审计——bluecms

prophet

prophet- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

php作为一门编程语言,其因为代码学习难度较小,漏洞出现率相比java要高一些,通常都是大多数人学习代码审计的入门选择——bulecms。作为最早期的cms之一,今天带大家如何快速掌握审计流程,文末有下载链接。

正式开始了,骚年。

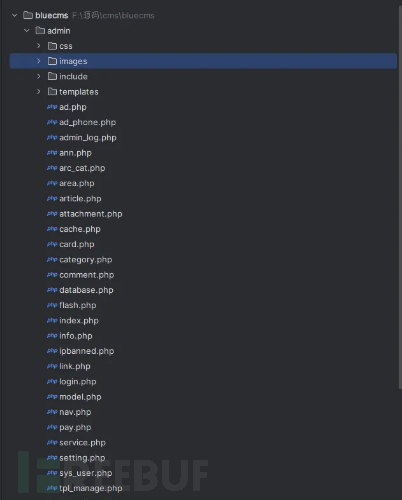

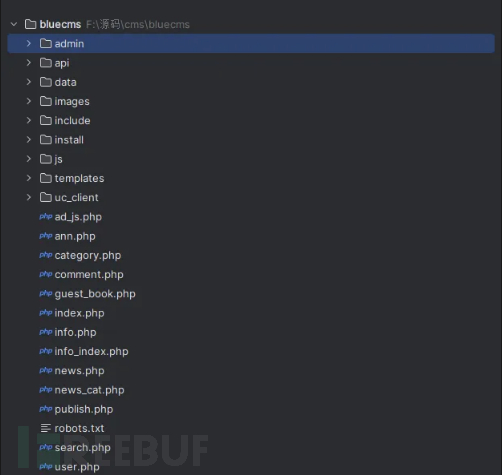

可以看到目录结构,这里都是php原生文件,没有采用class文件,说明了这套源码没有采用框架。接着第一步就是分析下代码的入口文件(根路径下的index.php文件)。

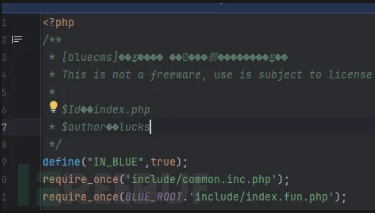

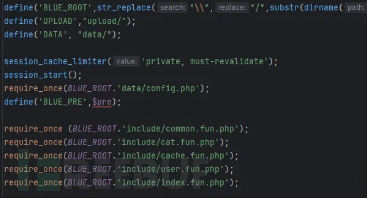

可以看到目录结构,这里都是php原生文件,没有采用class文件,说明了这套源码没有采用框架。接着第一步就是分析下代码的入口文件(根路径下的index.php文件)。 文件头首先是包含了两个文件include/common.inc.php和include/index.fun.php,这里我们就可以判断出include文件夹下应该都是网站的一些配置文件。

文件头首先是包含了两个文件include/common.inc.php和include/index.fun.php,这里我们就可以判断出include文件夹下应该都是网站的一些配置文件。

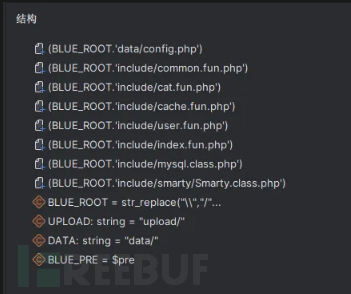

开始跟踪,首先common.inc.php

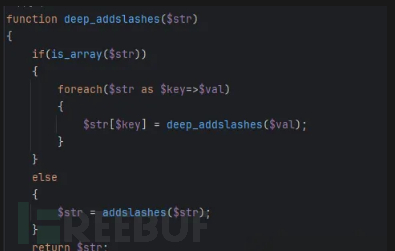

可以看到这里主要进行了一些网站的配置,例如包含了一些配置型文件,对传入属性进行了过滤(调用了deep_addslashes方法),并且做了鉴权处理。

可以看到这里主要进行了一些网站的配置,例如包含了一些配置型文件,对传入属性进行了过滤(调用了deep_addslashes方法),并且做了鉴权处理。

可试读前30%内容

¥ 11.1 全文查看

9.9元开通FVIP会员

畅读付费文章

畅读付费文章

最低0.3元/天

免责声明

1.一般免责声明:本文所提供的技术信息仅供参考,不构成任何专业建议。读者应根据自身情况谨慎使用且应遵守《中华人民共和国网络安全法》,作者及发布平台不对因使用本文信息而导致的任何直接或间接责任或损失负责。

2. 适用性声明:文中技术内容可能不适用于所有情况或系统,在实际应用前请充分测试和评估。若因使用不当造成的任何问题,相关方不承担责任。

3. 更新声明:技术发展迅速,文章内容可能存在滞后性。读者需自行判断信息的时效性,因依据过时内容产生的后果,作者及发布平台不承担责任。

本文为 prophet 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

相关推荐

JAVA安全-cc2分析(进阶篇)

2024-12-31

JAVA安全--cc1学习(新手可阅)

2024-12-28

JAVA安全 | 初探反射反序列化

2024-12-26