内存马的概念与背景

内存马的起源与发展

内存马最初作为一种规避传统安全检测的技术手段,源自于 webshell 的发展。早期的 webshell 主要通过上传恶意文件在服务器上驻留,而随着文件检测技术的进步,这种方法逐渐被淘汰,内存马则成为了新的攻击手段。它将恶意代码直接加载到系统内存中,避免了在文件系统中的落地,因而难以被传统的杀毒软件和入侵检测系统识别。

当前网络环境中的内存马

随着现代网络环境的复杂化,特别是在云计算、微服务架构的普及下,内存马的使用场景不断扩大。云计算的弹性和动态性使得传统的防护手段如文件监控和静态分析变得不再有效,而内存马的隐蔽性则在此类环境中尤为突出。特别是在容器化应用中,内存马能够在不触及文件系统的情况下直接攻击运行中的容器,从而更难被检测到。

内存马的定义与分类

内存马是通过将恶意代码直接注入到系统内存中运行的攻击方式,主要分为以下几类:

- 基于 Servlet 规范的内存马:通过利用 Servlet API,攻击者可以动态注册恶意Servlet 或 Filter,绕过常规的请求过滤和处理。

- 基于第三方组件的内存马:如 SpringMVC 和 Struts2 等框架中,攻击者通过漏洞注入恶意代码,从而在系统中植入内存马。

- 基于 Java Agent 的内存马:通过 JVM 的 Instrumentation 接口,攻击者可以修改运行时字节码,从而达到内存注入的目的。

内存马的技术实现

Servlet 规范下的内存马植入与防护

在基于 Servlet 的内存马中,攻击者通常通过动态注册 Filter 或 Servlet,将恶意代码注入到 Web 应用的请求处理链中。例如,攻击者可以通过如下代码将一个恶意的 Filter 注入到 Tomcat 服务器中:

// 动态注册恶意Filter的示例代码

public class MaliciousFilter implements Filter {

@Override

public void init(FilterConfig filterConfig) throws ServletException {

// 初始化逻辑

}

@Override

public void doFilter(ServletRequest request, ServletResponse response, FilterChain chain) throws IOException, ServletException {

// 恶意逻辑,如窃取请求数据、记录用户信息等

// 继续执行其他过滤器或目标资源

chain.doFilter(request, response);

}

@Override

public void destroy() {

// 销毁逻辑

}

}

// 在ServletContext中动态注册Filter

FilterRegistration.Dynamic filterRegistration = servletContext.addFilter("maliciousFilter", new MaliciousFilter());

filterRegistration.addMappingForUrlPatterns(EnumSet.of(DispatcherType.REQUEST), false, "/*");上述代码展示了如何通过 ServletContext 动态注册一个恶意的 Filter。这个 Filter 可以拦截所有 HTTP 请求,并执行特定的恶意逻辑,如窃取用户的敏感数据或执行未授权的命令。

防护措施:

- 代码审查与安全测试:在开发和部署阶段,进行严格的代码审查和安全测试,以防止不安全的动态注册代码进入生产环境。

- 使用高级防护工具:部署能够检测和阻止不安全动态行为的安全工具,监控和审查 Servlet 的注册过程。

第三方组件中的内存马攻击路径

以 SpringMVC 框架为例,攻击者可以通过动态注册一个恶意的 Controller,控制应用的 HTTP 请求。以下是一个恶意 Controller 的实现示例:

// 动态注册恶意Controller的示例代码

@Controller

public class MaliciousController {

@RequestMapping("/malicious")

public void handleRequest(HttpServletRequest request, HttpServletResponse response) throws IOException {

// 恶意逻辑:如读取请求参数并发送到攻击者服务器

String data = request.getParameter("data");

sendToAttackServer(data);

response.getWriter().write("Request handled by malicious controller.");

}

private void sendToAttackServer(String data) {

// 模拟发送数据到攻击者服务器

System.out.println("Sending data to attack server: " + data);

}

}

// 动态注册Controller

RequestMappingHandlerMapping handlerMapping = applicationContext.getBean(RequestMappingHandlerMapping.class);

Method method = MaliciousController.class.getMethod("handleRequest", HttpServletRequest.class, HttpServletResponse.class);

HandlerMethod handlerMethod = new HandlerMethod(new MaliciousController(), method);

RequestMappingInfo requestMappingInfo = RequestMappingInfo.paths("/malicious").build();

handlerMapping.registerMapping(requestMappingInfo, handlerMethod);在这个示例中,恶意的 Controller可以在运行时动态注册,并且可以处理特定路径的 HTTP 请求。这种攻击方式的隐蔽性极高,因为它不需要修改现有代码,仅通过运行时的动态注册即可完成。

防护措施:

安全配置:确保第三方组件的安全配置到位,限制动态注册功能的滥用。

- 定期安全审计:对应用程序进行定期的安全审计,特别是对使用第三方框架的部分,防止潜在的安全漏洞。

Java Agent 的高级攻击与防御策略

Java Agent 允许在 JVM 启动或运行时修改字节码,这是内存马技术的重要途径。以下是一个通过 Java Agent 注入内存马的示例代码:

// Java Agent实现内存马注入的示例代码

public class MaliciousAgent {

public static void premain(String agentArgs, Instrumentation inst) {

inst.addTransformer(new ClassFileTransformer() {

@Override

public byte[] transform(ClassLoader loader, String className, Class<?> classBeingRedefined, ProtectionDomain protectionDomain, byte[] classfileBuffer) throws IllegalClassFormatException {

// 在这里修改字节码

if ("javax/servlet/http/HttpServlet".equals(className)) {

// 插入恶意字节码

return injectMaliciousCode(classfileBuffer);

}

return classfileBuffer;

}

});

}

private static byte[] injectMaliciousCode(byte[] classfileBuffer) {

// 使用ASM或Javassist修改字节码,添加恶意逻辑

// ...

return modifiedClassBuffer;

}

}在这个示例中,Java Agent 在 JVM 启动时通过 premain方法注册一个 ClassFileTransformer,该类将动态修改特定类(如 HttpServlet)的字节码,注入恶意逻辑。这种方式使得内存马可以在不触及原始代码的情况下植入,并且具有很强的隐蔽性。

- 内存取证与实时监控:使用内存取证工具如 Volatility 来分析内存中的活动,同时部署实时监控系统以检测字节码的异常修改行为。

- 严格的访问控制:限制 Java Agent 的使用权限,确保只有经过授权的操作才可以加载和运行 Agent。

内存马的检测与取证

内存马检测的技术挑战

内存马的无文件特性使得传统的检测手段无法有效发现其存在。攻击者通常会使用混淆和加密技术,进一步增加检测难度。面对这些挑战,检测内存马的策略包括:

- 异常行为分析:通过监控内存中的异常行为,如异常的内存分配、释放操作,来识别内存马的活动。

- 多层次检测:结合网络流量分析、行为监控和内存取证工具,形成多层次的检测体系,提升内存马的识别率。

基于行为分析的检测方法

行为分析技术通过监控系统的行为模式,能够有效识别内存马的活动。例如,通过监控系统的内存使用模式,可以发现内存马的异常活动。以下是一个简单的内存使用模式监控示例代码:

// 内存使用模式分析的示例代码

public class MemoryUsageAnalyzer {

private static final long MEMORY_THRESHOLD = 100 * 1024 * 1024; // 100 MB

public void analyzeMemoryUsage() {

Runtime runtime = Runtime.getRuntime();

long usedMemory = runtime.totalMemory() - runtime.freeMemory();

if (usedMemory > MEMORY_THRESHOLD) {

System.out.println("Warning: High memory usage detected!");

// 执行进一步的内存分析操作,如内存转储分析

}

}

}该代码监控 JVM 内存使用情况,并在内存使用超过预设阈值时触发警报。这种方法可以帮助发现内存马的异常内存行为。

内存取证技术与工具应用

内存取证工具是检测内存马的重要工具之一,通过这些工具,安全专家可以深入分析内存中的活动,并提取恶意代码。以下是使用 Volatility 进行内存分析的基本步骤:

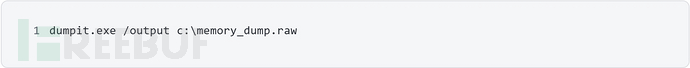

1、获取内存镜像:使用 DumpIt 等工具获取目标系统的内存镜像。

2、加载镜像并分析:使用 Volatility 加载内存镜像,并使用命令如 pslist、malfind 等分析系统中的进程和潜在的恶意活动。

3、提取恶意代码:通过分析,提取可疑进程或内存区域中的恶意代码,进一步进行逆向分析。

4、获取内存镜像:使用工具(如 DumpIt)获取目标系统的内存镜像。该镜像将包含系统运行时的所有内存数据,包括进程、网络连接、内存马等。 5、加载内存镜像:使用 Volatility 加载内存镜像并指定操作系统的 profile。Profile 是用于解析内存镜像的操作系统版本和类型。

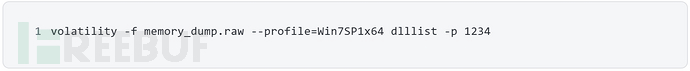

5、加载内存镜像:使用 Volatility 加载内存镜像并指定操作系统的 profile。Profile 是用于解析内存镜像的操作系统版本和类型。 6、分析进程和模块:使用 Volatility 提供的命令,如 pslist、dlllist 等,分析内存中的进程、加载的模块和 DLL,查找潜在的内存马痕迹。

6、分析进程和模块:使用 Volatility 提供的命令,如 pslist、dlllist 等,分析内存中的进程、加载的模块和 DLL,查找潜在的内存马痕迹。

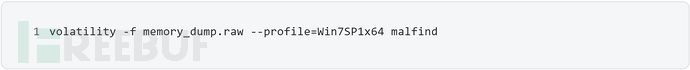

7、检测恶意活动:使用 malfind 命令检测内存中的恶意代码注入活动,找出隐藏的内存马。 8、提取恶意代码:通过内存取证工具提取和分析可疑的代码段,进一步进行逆向分析和防护措施。

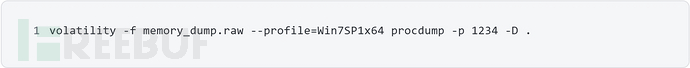

8、提取恶意代码:通过内存取证工具提取和分析可疑的代码段,进一步进行逆向分析和防护措施。

内存马的实际案例分析

现代 APT 攻击中的内存马应用

在近期的 APT 攻击中,内存马技术被广泛应用于攻破高价值目标。以下是一个典型的攻击案例分析:案例描述:某金融机构的核心业务系统遭到 APT 组织的攻击,攻击者通过利用 Java Agent 内存马,在关键应用服务器上植入了持久性后门,并通过这一后门持续窃取敏感数据。

- 攻击路径:攻击者首先通过社会工程手段获取了初步的系统访问权限,随后利用 Java Agent 内存马,在 JVM 启动时植入恶意字节码。

- 内存马的实现:使用 Java Agent 技术,攻击者修改了核心应用的 Servlet 响应逻辑,使得敏感数据在未经授权的情况下被转发到攻击者控制的外部服务器。

防护建议——

- 提升员工安全意识:通过定期的安全培训,增强员工对社会工程攻击的防范意识。

- 实施多层次安全监控:在关键系统中部署多层次的安全监控工具,实时检测并响应异常行为。

企业环境中的内存马威胁

内存马对企业环境中的关键业务系统构成了严重威胁。以下是一个企业内存马攻击案例分析:某制造企业的 ERP 系统遭到内存马攻击,导致生产线的运营中断,造成了数千万的经济损失。

技术分析:

- 攻击方法:攻击者利用 ERP 系统中存在的未修复漏洞,成功植入内存马,通过内存中的恶意代码远程控制系统,最终导致系统瘫痪。

- 检测与响应:由于内存马的无文件特性,企业的传统安全措施未能及时发现攻击,导致攻击者在系统中潜伏数周之久。

防护建议:

- 定期漏洞扫描与修复:确保所有业务系统定期进行漏洞扫描,并及时修复发现的安全漏洞。

- 加强系统日志与行为监控:通过详细的日志记录和行为监控,及时发现并响应异常行为。

应急响应中的内存马处理

在应急响应过程中,内存马的检测与清除是关键步骤。以下是一个应急响应的实际操作指南:

1、初步检测:使用行为监控和内存取证工具识别可疑的内存活动。

2、隔离与控制:一旦确认内存马的存在,立即隔离受感染的系统,防止攻击扩散。

3、清除与恢复:使用 Volatility 等工具,提取并分析恶意代码,确定清除策略,并恢复系统到正常运行状态。

4、事后分析:在清除内存马后,深入分析攻击路径,总结经验教训,并改进安全防护措施。

内存马防护的前沿技术

增强内存防护的最新技术

面对不断进化的内存马技术,增强内存防护的最新技术正逐步发展。这些技术包括内存沙箱、内存完整性保护等,旨在限制恶意代码在内存中的执行能力。以下是一个基本的内存沙箱实现示例:

// 基本的内存沙箱实现

public class MemorySandbox {

private static final Set<String> ALLOWED_CLASSES = Set.of("com.example.SafeClass");

public static void execute(Runnable task) {

String className = task.getClass().getName();

if (ALLOWED_CLASSES.contains(className)) {

task.run();

} else {

throw new SecurityException("Unauthorized class execution: " + className);

}

}

}在这个示例中,内存沙箱限制了只有被许可的类才能执行,其他类一旦尝试运行,就会被抛出异常。这种方法可以有效防止内存马植入和执行。

自动化防御系统的构建

构建一个自动化防御系统是应对内存马攻击的有效途径。以下是自动化防御系统的基本架构:

- 实时监控模块:监控内存和系统行为,发现异常及时报警。

- 响应执行模块:根据预定义的策略,自动执行隔离、封锁、清除等操作。

- 分析与学习模块:通过分析历史攻击数据,不断优化防护策略,提升系统的防护能力。

以下是一个简化的自动化防御系统架构代码示例:

// 简化的自动化防御系统架构代码示例

public class AutomatedDefenseSystem {

private final MemoryMonitor memoryMonitor;

private final AnomalyDetector anomalyDetector;

private final ResponseHandler responseHandler;

public AutomatedDefenseSystem() {

this.memoryMonitor = new MemoryMonitor();

this.anomalyDetector = new AnomalyDetector();

this.responseHandler = new ResponseHandler();

}

public void startDefense() {

memoryMonitor.startMonitoring();

memoryMonitor.onAnomalyDetected(data -> {

boolean isMalicious = anomalyDetector.analyze(data);

if (isMalicious) {

responseHandler.executeResponse(data);

}

});

}

}在这个示例中,MemoryMonitor模块负责监控系统内存,AnomalyDetector模块分析监控数据并检测异常,而 ResponseHandler模块则在检测到异常时自动采取响应措施。这个架构可以扩展为更复杂的系统,结合多种检测和响应机制,以全面防护内存马攻击。

未来的内存安全挑战

未来,随着攻击者不断探索新的内存攻击手段,内存马的防护也将面临更多的挑战。潜在的新型攻击手段可能包括利用 AI 生成恶意代码、在物联网设备中实施内存攻击等。因此,安全专家和企业必须:

- 保持前瞻性:持续跟踪内存安全领域的新技术和新威胁,提前制定防护策略。

- 加强跨企业合作:建立跨企业、跨行业的协作防护体系,共同应对新型内存威胁。

内存马的防御体系构建

构建全面的内存马防御体系

构建一个有效的内存马防御体系,需要从战略、战术和操作三个层面进行全面设计。以下是一个内存马防御体系的构建思路:

- 战略层面:明确内存安全的核心目标,制定安全政策和预算。

- 战术层面:部署多层次的安全技术,如内存沙箱、行为监控、内存取证工具等。

- 操作层面:实施严格的安全运维和应急响应措施,确保防护体系的有效性。

安全治理与内存马管理

安全治理在内存马防御体系中占据重要地位。以下是安全治理的一些关键措施:

- 内存安全政策制定:制定明确的内存安全策略,规范内存使用和访问控制。

- 安全审计与评估:定期对内存安全措施进行审计和评估,确保其有效性。

- 事件报告与应急响应:建立完善的事件报告机制,在发现内存马攻击时迅速响应。

技术和管理的结合

在内存马防御中,技术防护和管理措施的结合尤为重要。通过技术手段提升内存安全的同时,也需要通过管理措施确保这些技术能够有效落地。企业可以通过以下途径实现技术和管理的结合:

- 安全文化建设:提高员工的安全意识,确保每个员工都能够意识到内存安全的重要性。

- 流程标准化:建立标准化的安全操作流程,确保防护措施在每个环节都能严格执行。

- 持续改进:根据实际防护效果,不断改进和优化防护措施,形成一个动态的内存安全防护体系。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)