攻防演练 | 如何做好一名优秀的蓝队(外网篇)

re009

re009- 关注

99+

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0x00 前言

一年一度的攻防演练又要开始了,大家也陆续开始了护网前的准备。众所周知,攻防演练考验的不仅是攻击队的“战略导弹”,也是检验防守方的“铁穹”。蓝队的价值往往需要用攻击来验证,为了让大家在护网中不做平安鸟,本文将参考ATT&CK模型,讲述侦查、资源开发、初始访问三个模块,绘制和分析攻击手法,并对攻击手法进行指纹进行识别,从而海量告警中找到那个万中无一的“TA”。

0x01侦查

攻击手法分析

在侦查环节,攻击者通常会主动+被动的方式发现并采集目标的子域名、指纹、供应链等信息,主动所发起的采集肯定会被流量设备记录,被动采集的资产也需对收集的资产进行可效性认证,那我们可通过以下几个纬度进行发现该行为:

1. 时间纬度

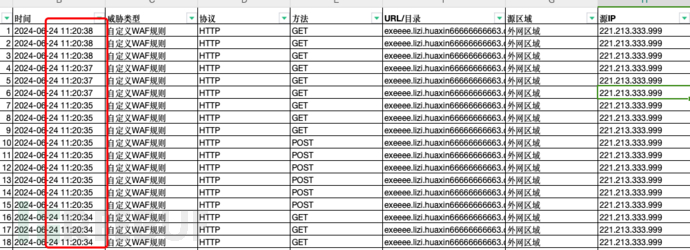

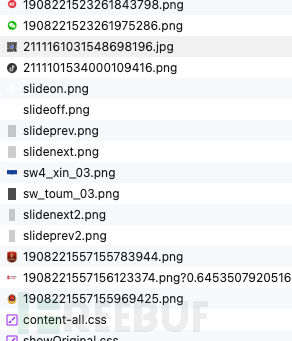

作为收集资产的工具,最大的特性就是可在短时间能发起大量的请求,并指向不同的域名,可将设备告警(指态势感知、WAF、负载均衡等能记录正常访问流量的设备)通过execl表格汇总的方式进行统计分析。

分析指标

1.1 短时间同一站点同一IP大批量的访问

1.2 短时间不同站点同一IP大批量的访问

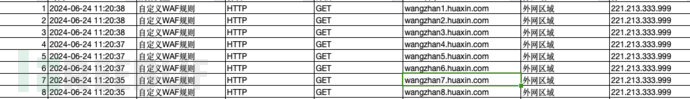

2. 指纹纬度

同一IP大量发起请求是很容易被发现的,我们知道,红队也知道,所以有些红队有着丰富的IP代理池,所有的探测都是不同IP进行发起并收集,以避免蓝队的发现。面对这种情况,我们可通过威胁情报,发现其中可能存在攻击行为的IP。

3. 场景维度

看到这肯定又有人要问了,这俩我们都知道,有些IP是新池里的,没有被标记,还是纯净的,那碰到这种我们怎么去发现攻击者呢?

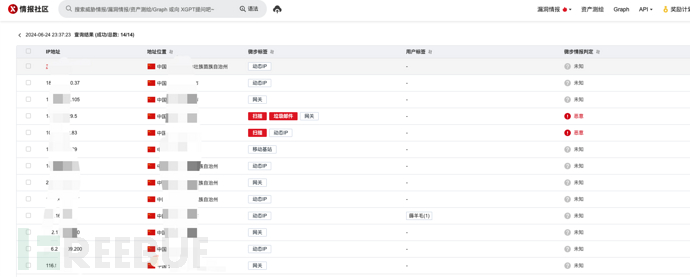

整体场景关联

什么叫异常流量,就是和日常场景是冲突的、不关联的,在我们很多的网站中,包含着大量JS、CSS等框架类文件,我们正常浏览器加载的时候,从来不是只加载一个页面

可试读前30%内容

¥ 19.9 全文查看

9.9元开通FVIP会员

畅读付费文章

畅读付费文章

最低0.3元/天

免责声明

1.一般免责声明:本文所提供的技术信息仅供参考,不构成任何专业建议。读者应根据自身情况谨慎使用且应遵守《中华人民共和国网络安全法》,作者及发布平台不对因使用本文信息而导致的任何直接或间接责任或损失负责。

2. 适用性声明:文中技术内容可能不适用于所有情况或系统,在实际应用前请充分测试和评估。若因使用不当造成的任何问题,相关方不承担责任。

3. 更新声明:技术发展迅速,文章内容可能存在滞后性。读者需自行判断信息的时效性,因依据过时内容产生的后果,作者及发布平台不承担责任。

本文为 re009 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

安全建设

安全建设

PENTEST

PENTEST

相关推荐

记一次实战登陆口Js逆向分析

2024-12-11

如何做好一名优秀的蓝队(内网篇)

2024-08-09

AWD Plus纯干货分享

2021-12-20

文章目录

本文由

本文由