渗透实战 | 从存储桶sts泄露到js投毒

本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

1.背景

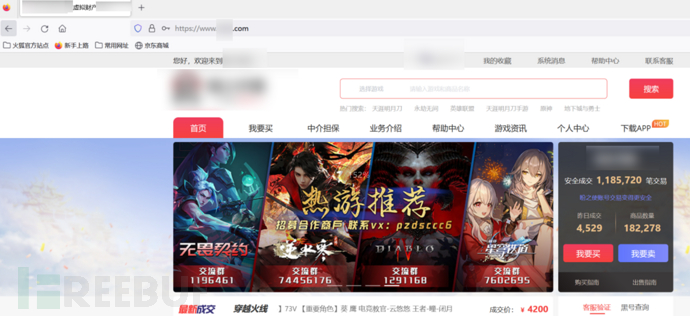

小帅的朋友小黑开发了一个游戏相关的代售网站, 上线之后担心被黑客攻击, 于是决定找到肾透大师小帅, 能不能帮忙挖挖看有没有漏洞, 出于多年的友谊 ( 加钱了 ), 小帅二话不说开始了测试, burp启动 !!!

2.开始

什么, 直接扔个了官网, 我丢, 有点慌了, 这要是挖不出来个洞, 岂能对得起肾透大师的称号

开局先注册了测试账号再说

账号:165xxxx0879

密码:123456

3.发现

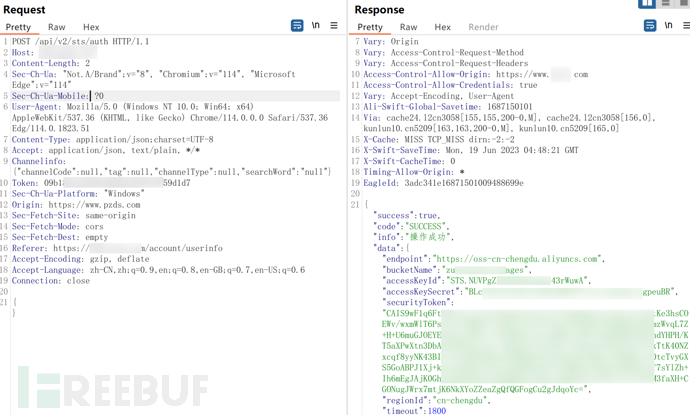

功能点一顿测试, 结果就是什么sql, xss, 越权, 逻辑啥的都没有

最后在个人中心页面通过burp的history中发现了获取oss临时凭证 ( sts ) 的接口

https://www.xxx.com/api/v2/sts/auth

丢给小黑水个信息泄露? 小黑肯定会说这有啥用呢? 别人用它能攻击我的网站吗?

所以咱就是说还是得体现出危害, 体现漏洞危害最好的方式, 那就深度的利用你现有的信息, 看能否对网站或者用户造成影响

4.学习

既然是阿里云存储桶的STS, 先百度一下STS怎么使用

本文为 独立观点,未经允许不得转载,授权请联系FreeBuf客服小蜜蜂,微信:freebee2022

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

相关推荐

文章目录