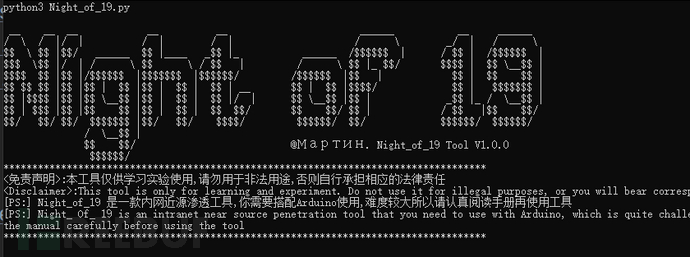

Night of 19 (将你的shell反弹到蓝牙进行控制)

maptnh

maptnh- 关注

Night of 19 (将你的shell反弹到蓝牙进行控制)

本文由

maptnh 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

maptnh 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

Github==>https://github.com/MartinxMax/Night_of_19

首页

历史更新:

Night of 19 v1.2.0 :自动获取IP,提升稳定性

Night of 19 v1.0.0 :需要静态配置IP地址

功能说明

受害者反弹shell到该设备,该设备通过蓝牙转发数据给攻击者,攻击者可远程命令执行

使用方法

#python3 Night_of_19.py -h

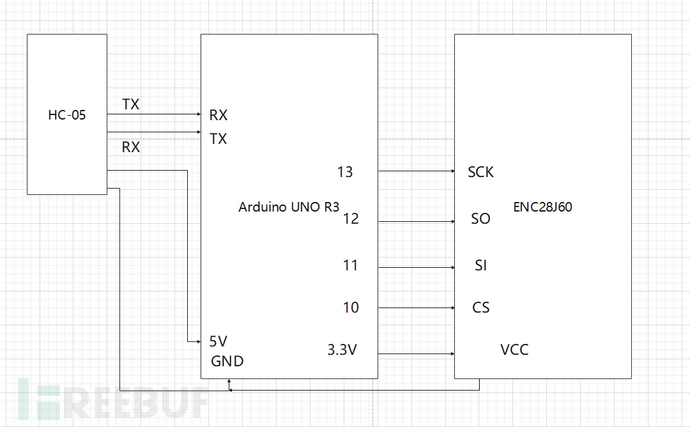

硬件

(1).Arduino UNO R3

(2).HC-05

(3).ENC28J60

(4).杜邦线若干

原理图

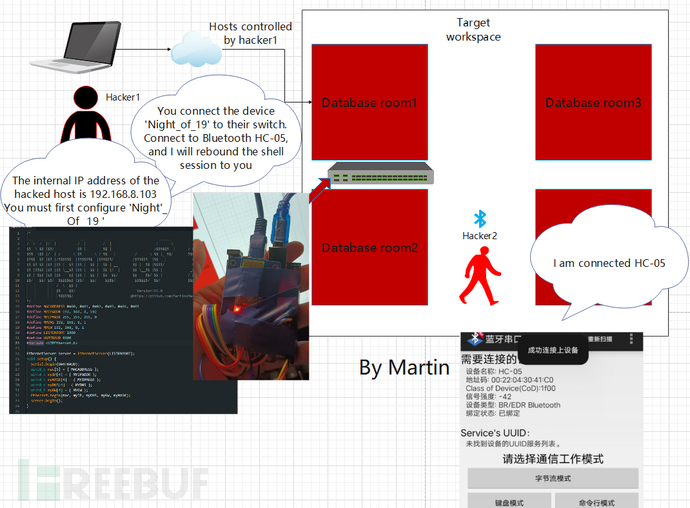

模拟攻击场景

我们将扮演黑客视角的角色,因为黑客1和黑客2正准备离线渗透公司。由于目标机房数量众多,目前尚不清楚哪台机器被黑客入侵。我们该怎么找到那台机子渗透呢?

Whoami? #Мартин.

Hacker1

收集被黑的主机内网IP是多少,配置Night_of_19攻击设备通讯可达被黑的主机

Hacker2

配置完成攻击设备,悄悄咪咪的将设备插入交换机(╯‵□′)╯!•••*~●,希望该死的管理员不会发现

Hacker1

反弹shell到设备,等待Hacker2连接蓝牙控制

Hacker2

连接蓝牙成功!开始控制主机...发个命令让服务器蜂鸣器响一下,让我知道在哪里~

免责声明

1.一般免责声明:本文所提供的技术信息仅供参考,不构成任何专业建议。读者应根据自身情况谨慎使用且应遵守《中华人民共和国网络安全法》,作者及发布平台不对因使用本文信息而导致的任何直接或间接责任或损失负责。

2. 适用性声明:文中技术内容可能不适用于所有情况或系统,在实际应用前请充分测试和评估。若因使用不当造成的任何问题,相关方不承担责任。

3. 更新声明:技术发展迅速,文章内容可能存在滞后性。读者需自行判断信息的时效性,因依据过时内容产生的后果,作者及发布平台不承担责任。

本文为 maptnh 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

IOT

IOT

Exploit-Tools@S-H4CK13

Exploit-Tools@S-H4CK13

相关推荐

[CISSP] [9] 安全漏洞,威胁和对策

2025-04-09

[CISSP] [8] 安全模型,设计和能力的原则

2025-04-09

[CISSP] [7] PKI和密码应用

2025-04-03

文章目录