JCS:一款功能强大的Joomla组件漏洞扫描工具

本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

关于JCS

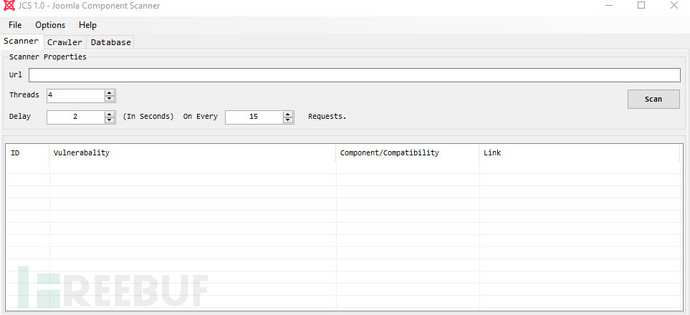

JCS是一款功能强大的Joomla组件漏洞扫描工具,该工具专为广大安全研究人员和渗透测试人员设计,可以帮助大家快速地针对Joomla CMS进行渗透测试,并尝试寻找出其中存在的安全漏洞。

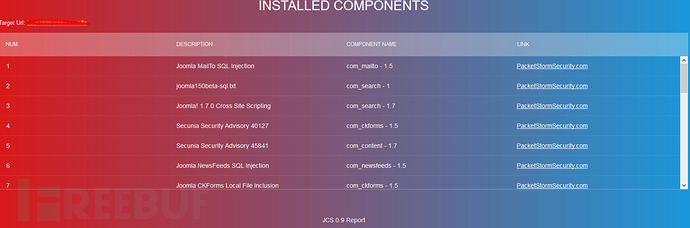

值得一提的是,该工具不仅能帮助我们扫描出Joomla最新版本组件中存在的安全漏洞,而且还可以直接实现漏洞利用。

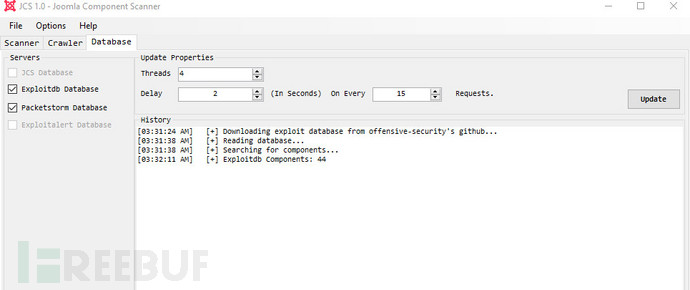

该工具支持从多种不同的数据源更新自己的数据库,并且实现了一个功能强大的爬虫组件来搜索Joomla CMS中的组件和组件链接。

当前版本的JCS支持Exploitdb和Packetstorm来创建Joomla组件数据库。

最后,JCS还会在扫描完成之后以HTML格式生成报告。

功能介绍

1、多线程支持;

2、请求间隔延迟;

3、自定义HTTP Header;

4、支持Http-Proxy;

5、支持HTTP身份验证:BASIC、DIGEST;

6、基于正则表达式模式的组件爬虫;

7、支持通过下列方式识别组件页面:页面对比、正则表达式模式、HTML标签搜索、HTTP状态码检测;

工具要求

最新版本Visual Studio

工具下载

广大研究人员可以使用下列命令将该项目源码克隆至本地:

git clone https://github.com/TheM4hd1/JCS.git

下载完成之后,我们就可以打开Visual Studio,并在导入项目之后,点击构建即可。

工具运行截图

JCS数据库

工具主界面

报告样例

项目地址

JCS:【GitHub传送门】

免责声明

1.一般免责声明:本文所提供的技术信息仅供参考,不构成任何专业建议。读者应根据自身情况谨慎使用且应遵守《中华人民共和国网络安全法》,作者及发布平台不对因使用本文信息而导致的任何直接或间接责任或损失负责。

2. 适用性声明:文中技术内容可能不适用于所有情况或系统,在实际应用前请充分测试和评估。若因使用不当造成的任何问题,相关方不承担责任。

3. 更新声明:技术发展迅速,文章内容可能存在滞后性。读者需自行判断信息的时效性,因依据过时内容产生的后果,作者及发布平台不承担责任。

本文为 独立观点,未经授权禁止转载。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

相关推荐

文章目录