Wings_Up

Wings_Up- 关注

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

0

1

2

3

4

5

6

7

8

9

本文由

Wings_Up 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

本文由

Wings_Up 创作,已纳入「FreeBuf原创奖励计划」,未授权禁止转载

练习记录

链接靶场获取ip:

扫描端口:

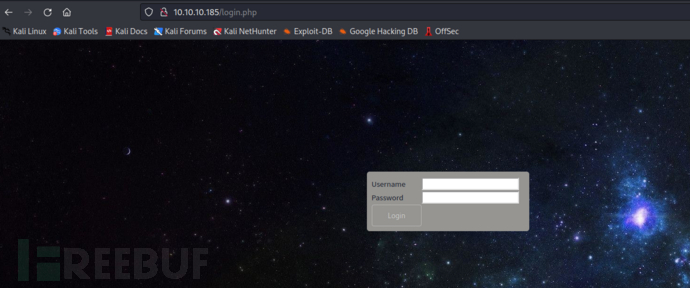

发现开放了80端口,访问看看:

扫描目录:

发现了login.php,访问看看:

试一下万能密码:

成功的登陆后发现了上传点。尝试了改后缀,00截断等都失败了,但是上传带马的图片却成功了,尝试一下历史解析漏洞:

上传成功。

访问一下:

似乎是解析了图片。

nc开一下监听,同时执行反弹shell命令:

成功getshell:

搞个tty:

翻看目录的时候发现一个db.php5,打开看看:

发现了一组账户密码:theseus/iamkingtheseus

试试用这个账户密码连接ssh:

不成。想想别的办法。

mysql登录:

机器上没有mysql。

试试mysqldump:

好像可以。试试获取信息:

获得了第二组账户密码:admin/Th3s3usW4sK1ng

先切换用户试试:

切换成功,获得第一个flag:

试试sudo -l:

不给用。

试试find:

找到了一大堆有suid的文件或程序。

尝试利用pkexec的提权程序也失败了。逐个检查以上程序后,发现sysinfo可能存在一些问题。

其内容如下:

尝试修改cat文件:

本地创建一个cat文件,内容如下:

上传到目标机器上:

然后执行如下操作:

同时打开nc监听4567端口:

成功获得root权限的shell。

查找flag:

由于cat被修改了,这里可以用strings获取其中的flag:

搞定。

总结

这道题目先是考查万能密码,然后是文件上传和解析漏洞,即.php.xxx会被解析为php并执行。然后是mysqldump的使用,当mysql不存在但是mysqldump存在时可用mysqldump将数据库中的部分内容给离线下载下来并查看。然后就是修改cat文件。提权至root部分我搜了一下有很多花活,一人一个方法,各不相同,总之黑猫白猫抓住老鼠就是好猫。

如需授权、对文章有疑问或需删除稿件,请联系 FreeBuf 客服小蜜蜂(微信:freebee1024)