如何使用CTFR并利用证书透明日志获取HTTPS网站子域名

关于CTFR

CTFR是一款功能强大的子域名枚举与爆破工具,在该工具的帮助下,广大研究人员可以轻松在几秒钟时间里获取一个HTTPS网站的所有子域名。值得一提的是,CTFR即没有使用到字典攻击技术,也没有使用暴力破解工具,该工具使用的是证书透明度日志来实现其功能。

关于证书透明度

谷歌的证书透明度项目修复了SSL证书系统中的几个结构缺陷,SSL证书系统是所有HTTPS连接的主要加密系统。这些缺陷削弱了加密互联网连接的可靠性和有效性,并可能危及关键的TLS/SSL机制,包括域验证、端到端加密和证书颁发机构建立的信任链。如果不加以控制,这些缺陷可能会引发广泛的安全攻击,如网站欺骗、服务器冒充和中间人攻击等。

工具要求

Python 3+

pip3

工具安装

由于该工具基于Python 3+环境,因此我们首选需要在本地设备上安装并配置好Python 3+环境。接下来,运行下列命令安装pip3工具:

sudo apt-get install python3-pip

然后使用下列命令将该项目源码克隆至本地:

git clone https://github.com/UnaPibaGeek/ctfr.git

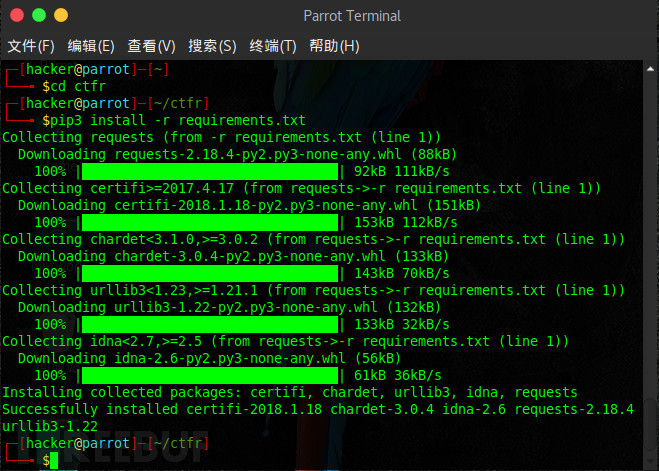

切换到项目目录中,使用pip3命令和项目提供的requirements.txt安装该工具所需的其他依赖组件:

cd ctfr pip3 install -r requirements.txt

工具运行

python3 ctfr.py --help

Docker使用

docker pull unapibageek/ctfr docker container run --rm unapibageek/ctfr -d starbucks.com

工具参数

-d --domain [目标域名] (必须) -o --output [输出文件] (可选)

工具使用样例

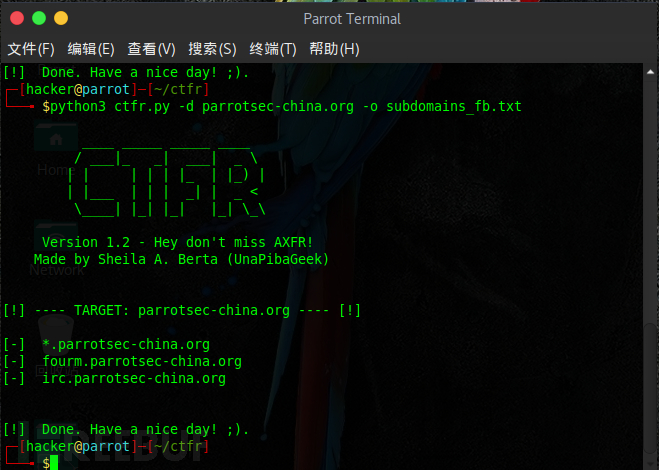

python3 ctfr.py -d starbucks.com

python3 ctfr.py -d facebook.com -o /home/shei/subdomains_fb.txt

工具运行截图

许可证协议

本项目的开发与发布遵循GPL-3.0开源许可证协议。

项目地址

CTFR:【GitHub传送门】

参考资料

本文为 独立观点,未经允许不得转载,授权请联系FreeBuf客服小蜜蜂,微信:freebee2022

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

相关推荐

文章目录